Le jeu du chat et de la souris continue sur Google Play, la principale boutique logicielle pour smartphones Android. Pour protéger les utilisateurs, le géant high-tech scrute et limite de plus en plus les permissions que les applications mobiles peuvent demander. En particulier, il est désormais compliqué pour un pirate d’abuser du service d’accessibilité pour effectuer des manipulations frauduleuses sur les smartphones des victimes.

Mais les hackers ne jettent pas l’éponge pour autant. Depuis le mois d’août dernier, les chercheurs en sécurité de Threat Fabric ont détecté quatre campagnes de malwares totalisant plus de 300 000 téléchargements dans le monde, donc autant de victimes potentielles. Ils ont pu dénombrer une petite dizaine de chevaux de Troie qui ciblent des logiciels financiers sur le smartphone, comme les applis bancaires ou les porte-monnaie de cryptoactifs. Certains établissements ciblés sont d’ailleurs français, comme ING France, Crédit du Nord, BNP Paribas, Crédit Agricole, La Poste ou Oney France.

A découvrir aussi en vidéo :

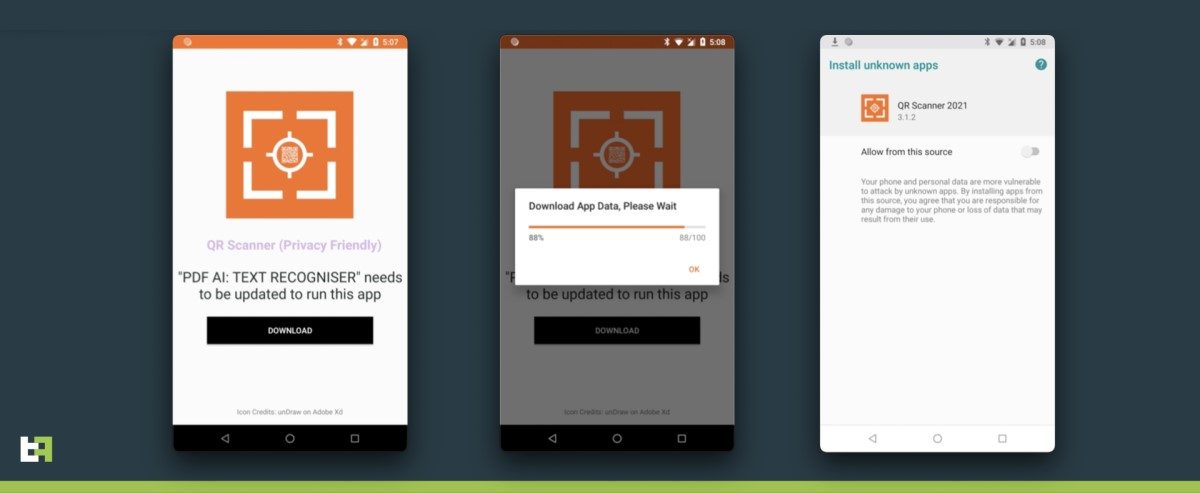

Pour rester sous le radar des logiciels d’inspection de Google, les pirates soumettent de vraies applications comme des lecteurs de code à barres ou de code QR ou des scanners de documents. Une fois téléchargés et installés, ces logiciels sont tout à fait opérationnels. Les pirates vont ensuite utiliser des subterfuges pour obtenir de la part de l’utilisateur l’autorisation d’installer des modules additionnels qui seront, eux, malveillants.

L’application QR Scanner 2021 va, par exemple, notifier l’utilisateur qu’une mise à jour est nécessaire pour continuer à utiliser le service. En réalité, il télécharge un malware. Android va l’alerter qu’il est en train d’installer « une application inconnue », mais ce message n’est pas forcément suffisant pour stopper le processus.

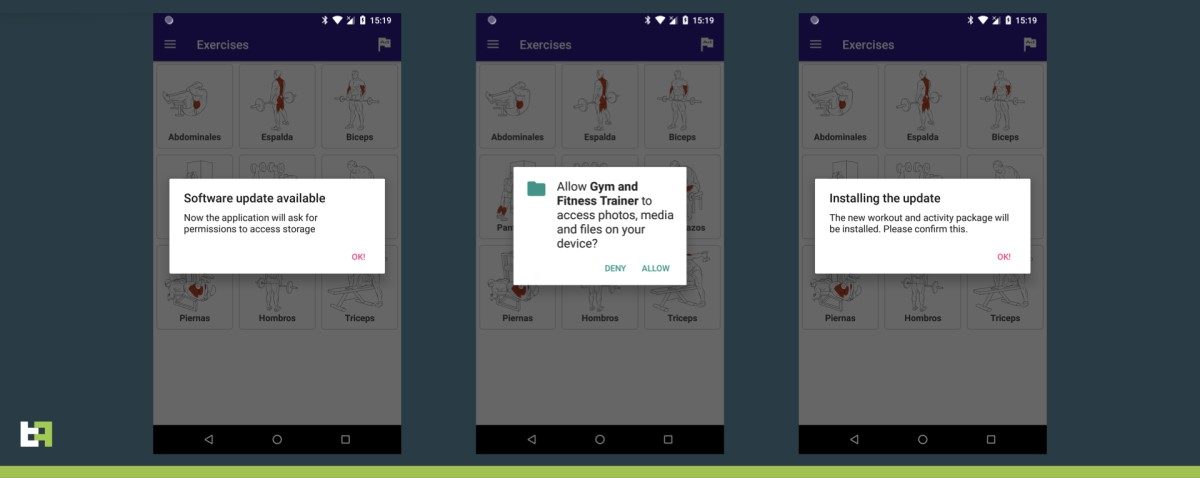

Un autre exemple est Gym and Fitness Trainer, qui propose des guides d’exercices de fitness. L’utilisateur est incité à télécharger une nouvelle série d’exercices. En réalité, il se retrouve avec un malware. Aucun message louche n’est affiché cette fois-ci, tout se passe comme une véritable mise à jour de l’application. Cette mise à jour provient du site « officiel » de l’application, que Google a pu inspecter par le passé. Mais à l’époque, il n’y avait aucune mise à jour malveillante à signaler.

Avant de proposer ces installations additionnelles, les applis malveillantes vont évidemment d’abord ausculter le système hôte et vérifier qu’il ne s’agisse pas d’un émulateur Android, qui peut être utilisé pour justement détecter ces comportements malveillants. Grâce à tous ces stratagèmes, ces applications sont difficiles à détecter, pour Google et pour les autres éditeurs de logiciels de sécurité. D’ailleurs, lorsque les chercheurs ont réalisé leurs analyses, toutes ces applications mobiles vérolées n’ont été détectées par aucune solution du marché.

Source: Threat Fabric

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.