En 2017, la terrible attaque WannaCry a fait connaître à un très grand public les ransomware, ces logiciels malveillants qui bloquent les ordinateurs en chiffrant le contenu du disque dur et qui demandent le paiement d’une rançon. En 2018, l’usage des ransomwares a chuté au profit des cryptominers, mais la menace continue de rester d’actualité, comme le prouve la diffusion de GandCrab, un spécimen particulièrement sophistiqué qui ajuste le montant de la rançon en fonction du type de la victime.

Si les pirates adorent les ransomwares, c’est parce que c’est très rentable et ne présente pas beaucoup de risques. Ils lancent leurs opérations incognito, bien planqués dans le darknet et protégés par une barrière de serveurs de proxies et d’hébergeurs « bulletproof ». Les forces de l’ordre mettent des années à remonter les filières. Si l’architecture cryptographique du malware est bien conçue, les victimes n’ont que peu de chance de retrouver leurs données sans payer. La meilleure protection contre le ransomware est donc la prévention. Voici les trois règles qu’il faut suivre pour ne pas se retrouver le bec dans l’eau.

Rester vigilant

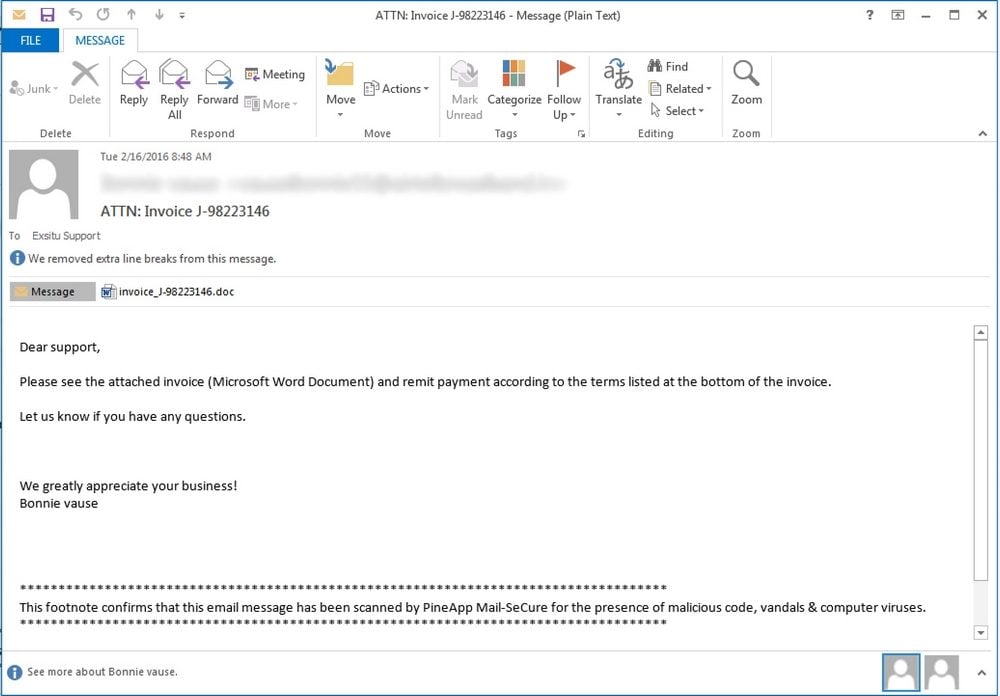

Pour atteindre leurs victimes, les pirates utilisent souvent des techniques dites de « phishing ». Ce n’était pas le cas de WannaCry, mais celui-ci était – pour l’instant – une exception. De faux emails bancaires ou administratifs incitent les destinataires à cliquer sur un lien ou ouvrir une pièce jointe. Et une fois le clic réalisé, le loup est dans la bergerie. Il faut donc toujours rester vigilant. Avant d’ouvrir une pièce jointe ou de cliquer sur un lien dans un email, vérifier qu’il s’agit bien d’un email légitime venant de quelqu’un que vous connaissez et en qui vous avez confiance.

Pour cela, il faut inspecter avant tout l’adresse email car un pirate utilisera souvent un faux domaine qui ressemblera de près ou de loin à l’identité usurpée. En cas de doute, faites une recherche Google pour voir si le domaine existe vraiment et faites une demande « whois » pour voir qui est le dépositaire. Ceci-dit, les informations qu’on obtient de ce registre ne sont pas toujours très explicites. Autre solution : appelez l’organisation émettrice par téléphone pour en avoir le cœur net. De la même manière, il faut vérifier les domaines des liens incorporés dans les mails. On peut également essayer d’ouvrir ces liens dans une machine virtuelle, ce qui permet de limiter les risques. Si un ransomware s’exécute, il n’infectera pas votre PC hôte. Une méthode simple pour créer une machine virtuelle est de télécharger le logiciel Oracle Virtualbox et de créer une machine sous Ubuntu Linux.

Protéger ses systèmes

Pour infecter les ordinateurs, les pirates de ransomware ne font pas dans l’originalité. Ils s’appuient généralement sur des failles et des malwares déjà connus. Si le système est correctement mis à jour et s’il dispose d’un logiciel de sécurité, l’infection aura beaucoup moins de chance de réussir. Sous Windows 10, vous pouvez activer la « protection contre les ransomware », qui consiste à bloquer l’accès à certains dossiers pour les processus inconnus au bataillon. La plupart des logiciels antivirus disposent également d’une protection anti-ransomware. Il est également recommandé de se créer un simple compte utilisateur et de ne pas utiliser en permanence le compte administrateur de la machine. Le jour où le malware arrivera, celui-ci n’aura pas les pleins pouvoirs et sera donc ralenti dans ses actions.

Il ne faut pas non plus négliger vos appareils qui sont connectés à votre réseau privé, comme les disques durs de stockage en réseau. Là aussi, il faut régulièrement vérifier s’il n’y a pas de mise à jour disponible. Pour cela, il faut se connecter à l’interface d’administration du produit, ce qui se fait souvent au travers d’une page web accessible uniquement sur le réseau interne. Les appareils de nouvelle génération peuvent parfois être gérés par une application mobile. En tous les cas, il ne faut pas oublier de changer les mots de passe définis par défaut pour le compte administrateur. Cette opération se fait généralement au moment de l’installation.

Faire des sauvegardes

Si vous ouvrez un fichier joint vérolé et que votre ordinateur n’est pas mis à jour, il vous reste une dernière ligne de défense : la sauvegarde. Si vous faites régulièrement un backup de vos données, vous pourrez restaurer le contenu de votre ordinateur même s’il a été infecté par un ransomware. Cela prendra peut-être quelques heures, mais au-moins vous n’aurez pas payé de rançon. Attention : il faut éviter que la solution de sauvegarde soit connectée en permanence avec le support de stockage, car les ransomwares sont capables de se propager au travers de cette connexion. Du coup, les pirates pourraient chiffrer le contenu non seulement de l’ordinateur, mais aussi du support de sauvegarde. Cela peut être le cas notamment pour les agents de synchronisation, comme le propose les services Dropbox ou SugarSync.

Un bon logiciel de sauvegarde ne se connecte au support de stockage qu’à des moments bien définis (une fois par jour par exemple). Les solutions de sauvegardes sont nombreuses. Vous pouvez utiliser celles fournies par Windows ou macOS, mais il en existe de plus sophistiquées, permettant de faire des sauvegardes à la fois sur des disques durs connectés au réseau local et sur des espaces de stockage dans le cloud, et cela de façon chiffrée. C’est le cas, par exemple, de Duplicati qui a la bonne idée d’être gratuit et open source.

Et si tout a échoué ?…

Même si l’on fait preuve de bonne volonté, on n’est jamais à l’abri d’une catastrophe. Un moment d’inattention lorsqu’on lit ses emails, un retard dans les mises à jour système, une sauvegarde qui plante, et hop on rejoint la cohorte silencieuse des victimes de ransomware. Tout n’est pas forcément perdu pour autant. Avec un peu de chance, des chercheurs en sécurité ont réussi à trouver une faille dans le ransomware en question et développé un outil de déchiffrement pour récupérer les données. Pour le savoir, le mieux c’est de consulter le site nomoreransom.org. Créé par Europol en partenariat avec des sociétés informatiques, il référence les outils de déchiffrement pour neuf familles de rançongiciels. L’utilisation de ces outils peut être relativement technique. Le cas échéant, il est donc prudent de se faire aider par un ami geek.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.