Ce n’est pas tous les jours que des experts en sécurité annoncent avoir trouvé une « licorne » au cœur d’un système d’exploitation. Dès lors, l’annonce retient forcément l’attention. D’autant que le détail de l’affaire à de quoi susciter l’intérêt et l’inquiétude.

Au cœur d’Android

Stagefright, c’est le nom de ce bug, peut permettre à un attaquant d’obtenir les privilèges nécessaires à l’exécution de code à distance. De quoi ce hacker mal intentionné a-t-il besoin pour mener son attaque ? Simplement du numéro de téléphone du smartphone… Autrement dit, l’attaque est plutôt simple à mettre en place.

Le bug touche une librairie média qui gère les formats les plus populaires. Afin de gagner en vitesse, cette librairie est implémentée en langage natif, à savoir le C++, ce qui expose davantage le système à une corruption mémoire.

Simple comme un MMS

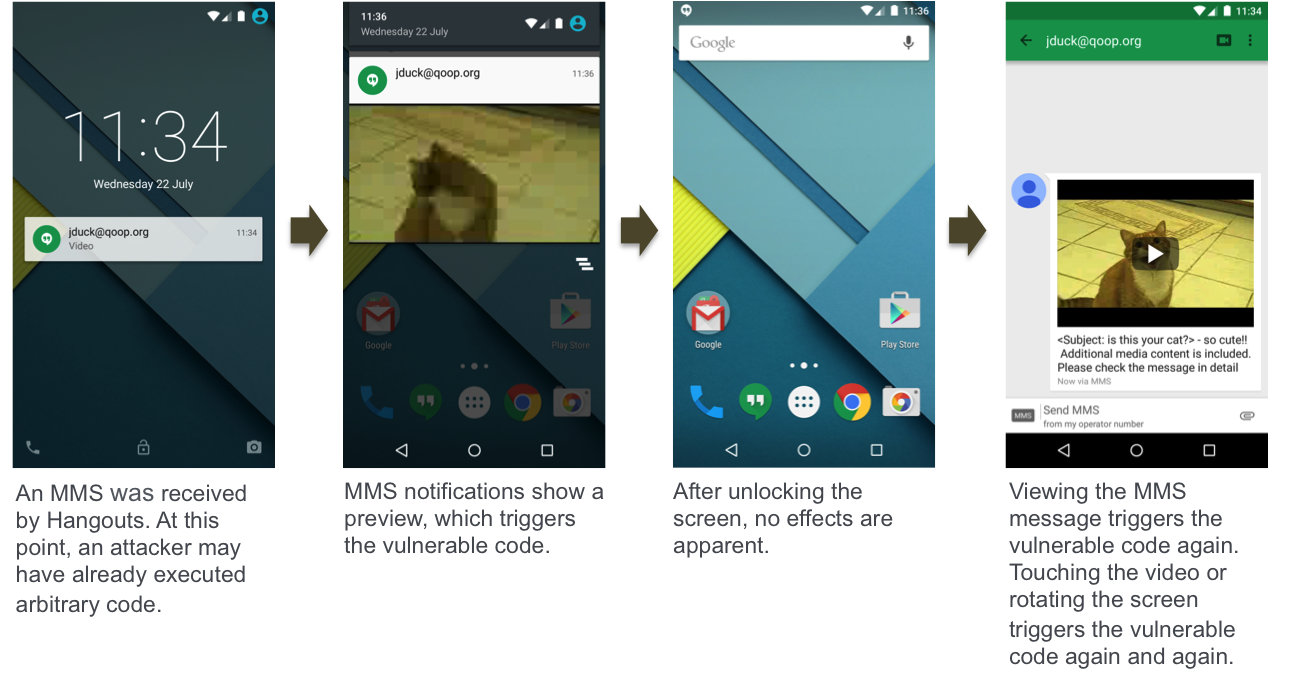

Joshua Drake, le chercheur en sécurité pour la société Zimperium zLabs qui a découvert cet exploit, explique que le plus inquiétant est que pour utiliser cette faille l’attaquant n’a pas besoin que l’utilisateur accomplisse la moindre action. Pas besoin d’ouvrir un site Web corrompu ou d’installer une application véreuse.

L’attaquant a juste besoin de connaître votre numéro de téléphone afin de vous envoyer, par MMS, un fichier média corrompu conçu spécifiquement pour exécuter du code à distance.

Le chercheur indique même que, dans le cadre d’une attaque réussie, le message pourrait être effacé avant que l’utilisateur ne le voit. Au mieux, vous ne verriez que la notification du message, puis rien d’autre. Et c’est d’ailleurs la notification qui semble déclencher l’exécution du code.

950 millions de cibles potentielles

Joshua Drake pense qu’il s’agit de la pire faille jamais découverte dans Android. Elle ne concerne pas moins de 95% des appareils sous Android existants, soit environ 950 millions de smartphones et tablettes. Le représentant de Zimperium zLabs, qui présentera le détail de sa découverte lors de la Black Hat au début du mois d’août prochain, précise que pour l’heure, les versions d’Android depuis 2.2 jusqu’à maintenant sont des cibles potentielles. Les plus anciennes éditions du système d’exploitation mobile de Google sont les plus exposées et celles qui courent les risques les plus grands, car elles n’embarquent pas les mesures de sécurité limitant certaines fonctions introduites ultérieurement.

Déjà corrigée mais pas encore patchée

Averti par Zimperium, Google a réagi dans les 48 heures et a appliqué le patch, fourni par la société de sécurité, au code de l’Android Open Source Project. Pour autant le processus de mise à jour de cet énorme parc installé va prendre un temps au moins aussi phénoménal. La situation est d’autant plus critique que les appareils vieux de plus de 18 mois ont assez peu de chance de voir une mise à jour déployée par Google ou leur fabricant.

Par ailleurs, Joshua Drake explique que cette faille dépassait le cadre d’Android « pur ». Deux groupes d’utilisateurs sont d’ores et déjà protégés malgré tout. Ceux qui ont opté pour le Blackphone de SilentCircle et utilise la version 1.1.7 et suivante de PrivatOS – conçu sur une base Android. Plus surprenant les utilisateurs de Firefox étaient également exposés mais ne le sont plus s’ils ont adopté la version 38 et suivante du navigateur de Mozilla.

A lire aussi :

Contre les malwares, les chercheurs font désormais appel à des intelligences artificielles – 24/07/2015

Source :

Blog de Zimperium

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.