Le logiciel espion Pegasus de la société israélienne NSO Group a déclenché un véritable scandale en étant utilisé par une dizaine de gouvernements répressifs pour espionner des milliers de smartphones Android et iOS. Selon son éditeur, le programme ne laisse aucune trace, mais heureusement ce n’est pas le cas. Les chercheurs du Security Lab d’Amnesty International ont procédé à une analyse poussée de nombreux smartphones contaminés et ont réussi à trouver des éléments qui témoignent de la présence de Pegasus.

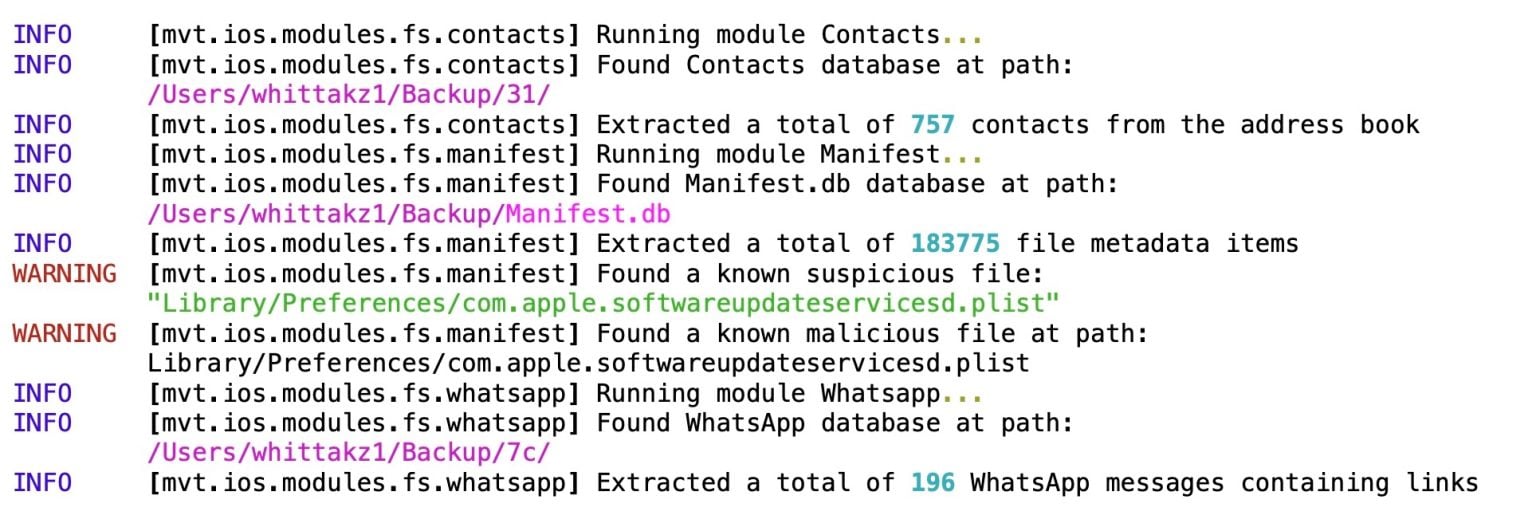

Ils ont publié un rapport détaillé des résultats de leurs investigations, ainsi qu’un programme, baptisé, Mobile Verification Toolkit (MVT), qui permet de faciliter la recherche de traces du logiciel espion.

Ce programme est disponible gratuitement en open source sur GitHub, mais se révèle complexe à utiliser pour les non spécialistes. En effet, il fonctionne en ligne de commande et nécessite Linux ou macOS. De plus, il ne peut réaliser son analyse que sur une sauvegarde du smartphone. On est donc loin de l’appli qu’il suffit de télécharger et d’installer sur son terminal.

A découvrir aussi en vidéo :

Les chercheurs indiquent qu’il est plus facile de trouver des indicateurs de compromission (IOC) sur iOS que sur Android, car ils sont plus nombreux. Par exemple, le programme MVT détecte des noms de domaines utilisés par l’infrastructure de NSO, des fichiers suspects et des noms de comptes iCloud utilisés pour les attaques. Pour cela, il a besoin de fichiers de données IOC, disponibles également sur GitHub, et mis à jour en fonction des nouvelles découvertes.

Pegasus est un outil très sophistiqué, qui utilise des attaques classiques, en envoyant à la victime un lien qui infecte son smartphone, mais aussi des attaques de type zero-click qui infectent l’appareil sans intervention de l’utilisateur.

Pour cela, il exploite des failles de sécurité des logiciels et du système. Ainsi, ce type d’attaque a été constatée sur un iPhone 12 mis à jour au mois de juillet, ce qui ne préfigure rien de bon pour la vie privée des utilisateurs de smartphones qui sont la cible des états répressifs.

Source : TechCrunch

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.