Fin 2013, lorsque les documents d’Edward Snowden ont fuité dans la presse, le magazine Spiegel avait révélé tout un catalogue de la NSA composé d’outils d’espionnage matériels et logiciels. Parmi eux, il y avait COTTONMOUTH, un petit mouchard matériel qui vient se loger dans une prise USB et qui permet d’exfiltrer des données par ondes radio d’un ordinateur qui n’est pas connecté sur un réseau informatique. Une technique fascinante, mais qui nécessite quand même une modification physique du matériel de connexion de la victime. Ce qui n’est pas toujours faisable.

Pas besoin de bidouiller le matériel

Des chercheurs de l’université israélienne Ben Gourion viennent maintenant de présenter une méthode alternative très intéressante. Baptisée « USBee », elle permet d’exfiltrer des données d’un ordinateur non connecté par le biais d’un matériel quelconque connecté en USB, tels que les clés USB ou les smartphones. Pour que cela fonctionne, il faut arriver à infecter cet ordinateur avec le malware USBee.

Ce n’est pas forcément très simple, mais peut-être plus que de trafiquer physiquement un câble de connexion. L’histoire de Stuxnet a montré que l’on pouvait propager un ver sur des infrastructures informatiques non connectés, au moyen de clés USB justement.

Pour comprendre le fonctionnement d’USBee, il faut revenir à quelques notions de base. Le bus de données en USB s’appuie sur deux fils électriques dont la tension peut s’inverser. Si la tension s’inverse, alors c’est un « 0 », sinon c’est un « 1 ». On appelle cela le codage NRZI (No Return to Zero Inverted). Les chercheurs ont alors eu l’idée de n’envoyer que des zéros vers le matériel USB. Surprise : la succession de changements de tension crée une belle onde électromagnétique.

Moduler la fréquence avec des zéros

Les chercheurs ont alors développé un algorithme qui permet de moduler la fréquence de cette onde en jouant sur la longueur des séries de « 0 » envoyées. Répéter par exemple un bloc constitué d’une douzaine de « 0 » et d’une douzaine de « 1 » (111111111111000000000000) donnera une fréquence différente qu’une banale succession de « 0 » (000000000000000000000000).

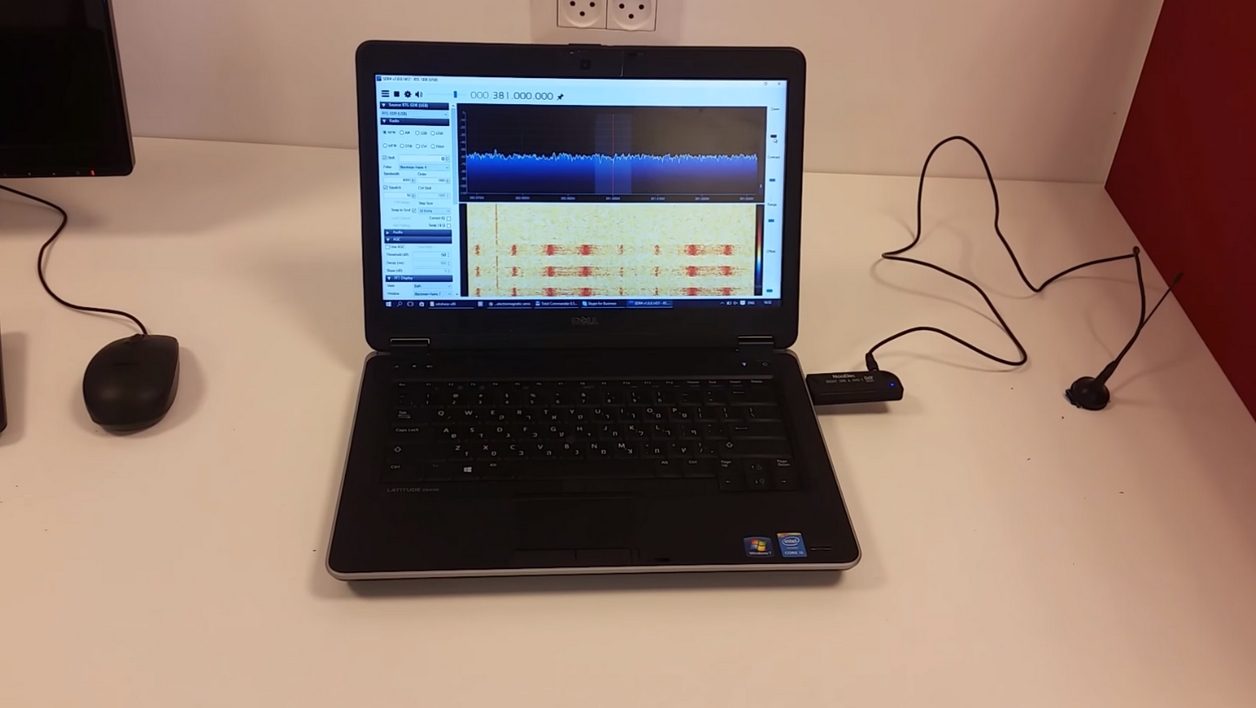

La modulation de la fréquence permet ensuite de coder le message à exfiltrer. Pour capter le message, il suffit d’avoir une antenne et un logiciel d’analyse spectral tel que GNU Radio. Ce qui représente un investissement d’une trentaine de dollars.

Les tests effectués ont permis de faire passer des messages d’une pièce à l’autre avec un débit compris entre 20 et 80 octets par seconde. Regarder un film en HD est donc totalement hors de portée, mais c’est suffisant pour envoyer une clé de chiffrement en peu de temps.

COTTONMOUTH n’est pas encore à mettre au placard pour autant, car ce mouchard de la NSA est capable non seulement d’émettre, mais aussi de recevoir des données. Ce qui n’est pas le cas d’USBee. Pour cela, il faudra peut-être attendre une deuxième version.

Source :

Papier scientifique

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.