Ceux qui pensent que la NSA se limite à remplir d’énormes bases de données en collectant des données sur le réseau Internet, se trompent. Le service secret américain a une capacité d’intrusion extrêmement précise, presque chirurgicale. Chaque élément logiciel ou matériel de votre environnement informatique peut ainsi devenir un vecteur d’attaque. C’est ce qui ressort des documents que vient de publier, lundi 30 décembre, le magazine allemand Spiegel, sur la base de documents d’Edward Snowden. L’inventivité technique est impressionnante, alors que ces documents commencent déjà à dater quelque peu (2007/2008).

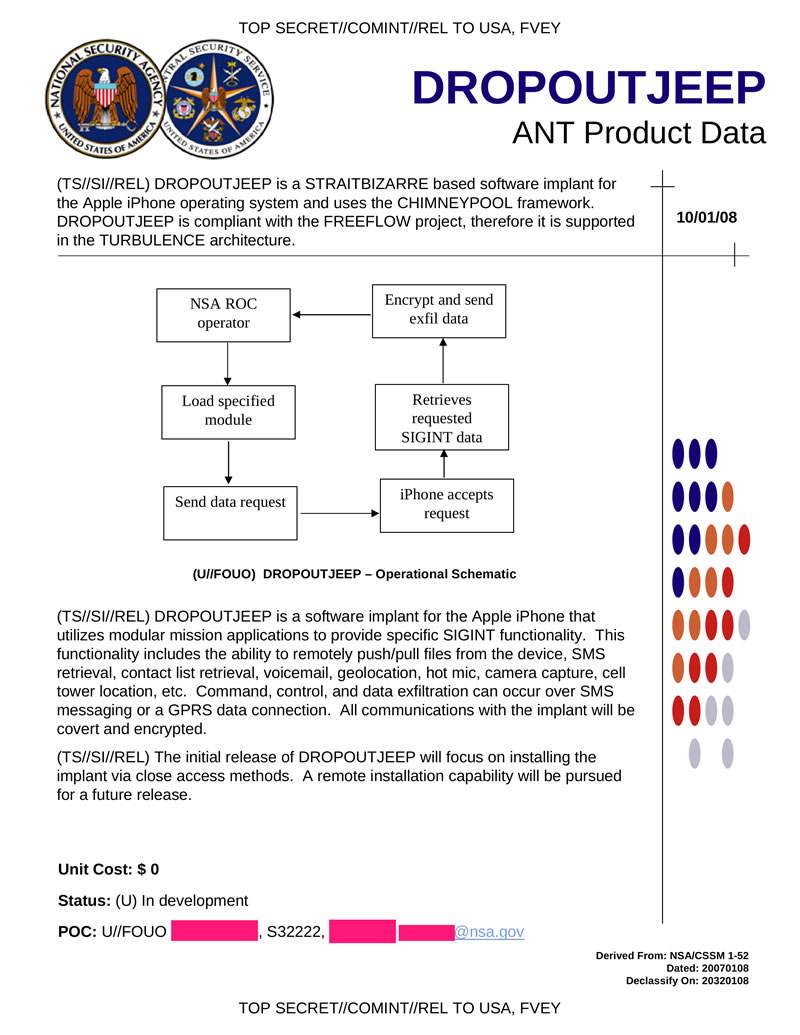

Ainsi, on apprend que la NSA disposait dès le début d’une solution pour siphonner les iPhone. La solution – ou « implant logiciel » dans le jargon de la NSA – s’appelle « Dropoutjeep». Elle permet de télécharger ou téléverser des documents, de consulter à distance les SMS ou le carnet d’adresses, d’écouter les messages téléphoniques, de repérer la position géographique, et même d’activer la caméra et le microphone. A l’époque, cette solution nécessitait encore un accès direct au téléphone. Une version d’installation à distance était en préparation.

Evidemment, la NSA a beaucoup d’autres solutions pour hacker les smartphones, aux noms toujours aussi étranges. « Gopherset » et « Monkeycalendar » sont des logiciels qui s’installent directement sur une carte SIM et qui permettent d’exfiltrer tout type d’informations via SMS. Les agents peuvent aussi s’appuyer sur l’implant logiciel « Toteghostly 2.0 » qui permet d’avoir la main sur les terminaux Windows Mobile. Enfin, la NSA dispose aussi d’une série de faux téléphones, qui imitent à la perfection les modèles usuels (de l’époque), avec en prime une capacité de surveillance à volonté. Mais le coût est autrement plus élevé : environ 2000 dollars par unité.

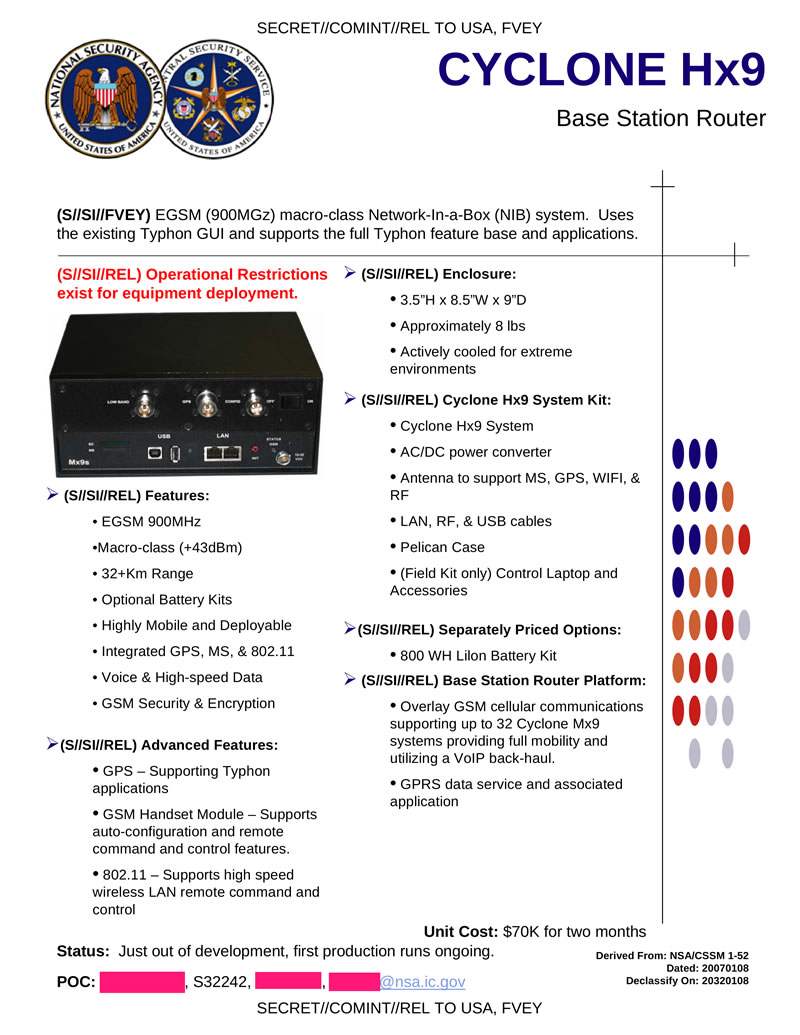

Du côté des ondes radio, les solutions techniques pullulent également. La NSA dispose de toute une batterie d’appareils capables d’imiter des stations de base, dans le but de localiser des téléphones, de réaliser des attaques dites « Man in the Middle » et simplement d’écouter les conversations. Ces boîtiers portent des noms tels que « Candygram », « Cyclone Hx9 », « EBSR », « Entourage », « Nebula », « Typhon HX ». Pour s’en procurer un, il faut avoir un certain budget. Le tarif varie de 40 000 à 250 000 euros.

Le réseau Wifi est également mis sous haute surveillance. Avec la mallette « Nightstand », un agent pourra pénétrer un réseau 802.11 et réaliser des attaques sur des PC Windows. Pas la peine d’être à proximité : le système fonctionne dans un rayon de… 13 km. Pour simplement repérer et cartographier les réseaux wifi environnement, la NSA dispose là aussi d’une solution bien pratique baptisée « Sparrow II ». C’est un genre de sniffer wifi miniature, destiné à être embarqué dans un drone. Celui-ci n’aura plus qu’à survoler une zone donnée pour détecter les réseaux recherchés.

Discret et banal, le câblage informatique peut constituer une grande source d’information. « Ragemaster », par exemple, est un implant matériel qui s’installe directement dans le câble qui relie l’ordinateur à l’écran. Il laisse échapper de manière passive les signaux vidéo qu’un agent peut alors récolter simplement au travers d’un système radar. Ce qui lui permet de reconstituer l’image. L’idée est la même pour « Surlyspawn », un implant matériel qui se fixe dans le câble relié au clavier. Là encore, une analyse radar permettra de récupérer tout ce qui a été tapé sur le clavier. L’avantage de ce dispositif par rapport à un keylogger logiciel, c’est qu’il fonctionne même quand l’ordinateur n’est pas relié à Internet. Coût : 30 dollars par unité.

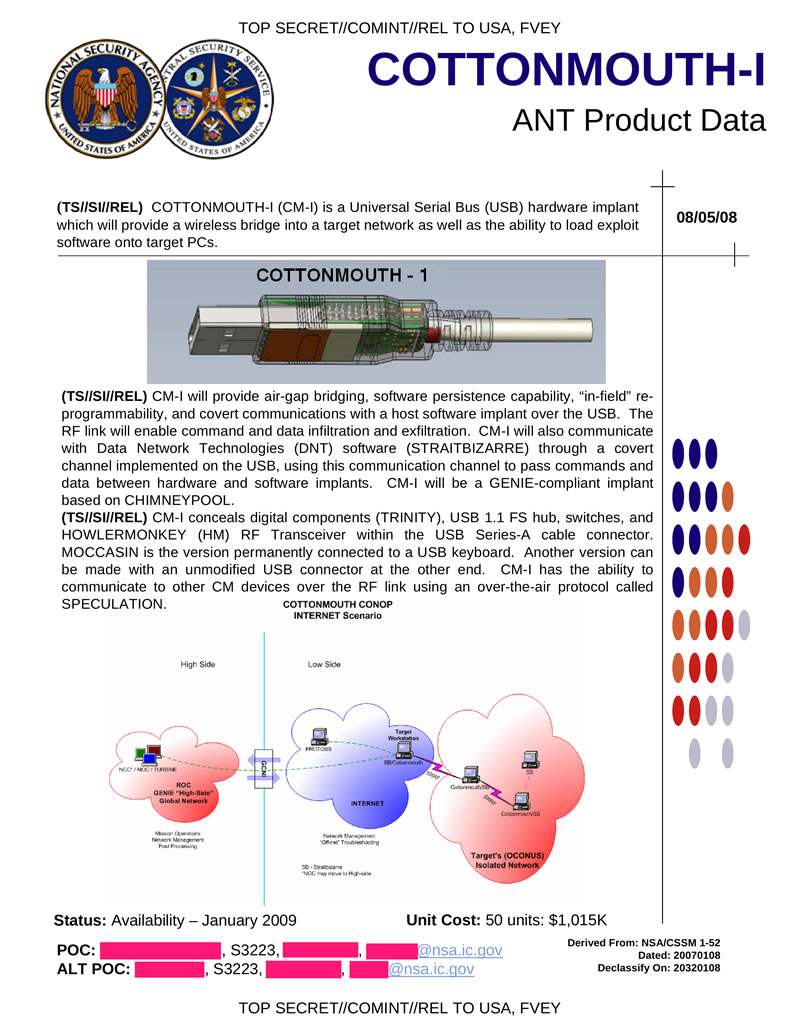

La NSA dispose aussi de toute une palette de prises USB trafiquées, qui peuvent être contrôlées à distance par onde radio. Ce qui permet d’intercepter des données ou, à l’inverse, d’introduire des logiciels malveillants. En fonction du modèle choisi, il sera possible de couvrir une portée plus ou moins longue. Certains dispositifs peuvent même fonctionner en réseau.

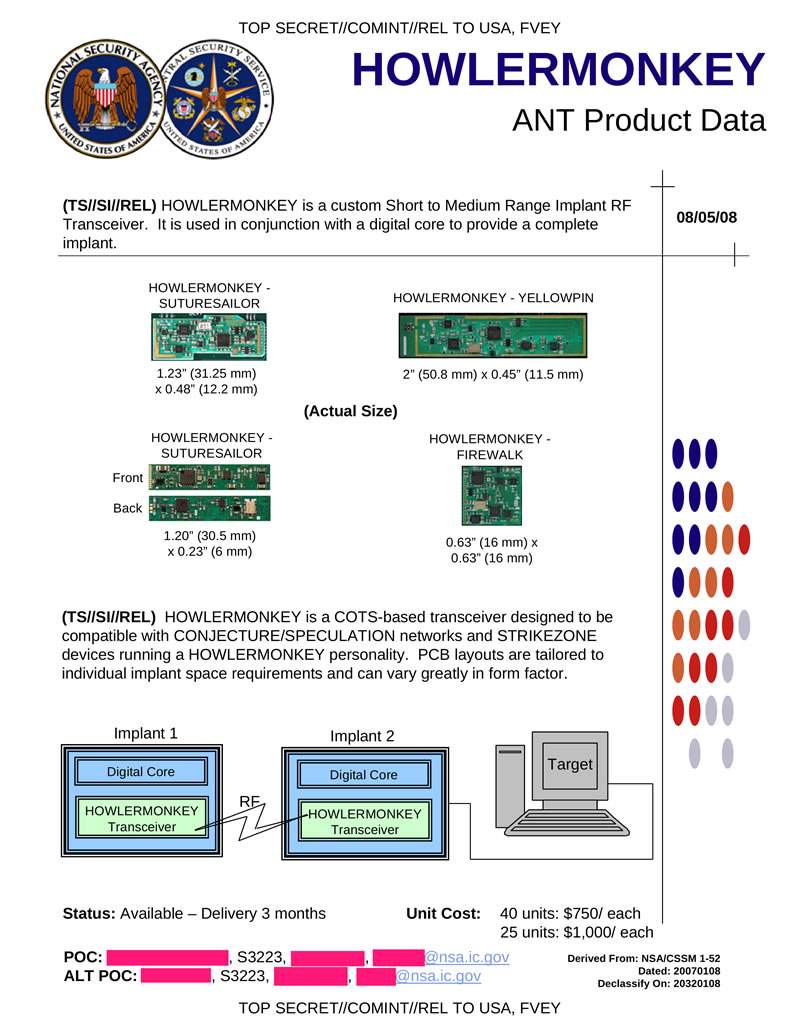

L’ordinateur est tant que tel est, lui aussi, la cible directe d’un grand nombre de solutions. La NSA dispose d’implants logiciels pour les firmwares de disques durs Western Digital, Seagate, Maxtor ou Samsung (« Iratemonk »), ainsi que pour les BIOS de divers systèmes (« Swap »). La boîte à outils de l’agence américaine contient également des petits modules de transmission radio-fréquence qui s’installent directement, ni vu ni connu, sur la carte mère de l’ordinateur (« Howlermonkey », « Juniormint »). Pour cela, évidemment, il faut avoir un accès physique à la machine. La NSA dispose même d’ordinateurs miniatures de la taille d’une pièce de un cent (« Maestro-II », « Trinity »). Bref, les possibilités techniques de la NSA semblent quasi-infinies…

Ci-dessous, les fiches techniques des différents « implants » mentionnés.

Lire aussi:

TAO, l’unité d’élite de la NSA qui pénètre dans tous les systèmes, le 30/12/2013

Julian Assange incite les hackers à infiltrer la CIA… pour mieux la combattre, le 30/12/2013

Source:

Der Spiegel (en allemand)

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.