Flash était une vraie passoire concernant la sécurité… et il le reste. Selon une étude du cabinet de cyber-sécurité Recorded Future récapitulant les attaques de 2016, le lecteur Flash occupe 6 des 10 places du top des failles de sécurité exploitées par les pirates par le biais de leurs logiciels d’attaques, les “exploit kits”.

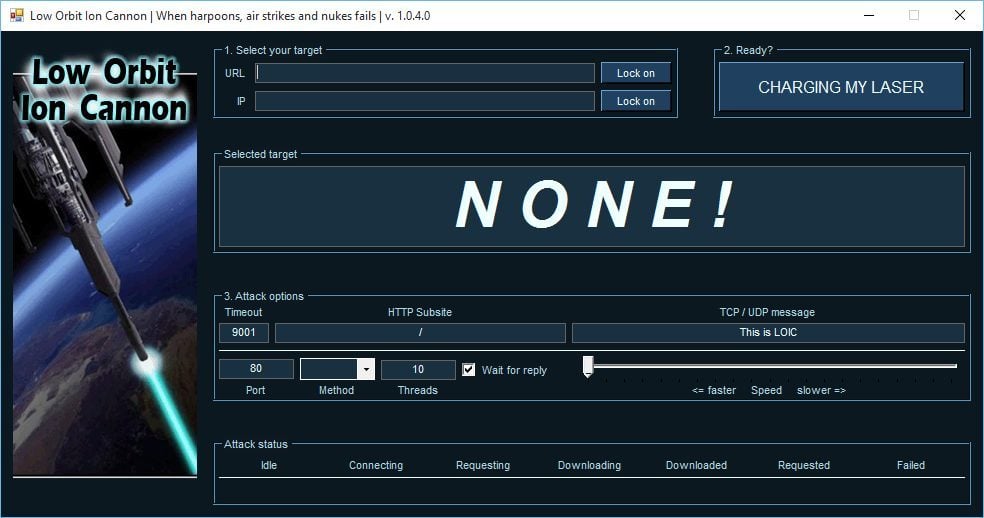

Car tous les hackers ne manient pas le terminal comme des génies informatiques. La plupart des attaques sont opérées par des individus équipés des bons outils appelés “exploit kits”, des logiciels simples d’utilisation regroupant une série d’outils prêts à réaliser “l’exploit”. Si ces logiciels existent depuis longtemps – on pense au Low Orbit Ion Cannon (LOIC) qui permet de simuler des attaques DDoS – les nouveaux venus sont plus complets, plus nombreux et configurés pour gérer des “campagnes” d’attaques. Ils sont utilisés non pas par des hackers motivés par le défi technique ou l’éthique, mais uniquement par l’argent.

Les “exploit kits”, des logiciels de piratage “professionnels”

Dans le monde de l’informatique professionnelle on utilise souvent des acronymes intégrant le suffixe -aaS signifiant “as a service”. Comme dans SaaS, qui signifie Software as a Service (on paye non le logiciel mais son utilisation), ou encore le PaaS pour Platform as a service dans ce qui touche au Cloud. De manière étonnante, cette dénomination touche aussi les logiciels de cybercriminalité puisque le cabinet parle de CaaS pour crimeware as a service ou “logiciel criminel comme service” où des hackers malveillants payent d’autre hackers à chaque installation de leurs exploit kits sur un serveur. Et la cible privilégiée de ces kits est bien évidemment Flash.

Tuer Flash, quitter Internet Explorer et bloquer les pubs

Comment se prémunir de ses attaques qui passent donc par le biais de notre navigateur ? Outre la mise à jour régulière du système d’exploitation, le cabinet en charge de l’étude recommande de se débarrasser de Flash au profit du HTML 5 (ou, le cas échéant, d’activer le “click to play”), de se passer définitivement d’Internet Explorer au profit de Chrome et d’installer des bloqueurs de publicités, l’un des vecteurs principaux des failles de Flash. Et l’une des principales sources de revenus pour de nombreux sites.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.