Deux chercheuses de l’entreprise ESET, spécialisée en sécurité, viennent de publier un rapport qui montre que les sex-toys connectés sont des objets qui présentent de graves risques de piratage.

Cecilia Pastorino et Denise Giusto Bilić ont jeté leurs dévolu sur deux appareils qui se vendent particulièrement bien actuellement : l’oeuf vibrant We-Vibe Jive, et le tube à masturbation Lovesense Max. Elles ont découvert de nombreuses failles et ont envoyé leur rapport aux constructeurs pour qu’ils les corrigent, ce qui a heureusement été fait.

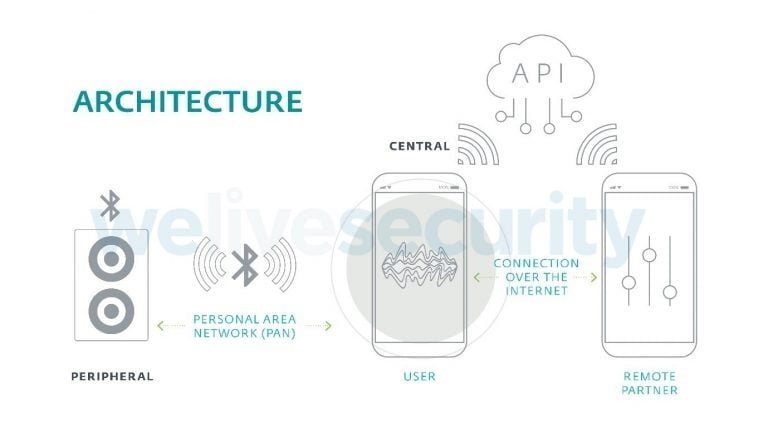

Les sex-toys connectés utilisent souvent la même architecture qui comprend une connexion Bluetooth Low Energy (BLE) avec le smartphone et l’utilisation d’une application qui se connecte à un serveur dans le cloud.

La liaison à Internet peut également servir à faire communiquer le smartphone de l’utilisateur avec celui de son/sa partenaire, qui aura installé la même appli.

Les deux sex-toys de l’étude utilisent une connexion Bluetooth Low Energy (BLE) et sont donc facilement détectables par un scanner. Hélas, ils utilisent la méthode d’appairage « Just Works » qui est la moins sécurisée, car elle met en oeuvre une clé temporaire fixée à 0. Un pirate peut donc facilement se connecter à l’appareil pendant la phase d’appairage en envoyant 0 comme clé temporaire (attaque de type man-in-the-middle). Il peut même ensuite forcer l’appairage de l’utilisateur avec un dispositif factice qui pourra capturer toutes les informations et les commandes.

Ensuite, les deux chercheuses ont trouvé des failles dans les applications des deux objets. Par exemple, celle de Lovesense dispose d’une fonction de contrôle à distance avec un navigateur Web. Pour l’identification, elle passe par un token de quatre caractères alphanumériques, ce qui est insuffisant pour lutter contre une attaque par force brute.

En outre, l’appli de Lovesense pose des problèmes de vie privée en ne chiffrant pas les transactions de bout en bout, en stockant les adresses électroniques en clair, en n’effaçant pas les messages du téléphone distant lors d’une demande de suppression et en ne désactivant pas les captures d’écran.

Pour enfoncer le clou, la mise à jour du firmware n’est pas suffisament sécurisée et un pirate pourrait provoquer le téléchargement d’une fausse mise à jour du micrologiciel.

A découvrir aussi en vidéo :

L’application We-Connect n’est pas non plus exempte de reproches : certaines métadonnées sensibles ne sont pas supprimées lors de la communication entre deux partenaires via l’appli, tandis que le code PIN a quatre chiffres qui sécurise l’accès à l’application peut être facilement forcé en utilisant une attaque de type BadUSB.

Ce n’est pas la première fois que les sex-toys connectés sont pointés du doigt pour leur manque de sécurité. L’année dernière, un hacker a réussi à prendre le contrôle d’une ceinture de chasteté pour hommes, afin d’exiger une rançon pour libérer ses victimes.

Source : ESET

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.