Le chercheur en sécurité Francisco Ribeiro de Mimecast vient de mettre la main sur une astuce plutôt étonnante. Il a trouvé un moyen qui permet de modifier le contenu d’un email après que celui-ci ait été envoyé et délivré à son destinataire. Comment ? Par une manipulation des feuilles de style CSS (Cascading Style Sheet). En effet, la plupart des emails sont envoyés aujourd’hui sous format HTML, ce qui est plus attrayant qu’un format texte. Comme une page web, un tel message peut être lié à une feuille de style. Le hic, c’est que celle-ci peut être hébergée sur un autre serveur qui n’est pas lié au serveur de mail. Cette feuille de style peut alors être manipulée de telle manière à modifier l’affichage du message.

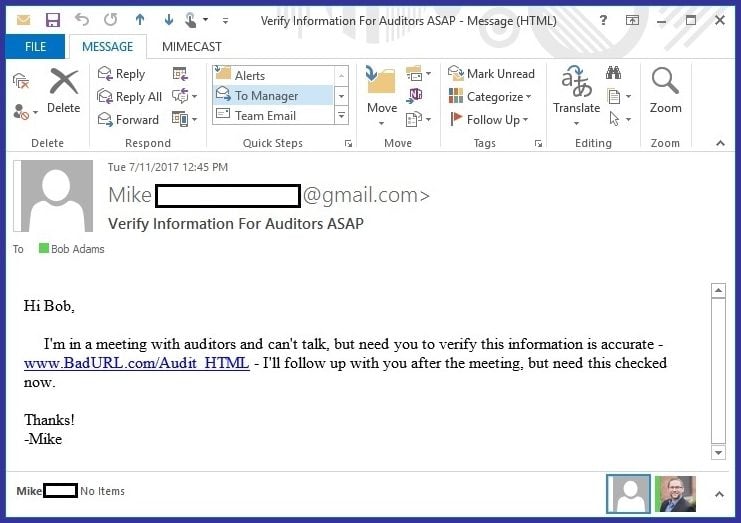

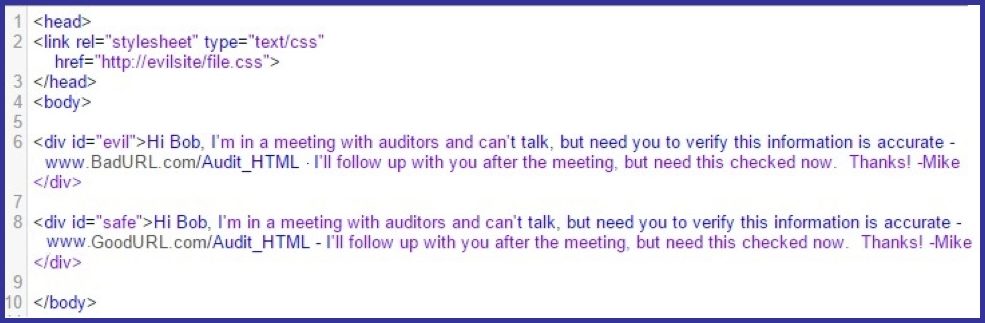

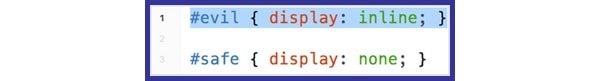

Francisco Ribeiro donne deux exemples de cette attaque qu’il a baptisée « Ropemaker ». Le premier est assez basique et baptisé « Switch Exploit ». Le code HTML du message référence deux URL différentes, intégrées dans des tags <div>. La commande « display » dans la feuille de style permet ensuite de décider laquelle doit s’afficher.

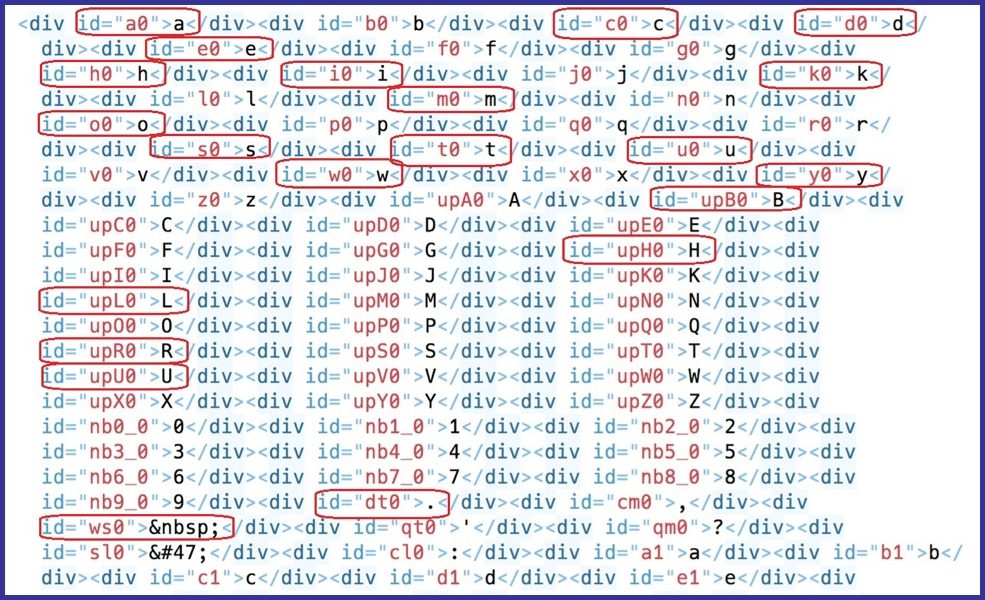

Le deuxième exemple est plus complexe. Appelé « Matrix Exploit », il consiste à intégrer dans le code HTML du message chaque lettre de l’alphabet sous forme d’un tag <div>. La feuille de style permet ensuite de composer le message après envoi, lettre par lettre. L’attaquant peut donc afficher après coup n’importe quel type de texte, y compris des URL vers des sites piégés.

Cette astuce pourrait faciliter les attaques ciblées car elle permet de court-circuiter les systèmes de contrôle de contenu qui existent désormais pour n’importe quel service de messagerie. Dans Matrix Exploit, l’email est constitué « seulement d’un amas de texte inintelligible sans URL ou d’autre contenu spécifique », souligne le Francisco Ribeiro. Il n’y a donc rien à détecter. Pour bloquer un tel message, il faudrait intégrer dans les systèmes de contrôle de nouvelles règles prenant en compte par exemple le nombre de tags CSS et la longueur du code HTML.

Les web mail ne sont pas vulnérables

Le chercheur en sécurité a testé son attaque avec succès sur les clients de messagerie Microsoft Outlook (desktop et mobile), Apple Mail (desktop et mobile) et Mozilla Thunderbird, mais pas sur le client Android. La bonne nouvelle, c’est que les clients web tel que Gmail, Outlook.com et icloud.com ne sont pas vulnérables à cette attaque.

Alerté par Mimecast, Microsoft a estimé qu’il ne s’agit là pas vraiment d’une vulnérabilité et ne compte donc rien faire à ce sujet. De son côté, Apple a précisé que l’utilisateur pouvait désactiver sur macOS le chargement de contenus externes dans les réglages. Mais ce n’est pas le cas sur iOS.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.