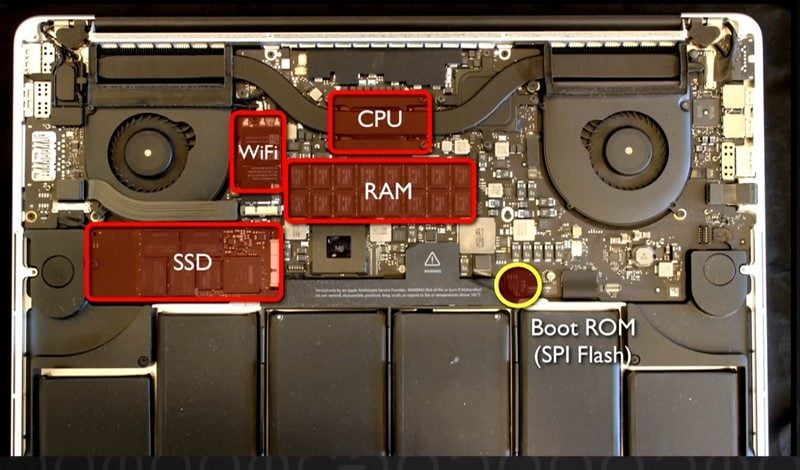

Décidément, Apple est en train de collectionner les méchantes failles de sécurité sur ses ordinateurs Mac. Souvenez-vous, en décembre dernier, le chercheur en sécurité Trammel Hudson avait dévoilé l’attaque Thunderstrike qui permettait, au travers d’un adaptateur Thunderbolt piraté, de réécrire l’EFI Boot ROM, un composant matériel qui gère le démarrage de l’ordinateur et qui est théoriquement verrouillé en accès écriture.

Pouvoir modifier l’EFI Boot ROM est très pratique, car cela permet d’implanter un malware qui résistera à tout, même à une réinstallation complète du système. Le seul inconvénient de l’attaque Thunderstrike est qu’il faut un accès physique à la machine.

Or, cet obstacle vient d’être dégagé par Pedro Vilaca, un autre chercheur en sécurité. Il a découvert qu’il suffisait de mettre en veille son Mac (en abaissant l’écran par exemple), d’attendre un peu (30 secondes ou plus) et de le remettre en marche. La zone mémoire de l’EFI Boot ROM se trouvera alors automatiquement déverrouillée, prête à être modifiée. Simple comme bonjour.

Par ailleurs, il est possible de susciter une mise en veille sans aucune manipulation physique, au travers d’une petite ligne de commande (sudo pmset sleepnow). En combinant cette faille à d’autres vulnérabilités, il est donc possible de bricoler une attaque exécutable totalement à distance.

Faille corrigée sur les derniers modèles

M. Vilaca a testé avec succès cette vulnérabilité sur un MacBook Pro Retina, un MacBook Pro 8,2 (sorti fin 2011) et un MacBook Air, tous dotés de la dernière version du firmware EFI. En revanche, elle ne fonctionne pas sur les derniers modèles, commercialisés depuis mi-2014. Ce qui fait dire au chercheur qu’Apple doit être au fait de ce problème. « Ce n’est pas quelque chose que l’on corrige par accident », estime-t-il. Mais du coup, cela voudrait dire que la firme californienne laisse volontairement traîner un risque sur tous ses anciens modèles, sans même avertir ses clients. C’est mal…

Lire aussi :

Google révèle trois failles zero-day critiques dans Mac OS X, le 23/01/2015

Source :

Note de blog de Pedro Vilaca

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.