En aura-t-on un jour fini avec les attaques de type Spectre sur les microprocesseurs ? Pas encore, selon des chercheurs de l’Ecole Polytechnique Fédérale Suisse (ETH) à Zurich, qui ont découvert une nouvelle vulnérabilité dans certaines puces Intel et AMD. Ils l’ont baptisée Retbleed :

ETH Zurich researchers have discovered a serious security vulnerability in computer hardware. The vulnerability, called "Retbleed," affects microprocessors from market leaders @intel and @AMD. @wiknerj @kavehrazavi @GovCERT_CH https://t.co/wVkV3NDmGI

— ETH Zurich (@ETH_en) July 12, 2022

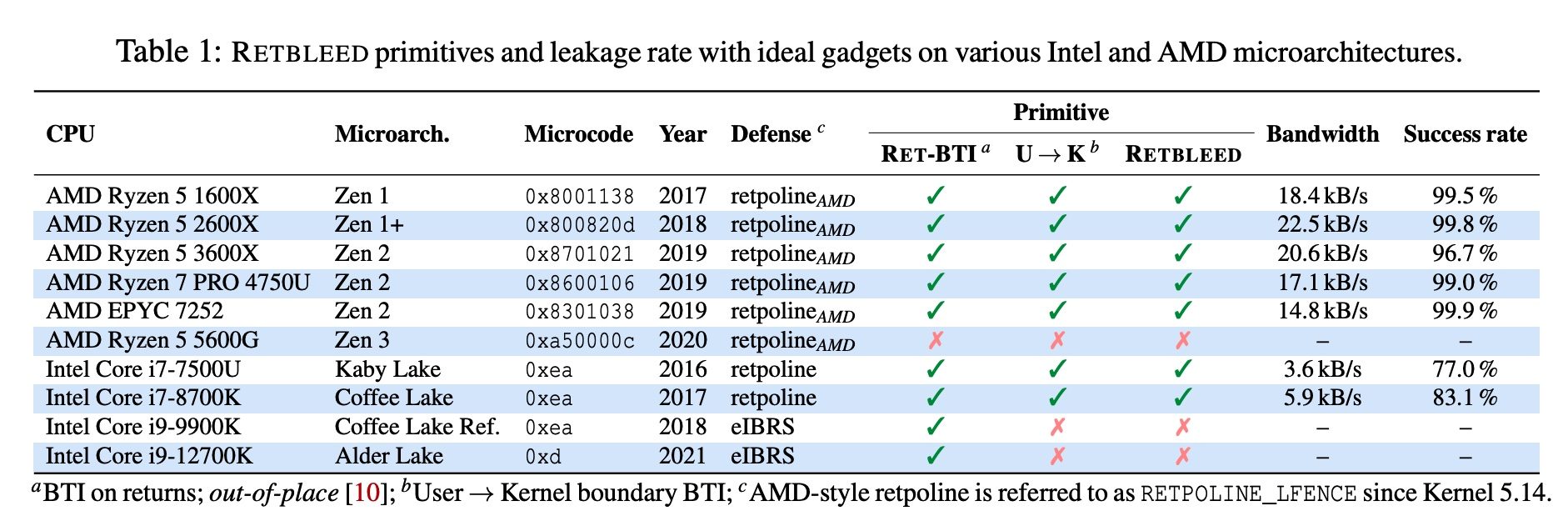

Le nom Retbleed (bleed voulant dire saigner) vient du fait que cette attaque concerne certaines instructions appelées returns (retours), utilisées par exemple lors de l’appel de fonctions dans un programme. De plus, elle contourne le correctif retpoline introduit en 2018 pour contrer les attaques concernant l’exécution prédictive. Rappelons que l’exécution prédictive permet à un processeur de tenter d’anticiper un branchement lié à une condition logique dans un programme. Elle est cruciale pour assurer de bonnes performances lors de l’exécution du programme. Mais un hacker peut influer sur cette mécanique et inciter le processeur à exécuter une branche d’instructions, alors qu’il ne devrait pas le faire. Dans ce cas, il peut en résulter un accès à des zones de la mémoire cache du processeur, voire de la mémoire centrale, comportant des données sensibles telles que des mots de passe.

Le correctif retpoline permettait de contrer l’attaque en transformant dans le programme certaines instructions vulnérables en retours. Mais ces retours peuvent aussi devenir vulnérables, comme le souligne Johannes Wikner de l’ETH Zurich : « Nous avons montré qu’avec l’exécution spéculative, un nombre particulièrement important d’instructions de retour sont vulnérables et peuvent être piratées. » En février, les chercheurs ont fourni une preuve de concept que Retbleed est un problème sérieux. Leurs tests montrent que les processeurs Intel Kaby Lake et Coffee Lake (Core de septième et huitième génération), ainsi que les puces AMD Zen 1/1+ et Zen 2 sont vulnérables, même si elles sont protégées par retpoline.

Ils ont indiqué que des mesures pour empêcher le problème pouvaient être prises, mais qu’elles ralentiraient les performances de l’ordinateur de 12 à 28%.

De leurs côtés, Intel et AMD ont confirmé l’existence de la vulnérabilité et publiés des guides de contournement logiciel. Intel a indiqué travailler en particulier avec la communauté Linux et les éditeurs de machines virtuelles. Le constructeur a précisé que les machines Windows n’étaient pas touchées, car le système d’exploitation de Microsoft utilise par défaut une modification du microcode des processeurs, baptisée Indirect Branch Restricted Speculation (IBRS). Les deux fabricants de microprocesseurs ont enfin indiqué qu’ils n’étaient pas au courant d’une éventuelle utilisation par les pirates de la vulnérabilité découverte par les chercheurs de l’ETH Zurich.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.

Source : ETH Zurich