Microsoft vient de publier sur son blog dédié à la sécurité, les détails d’une campagne d’attaques massives de phishing qui aurait touché au moins 10 000 entreprises depuis septembre 2021. Cette attaque a permis aux pirates de voler les mots de passe des utilisateurs, et cela même si la double authentification était configurée sur le compte ciblé.

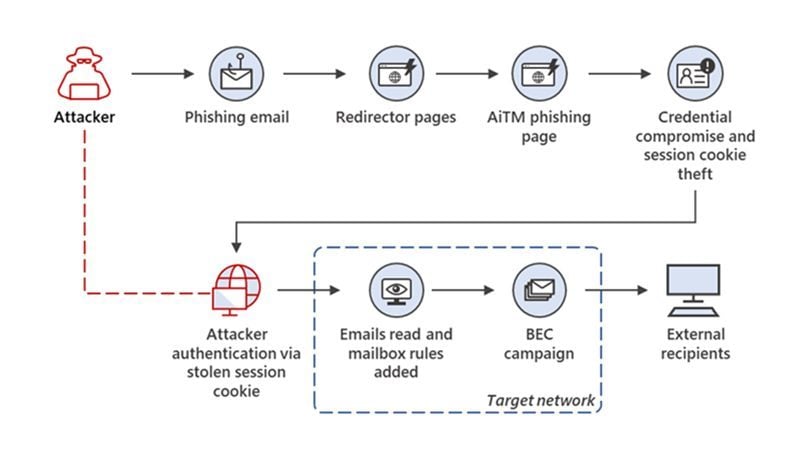

D’après Microsoft, les hackers ont ensuite utilisé les identifiants et mots de passe obtenus ainsi que les cookies de session pour pénétrer dans la boîte mail de leurs victimes. Une fois aux commandes de cette dernière, ils ont pu se faire passer pour l’entreprise légitime. Ils ont ainsi pu envoyer des factures à d’autres entreprises et se faire régler frauduleusement, à l’insu de la première victime. Une technique connue sous le nom de Business email compromise (BEC) de plus en plus utilisée par les pirates.

La double authentification pas toujours suffisante

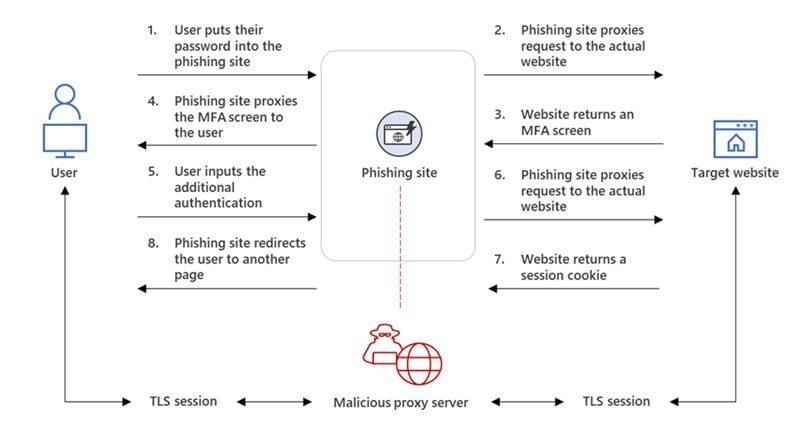

Si ce type d’attaque par ruse est censé pouvoir être limitée par l’utilisation de la double authentification, les pirates ont visiblement trouvé une parade pour contourner ce problème. Dans ce cas précis, les hackers ont opéré une attaque par phishing AiTM.

Cela signifie concrètement qu’ils ont mis en place un serveur proxy entre leur victime et le serveur de travail auquel celle-ci souhaite se connecter. Lorsque la victime saisit son mot de passe de connexion sur le faux site hébergé sur le serveur proxy, ce dernier l’envoie au serveur légitime, puis transmet la réponse obtenue à l’utilisateur. Une fois la victime connectée, elle se retrouve sur la page de sa boîte mail légitime sans se douter une seule seconde de ce qui se trame en arrière-plan. Car pendant ce temps-là, les pirates ont eu le temps d’intercepter et de subtiliser le mot de passe de connexion ainsi que le cookie de session. Ce dernier permet à l’utilisateur de rester connecté sans avoir à s’authentifier de nouveau durant sa session.

Une simple pièce jointe vérolée

Et pour arriver à leurs fins, les hackers ont utilisé la bonne vieille technique de la pièce jointe vérolée. Ils se sont en effet contentés d’envoyer par mail un fichier HTML renvoyant vers leur serveur proxy à leur victime, que celle-ci a ouvert.

La suite est tout aussi simple. En ayant accès à l’ensemble de la boîte de réception de leur victime, les hackers ont pu éplucher les messages afin de repérer ceux qui leur permettraient d’obtenir facilement de l’argent. Ils se sont alors fait passer pour la victime et ont réussi, par exemple, à se faire payer des factures en demandant que les paiements soient versés sur leurs comptes. Et pour éviter de se faire repérer par l’utilisateur piraté, les malotrus ont mis en place des règles dans la boîte de réception pour que les e-mails qui les intéressaient soient automatiquement archivés ou marqués comme lu. De quoi leur laisser le champ libre pour revenir incognito sur la boîte de réception afin de relever les courriers qui les intéressaient particulièrement.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.

Source : Microsoft