Est-il possible de naviguer anonymement sur le Web en toute sécurité ? Non, répondent des chercheurs du New Jersey Institute of Technology (NJIT). Ceux-ci ont découvert un type d’attaque sophistiqué qui permettrait d’identifier les internautes lors de leur navigation. Cela pourrait poser de sérieux problèmes à des personnes à risque, par exemple des journalistes ou des membres de groupes de protestation politique. Par exemple, des cybercriminels ou des hackers payés par des agences gouvernementales pourraient utiliser l’attaque pour identifier des personnes qui utilisent un pseudonyme sur un forum.

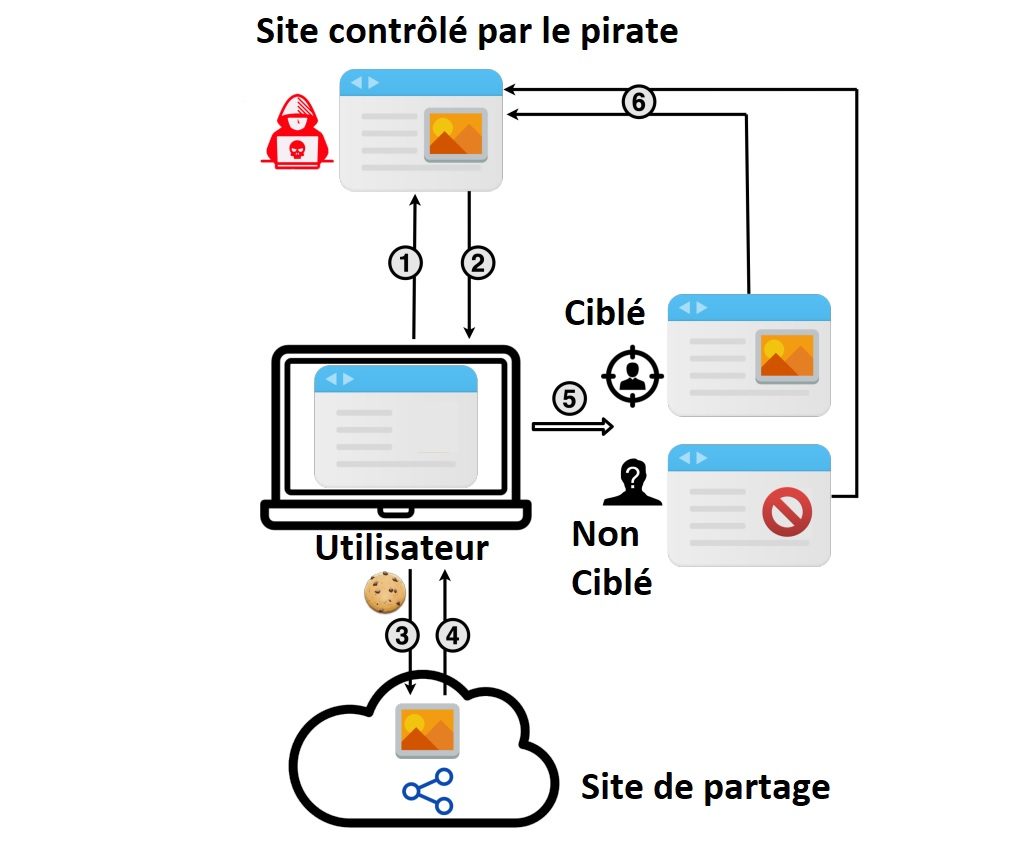

Pour cela, le pirate doit inciter l’utilisateur à consulter un site Web qu’il contrôle. Ce site comporte des éléments issus de sites de partage, par exemple Google Drive ou un réseau social tel que Twitter ou YouTube. Ces éléments sont liés à des personnes dont le pirate connaît l’identité.

Par exemple, si un utilisateur clique dans le site malfaisant sur une photo qui lui appartient sur Google Drive, cela va produire un effet de bord qui va permettre au pirate de savoir que c’est le possesseur de la photo qui vient de cliquer. Il peut ainsi établir une correspondance avec son adresse mail et donc de connaitre son identité, même s’il utilise un pseudonyme sur le site. Bref, le pirate va à la pêche et attend que le bon « poisson » morde à l’hameçon. Il peut aussi procéder par élimination des suspects, car un autre effet de bord survient si un utilisateur tente d’accéder à une photo qui ne lui appartient pas sur Google Drive.

Actuellement, si vous consultez une page Web, elle peut recueillir votre adresse IP, mais pas plus d’information à votre sujet.

L’attaque nécessite toutefois de disposer de listes de comptes sur les réseaux sociaux, ou autres sites de partage, susceptibles de contenir les utilisateurs que l’on cherche à identifier. Cette attaque de type side-channel fonctionne avec des services tels que Facebook, Instagram, LinkedIn, Reddit, Tiktok, Twitter et YouTube. Elle a été testée avec succès sur la plupart des navigateurs, dont Chrome, Firefox, Safari and même Tor. Ce dernier offre une sécurité maximale lors de la navigation, ce qui démontre à quel point l’attaque est dangereuse. Les éditeurs des navigateurs ont été alertés de la faille, mais n’ont pas encore proposé de solution.

Les chercheurs du NJIT vont présenter leurs résultats lors du Usenix Security Symposium à Boston, le mois prochain.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.

Source : New Jersey Institute of Technology