Quand les cyberagents de la direction générale des renseignements de l’armée russe (Glavnoyé Razvédyvatel’noyé Oupravléniyé, GRU) passent à l’action, ils ne font pas toujours dans la dentelle. Parmi les dernières actions qui ont marqué les esprits figure une escapade rocambolesque à La Haye en avril dernier. Arrivée par avion, une équipe de quatre agents, tous dotés de passeports diplomatiques, a tenté de pirater le réseau informatique de l’Organisation pour l’interdiction des armes chimiques (OIAC).

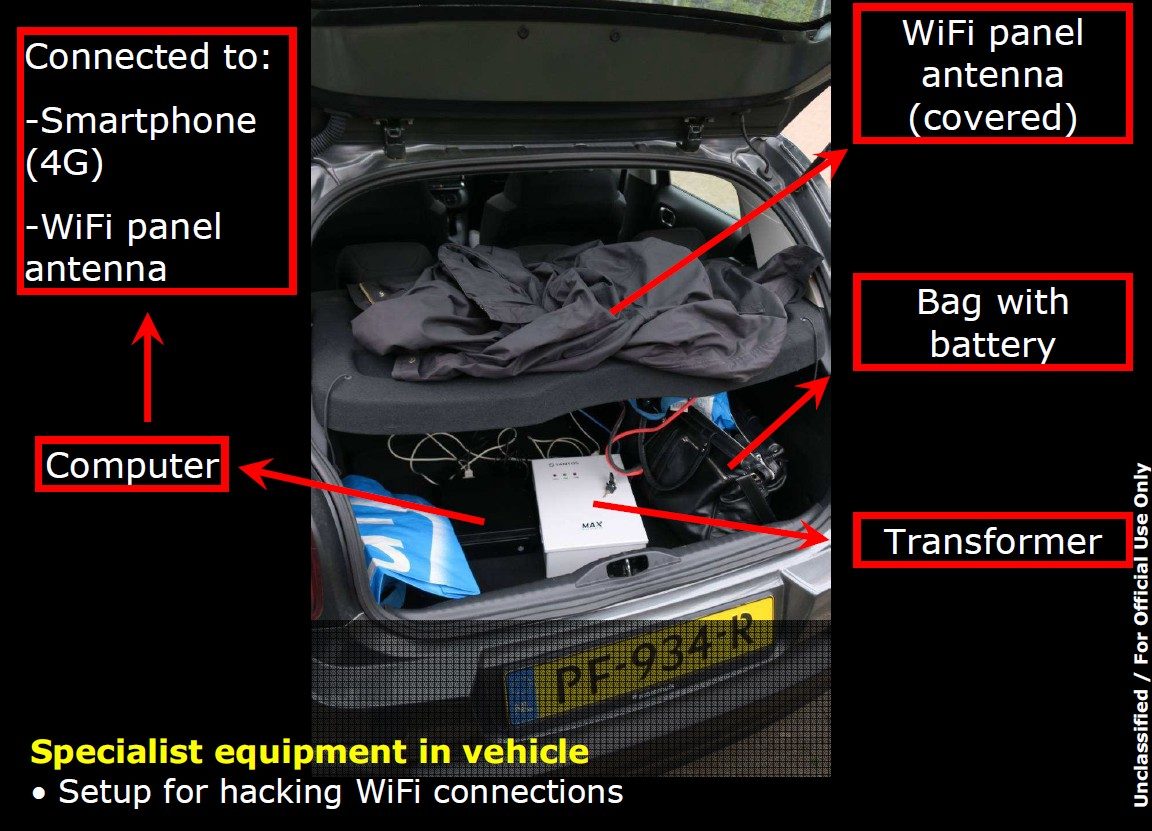

Pour cela, nos hackers ont loué une Citröen C3 et ont rempli son coffre d’équipements informatiques : un serveur, un onduleur, une antenne plate camouflée sous un manteau noir, un PC portable et divers smartphones. Puis ils se sont garés à proximité de l’organisme international. Objectif de l’opération : infiltrer son réseau interne en forçant l’accès d’un routeur sans fil et, probablement, récupérer des informations sur des affaires impliquant la Russie. Deux dossiers étaient en effet en cours de traitement au sein de l’OIAC : la tentative d’empoisonnement de l’ex-agent russe Sergei Skripal à Londres à coup de Novitchok et l’attaque chimique à Douma en Syrie.

Mais les quatre agents n’ont pas pu aller au bout de leur mission car ils ont été arrêtés par les services secrets néerlandais, qui les ont reconduits à la frontière. Il faut dire que l’opération n’était vraiment pas discrète. Tous les détails techniques, ainsi que les noms des agents, ont été révélés en octobre dernier lors d’une conférence de presse, à la grande honte du Kremlin.

Pour autant, il y a peu de chance que les agents du GRU se fassent demain plus discrets. Dans le cyberespace, les hackers de l’armée russe sont connus comme le loup blanc et ils avancent à peine masqués. A plusieurs reprises, les gouvernements américain et britannique les ont officiellement associés au groupe APT28, également appelé Fancy Bear, Sofacy ou Sednit. « C’est un groupe d’envergure étatique très actif et il est là depuis longtemps. Il soigne bien ses outils de piratage et il les fait évoluer », nous explique Christian Funk, un chercheur en sécurité chez Kaspersky Labs.

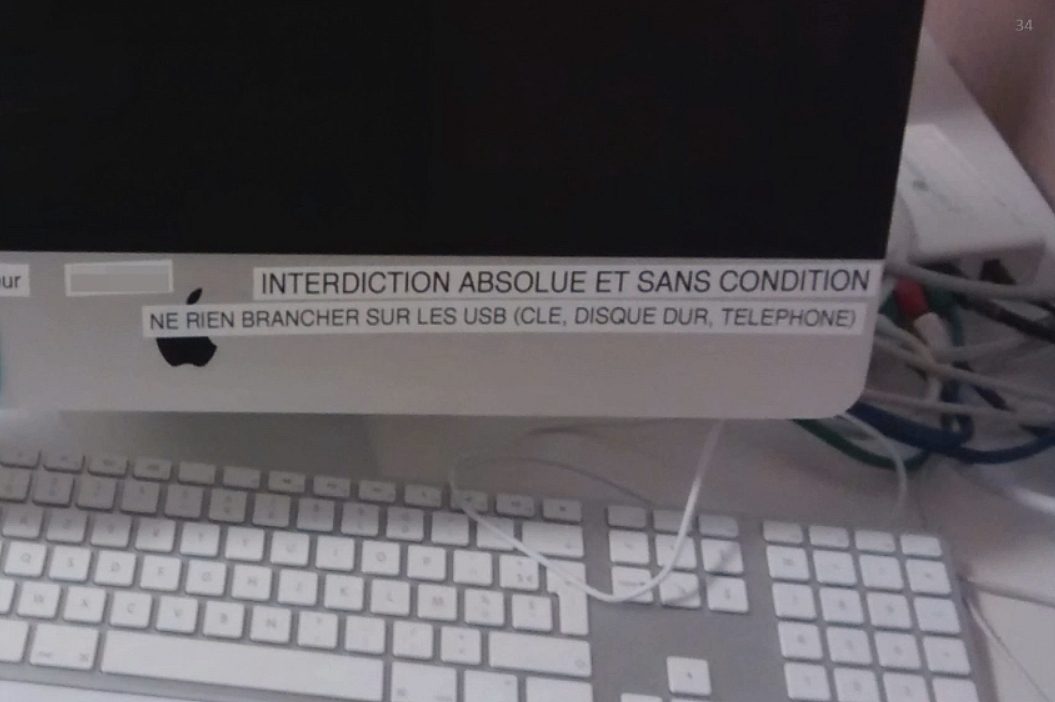

Les actions d’APT28 sont particulièrement diverses dans leurs objectifs, mais à chaque fois retentissantes. En 2015, le groupe a infiltré le réseau informatique du parlement allemand (Bundestag) pendant des mois, à des fins d’espionnage. L’infrastructure était tellement vérolée qu’il a fallu complètement la reconstruire. Coût : 1,4 million d’euros. La même année, les hackers russes sabotent la chaîne internationale francophone TV5 Monde, en se faisant passer pour des extrémistes de Daesh. Une action particulièrement néfaste et humiliante dans la mesure où la France a été la cible d’attaques terroristes quelques mois plus tôt, en janvier 2015. On se souvient encore du déplacement des trois ministres MM. Cazeneuve, Fabius et Pellerin au chevet de la chaîne audiovisuelle, signe de l’extrême tension qui régnait alors dans l’opinion publique.

Un autre coup de maître – si l’on peut dire – a été le piratage des boîtes e-mail du Comité national démocrate (DNC), une instance de gouvernance du parti démocrate américain. Cette action, qui s’est déroulée pendant la campagne présidentielle de 2016, a également été attribuée officiellement au GRU par les gouvernements américain et britannique. L’objectif, ici, était de déstabiliser la candidate Hillary Clinton. « Les e-mails subtilisés et diffusés via les sites Guccifer 2.0, DCLeaks et WikiLeaks, révélant les luttes internes du DNC ou les discours d’Hillary Clinton auprès de donateurs, ont offert du pain bénit aux reporters politiques », explique David E. Singer dans son livre-enquête « The Perfect Weapon ». L’opération a été un succès sur toute la ligne.

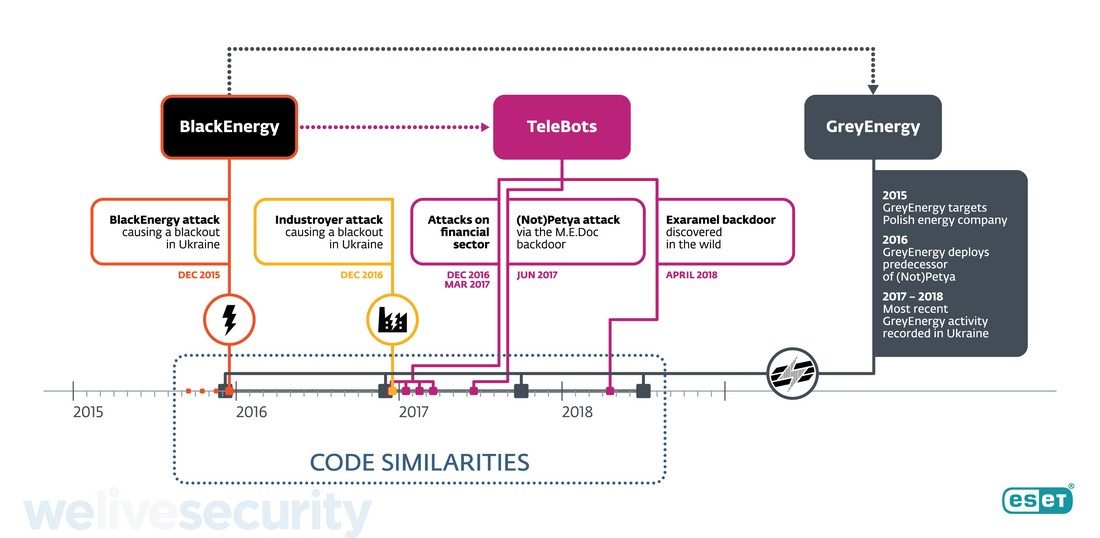

Evidemment, le GRU est également très actif en Ukraine. En février dernier, le gouvernement britannique a officiellement attribué le terrible ver NotPetya aux hackers de l’armée russe. Ce faux-ransomware s’est répandu en juin 2017 comme l’éclair et a détruit des infrastructures informatiques dans des dizaines d’entreprises qui opéraient en Ukraine, dont Saint-Gobain et, surtout, Maersk.

Puis, en octobre dernier, le gouvernement britannique a également relié le GRU aux attaques des groupes BlackEnergy et Sandstorm, une information qui a surpris certains experts. « A ce jour, on a aucun lien technique entre Sandstorm/BlackEnergy et APT28 », nous explique Alexis Dorais-Joncas, chercheur en sécurité chez Eset. L’information provient donc probablement des services secrets de Sa Majesté.

Quoi qu’il en soit, c’est du lourd. En 2015, les hackers de BlackEnergy réalisent en effet le premier sabotage industriel dans le domaine grand public, en plongeant plus d’un million d’Ukrainiens dans le noir. Et ils se donnent le luxe de récidiver en 2016 avec le malware Industroyer. Parallèlement, ils continuent d’espionner des infrastructures industrielles, au travers d’un arsenal cybernétique que les chercheurs d’Eset ont baptisé GreyEnergy et qui succède aux malwares de BlackEnergy.

Espionnage, sabotage, guerre informationnelle… Cette versatilité stratégique se retrouve également au niveau tactique et technique. Les hackers de l’armée russe ne sont pas les meilleurs de la planète, mais ils manient une palette d’outils plutôt large. « S’il fallait comparer leur niveau technique avec celui des autres groupes étatiques, je leur donnerais un 7 sur une échelle de 1 à 10 », estime Alexis Dorais-Joncas. La meilleure note serait évidemment donnée au fameux groupe Equation, qui été détecté par Kaspersky Labs en 2015 et que l’on attribue à la NSA.

Les hackers d’APT28 font feu de tout bois. Pour pénétrer les réseaux de l’adversaire, ils n’hésitent pas à utiliser des techniques banales comme les e-mails piégés. Mais ils ont également à disposition des outils sophistiqués. Récemment, les chercheurs d’Eset ont ainsi révélé LoJax, un rootkit UEFI qui permet d’infecter de manière persistante des systèmes Windows. Pour le piratage du DNC, ils ont utilisé une combinaison de plusieurs portes dérobées (XAgent, Sedreco) et de relais de communication (XTunnel). Ces outils sont très modulaires, preuve que les hackers du GRU ont de solides connaissances en ingénierie logicielle.

La sécurité opérationnelle, en revanche, ne semble pas toujours être leur priorité. APT28 est l’un des groupes les plus documentés par les chercheurs en sécurité car ils laissent beaucoup de traces. « Ils sont faciles à suivre car ils réutilisent souvent les mêmes outils et les mêmes infrastructures. Ils ont un mode de fonctionnement assez opportuniste et modifient leurs tactiques en fonction des cibles. Par le passé, ils n’ont pas hésité à intégrer deux failles zero-day dans un même document Word, ce qui coûte assez cher », poursuit Alexis Dorais-Joncas.

Une culture du risque, du secret et du coup de poing

Le portrait-robot qui se dégage de ce groupe de hackers est celui d’une organisation au fonctionnement pragmatique et peu discrète, avec une nette tendance de privilégier des actions coup de poing. Cette façon de faire cadre finalement assez bien avec le GRU, une agence fondée en 1918 et connue pour sa brutalité et le non-respect des normes d’usage. La tentative d’empoisonnement de Sergei Skripal, qui a provoqué une véritable psychose à Londres, était justement une opération du GRU. Après avoir été identifiés et confrontés aux preuves de leurs agissements, les agents ne se sont pas laissés impressionner. Ils se sont contentés d’affirmer sans rire avoir passé quelques jours de vacances dans la capitale britannique.

L’invasion de la Crimée par les « petits hommes en vert », qui étaient lourdement armés mais ne portaient aucune insigne d’appartenance, était également une opération du GRU, et plus précisément de leurs brigades Spetsnaz. Créées dans les années 50, il s’agit de forces spéciales militaires spécialisées dans les actes de sabotage, l’élimination des chefs ennemis, la prise d’objectifs stratégiques, la reconnaissance, etc. L’invasion de l’Ukraine a pris de court tout la communauté internationale et est considéré aujourd’hui comme un exemple type de « guerre hybride », c’est-à-dire qui mélange plusieurs manières de faire la guerre (conventionnelle, informationnelle, irrégulière, etc.).

Avec de tels collègues, il n’est pas étonnant que les hackers adoptent un peu le même comportement. C’est une question de « culture d’entreprise ». « S’appuyant sur une tradition de longue date en matière de prise de risque, d’agression et d’interventions secrètes, le GRU a réalisé de nombreuses actions pour exprimer avec force leur cyber-pouvoir », résume Alexander Klimburg, chercheur en sciences politiques, dans son livre « The Darkening Web : The War for Cyberspace ».

En d’autres termes, l’un des objectifs des hackers de l’armée russe est de montrer les muscles et d’affirmer ouvertement la puissance cybernétique de la Russie. C’est un positionnement finalement assez singulier dans les forces cyber de ce pays. A l’avenir, il est donc très probable que l’on continuera d’entendre davantage parler des actions du GRU que de celles du FSB ou du SVR. Ces deux organismes, qui ont succédé au fameux KGB, emploient des tactiques beaucoup plus discrètes.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.