Un virus informatique peut-il mettre hors d’usage un réseau électrique entier ? Les habitants d’Ukraine vous répondront deux fois « oui ». En décembre 2016, le réseau électrique de la capitale d’Ukraine a été intégralement coupé pendant une heure à la suite d’une attaque informatique, une coupure moins sévère que celle qui s’est manifestée dans l’ouest du pays en décembre 2015 et qui avait duré six heures en pleine soirée.

Selon différentes sources, ce serait le fait de hackers russes, mais il est pour l’heure impossible de déterminer s’ils agissaient sous commandement gouvernemental ou pas. Si ces attaques ont eu lieu en plein conflit russo-ukrainien autour, notamment, du Donbass, n’allez pas croire que le malware est uniquement adapté au réseau ukrainien.

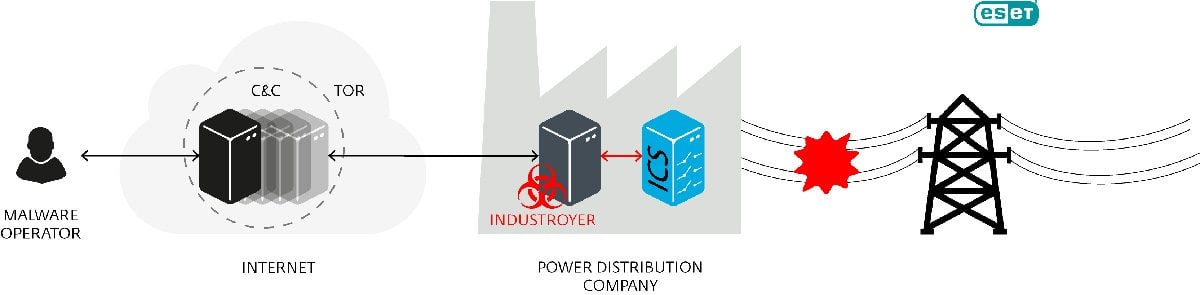

Les chercheurs en sécurité de l’éditeur slovaque Eset et de l’éditeur américain Dragos ont récemment mis la main sur un exemplaire du malware qui a été utilisé à Kiev en décembre dernier. Ils l’ont respectivement appelé « Industroyer » et « CrashOverride ». Comme le relatent avec précision nos confrères du Wall Street Journal et de Motherboard, il s’agit d’un logiciel très complexe, capable de s’attaquer à n’importe quel réseau électrique, en raison de sa grande modularité. L’exemplaire analysé est taillé sur mesure pour cibler les réseaux européens, mais les pirates pourraient l’adapter sans problème aux réseaux américains. Selon Dragos, ce malware aurait des liens directs avec Sandworm, un groupe de pirates russes qui serait à l’origine de l’attaque de décembre 2015.

Attaque d’infrastructures civiles

S’attaquer à des ordinateurs, des serveurs ou des réseaux informatiques entiers est une chose, s’attaquer à des infrastructures industrielles en est une autre. Un précédent notable existe dans l’histoire : le virus Stuxnet. Développé conjointement par les services secrets américains et israéliens, ce ver incroyablement complexe et puissant avait permis de mettre hors service les centrifugeuses d’enrichissement d’uranium du site iranien de Natanz. Une attaque ciblée sur un objectif quasi militaire – les iraniens étant alors suspectés d’enrichir de grandes quantités d’uranium non pas à des fins civiles mais militaires. Dans le cas d’Industroyer/CrashOverride, les cibles ne sont pas militaires, mais bien civiles.

La plus grande menace depuis Stuxnet

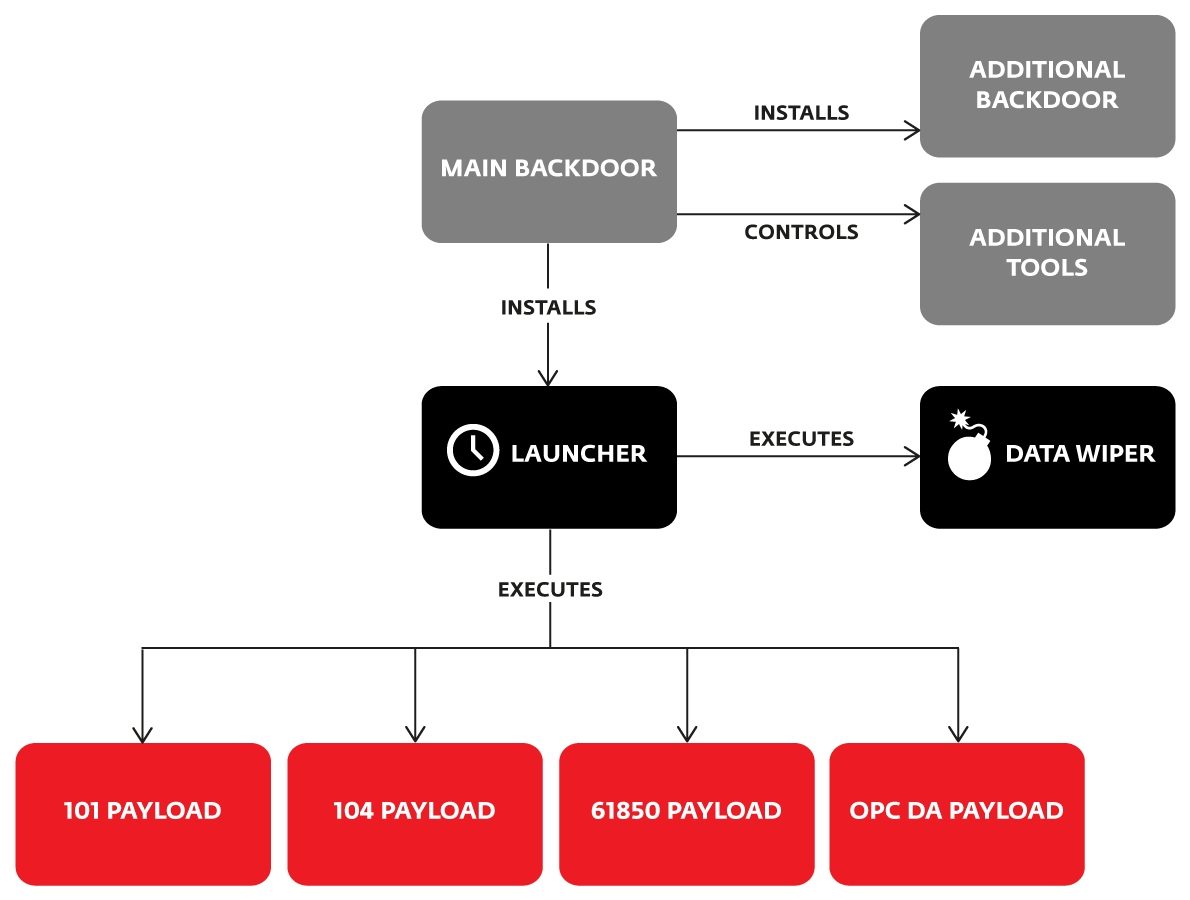

Selon le site d’information corporate de l’éditeur Eset, Industroyer/CrashOverride n’est rien de moins que « la plus grande menace à l’encontre des systèmes de contrôle industriels depuis Stuxnet ». Comment fonctionne-t-il? Son composant principal est une porte dérobée qui permet à l’attaquant de gérer tous les autres modules malveillants, par l’intermédiaire d’un logiciel de pilotage (Launcher). En particulier, il permet de lancer quatre charges utiles (payloads). Chaque payload va cibler un certain protocole de communication d’infrastructure et le détourner de son usage premier. L’utilisation conjointe de ces modules permet de scanner le réseau, d’identifier les différents appareils installés et de leur envoyer des commandes. En particulier, ils sont capables d’ouvrir de manière permanente les disjoncteurs d’un transformateur et, ainsi, de générer un blackout local, voire régional. Le malware est également doté d’un module qui va supprimer les éventuelles traces numériques laissées par l’attaquant (Data Wiper).

Selon Eset, les dégâts peuvent aller bien plus loin qu’une coupure électrique complète. Industroyer/Crashoverride pourrait tout à fait causer des dommages majeurs aux postes électriques tels que les transformateurs. Or, ces équipements sont intrinsèquement dangereux et pourraient affecter le personnel y travaillant. De quoi imaginer des scénarios à la Die Hard 4, un film où Bruce Willis affronte des criminels qui infectent eux aussi des centrales pour les détruire – avec de grosses explosions hollywoodiennes à la clé.

Toutefois, les chercheurs en sécurité de Dragos ne sont pas du même avis. Selon eux, le malware ne pourrait pas être à l’origine d’un tel scénario catastrophe, mais il pourrait effectivement créer une panne de courant pendant plusieurs heures ou plusieurs jours. Ce qui est quand même déjà plutôt angoissant.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.