Certains d’entre vous se rappeleront sûrement du catalogue d’équipements ANT de la NSA. Révélé par Edward Snowden, ce document étonnant contenait entre autres ces fameux « rétro-réflecteurs à radiofréquence », de petits mouchards matériels que l’on insère dans des ordinateurs et des câbles et qui, une fois bombardés avec des radars, permettent d’exfiltrer des données ni vu ni connu. Impressionnant? Pas tant que cela, estime Ang Cui.

Ce chercheur en sécurité de l’université de Columbia pense que cette technique d’espionnage est un peu dépassée. Il vient de présenter, à l’occasion de la conférence Black Hat 2015, une méthode qui permet de faire à peu près la même chose avec n’importe quel équipement informatique, et sans avoir à mettre les mains dans le cambouis. Car tout est géré au niveau logiciel.

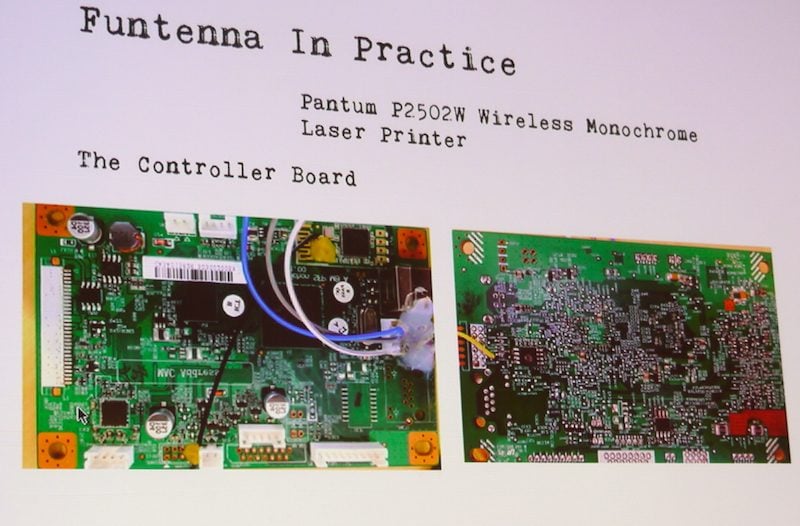

En effet, le chercheur a développé un programme baptisé « Funtenna » capable de modifier les niveaux électriques des broches de certaines interfaces standards que l’on trouve dans tous les circuits imprimés: GPIO (General Purpose Input/Output), Pulse Width Modulation (PWM) et UART (Universal Asychronous Receiver/Transmitter). Son idée: en faisant varier ces niveaux électriques dans le temps, les multiples broches se comporteront comme des petites antennes et émettront des ondes électromagnétiques dans lesquelles on pourra loger des informations. Et en plus, ça marche!

Ainsi, le chercheur s’est doté d’une imprimante laser bas de gamme (Pantum P2502W). En jouant avec les broches GPIO, il arrive bien à générer un signal exploitable, mais celui-ci n’est pas très fort: la portée est seulement de quelques mètres. En revanche, en branchant un câble de 3 mètres sur les interfaces UART, le résultat est nettement meilleur. Le signal est suffisant fort pour pouvoir traverser les murs en béton d’un immeuble. Dans une vidéo, il montre, à titre d’exemple, le codage d’une phrase de Neuromancien, le roman cyberpunk de William Gibson.

Ang Cui va publier le code source de sa démonstration le vendredi 7 août à 20H30 (heure de Paris) sur le site www.funtenna.org. Comment se prémunir d’une telle attaque? Ce n’est pas simple. Avec les méthodes informatiques usuelles, l’exfiltration reste indétectable. Seule solution: une bonne cage de Faraday.

Lire aussi:

Notre dossier Black Hat et DEF CON Las Vegas

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.