De plus en plus d’appareils sous Android intègrent désormais un lecteur d’empreintes digitales. Mais ces capteurs biométriques sont-il bien protégés? Malheureusement non, comme viennent de le montrer plusieurs chercheurs en sécurité à l’occasion de la conférence Black Hat USA 2015. En analysant plusieurs modèles différents, ils ont découvert des vulnérabilités et des défauts d’implémentation qui permettraient à des pirates de mettre la main sur ces précieuses données.

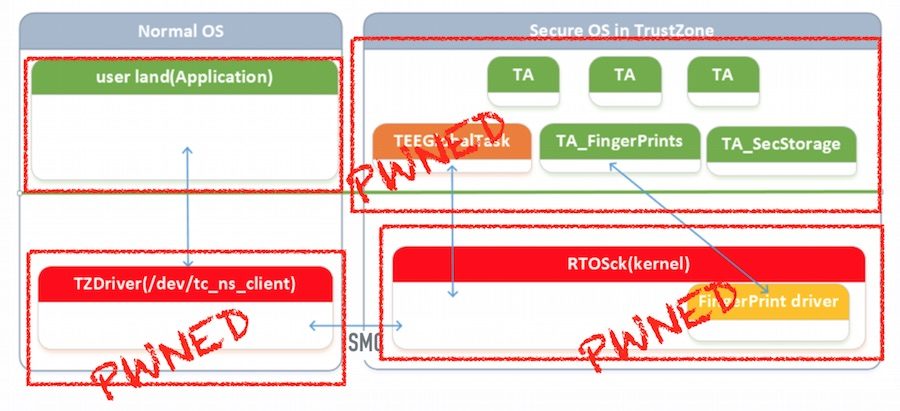

Le chercheur Di Shen s’est ainsi penché sur les terminaux Huawei Ascent Mate 7, dont il a analysé l’implémentation de la « TrustZone », la zone de mémoire qui stocke les empreintes et qui est théoriquement totalement séparée de l’espace d’exécution des utilisateurs. Or, il s’avère qu’une succession de failles permet en réalité à une application malveillante qui ne dispose que des privilèges utilisateur d’accéder directement au capteur et de siphonner tranquillement les images des empreintes digitales. Cette attaque ne se limite pas au Ascent Mate 7 mais fonctionne, selon le chercheur, avec tous les téléphones Huawei dotés du même chipset (HiSilicon Kirin 925).

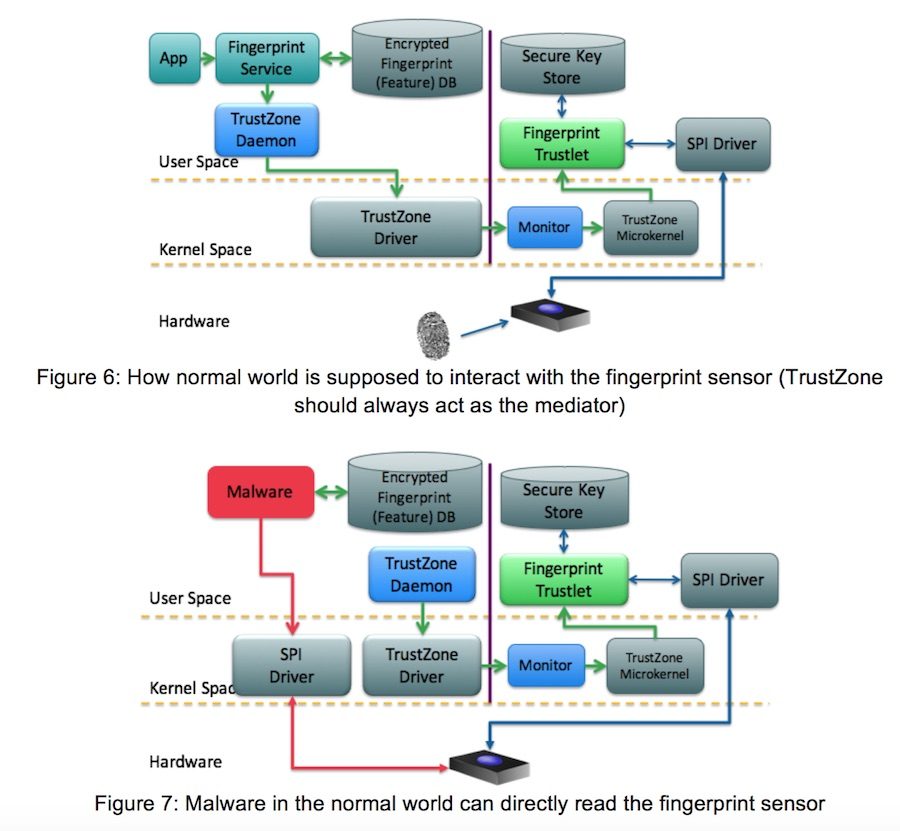

De leur côté, Tao Wei et Yulong Zhang ont découvert des problèmes similaires sur les terminaux HTC One Max et Samsung Galaxy S5. Théoriquement, le capteur ne peut être accédé que par processus qui réside dans la TrustZone. Or, il s’avère que ces constructeurs ont créé des API qui permettent d’accéder au capteur aussi depuis la zone utilisateur classique. Pourquoi? Pour pouvoir donner un feedback visuel à l’utilisateur et afficher en temps réel l’avancement du scan, par exemple. C’est pratique et joli, mais risqué. Ainsi, les chercheurs ont-ils réussi à pirater cette API pour pouvoir lire et écrire directement dans le capteur. Sur le Samsung S5, ce hack nécessite au préalable que le terminal soit rooté, mais ce n’est pas un obstacle majeur.

MM. Wei et Zhang ont par ailleurs détecté une autre faille dans le HTC One Max, au niveau du stockage de l’empreinte. Celle-ci devrait être sauvegardée de façon chiffrée dans la TrustZone. En fouillant dans le système de fichiers de l’appareil, ils ont découvert que le capteur générait pour chaque authentification biométrique une image bitmap de l’empreinte qu’il va stocker dans une partie du système accessible à tous en lecture et écriture.

Toutes les vulnérabilités découvertes par les chercheurs ont été notifiées aux constructeurs qui, depuis, ont diffusé des correctifs. Au passage, MM. Wei et Zhang ont loué l’implémentation du scan biométrique de l’iPhone, où les données d’empreinte sont chiffrées directement par le lecteur, ce qui limite la surface d’attaque. Pour les autres appareils étudiés, ces recherches montrent malheureusement que la manipulation de données aussi sensibles que les empreintes digitales n’est pas réalisée avec suffisamment de précaution. Or, faut-il le rappeler, la compromission d’une donnée biométrique génère un dommage à vie, car on ne peut pas la changer, contrairement à un login ou un mot de passe. La seule chose qui reste alors à faire: utiliser un autre doigt.

Lire aussi:

Notre dossier Black Hat et DEF CON Las Vegas

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.