Quelques jours après la présentation du piratage de la Chrysler Jeep Cheerokee, voici que deux autres chercheurs en sécurité viennent de présenter, à l’occasion de la conférence DEF CON 23, un hack non moins impressionnant: celui de la Tesla Model S. Contrairement au cas de la Chrysler Cheerokee, il ne s’agit pas d’une attaque à distance. Marc Rogers et Kevin Mahaffey ont emprunté le modèle d’un généreux ami afin de voir ce qu’il y avait sous le capot. Leur analyse a duré environ deux ans, mais elle fut couronnée de succès : les deux compères ont réussi à s’introduire avec les privilèges administrateur au niveau du réseau local qui interconnecte le système de divertissement de la voiture.

Ensuite, ils ont installé une porte dérobée leur permettant de contrôler certaines fonctionnalités à distance, depuis un smartphone. « Tout ce qu’un conducteur peut faire depuis l’écran tactile du cockpit, nous pouvions le faire aussi », précise Marc Rogers. Ils pouvaient notamment ouvrir ou fermer les portes, allumer les lumières, activer la radio, etc. Ils pouvaient également modifier l’affichage des instruments du cockpit. Ils ont même réussi à stopper net le véhicule alors que celui-ci roulait à faible vitesse (5 miles/heure). Pour prouver l’efficacité de leur travail, ils ont montré quelques séquences vidéo.

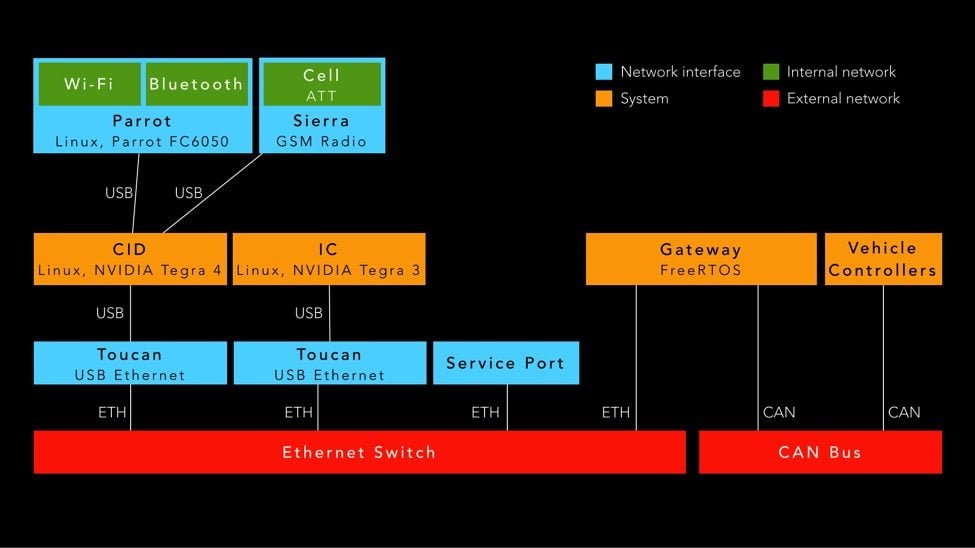

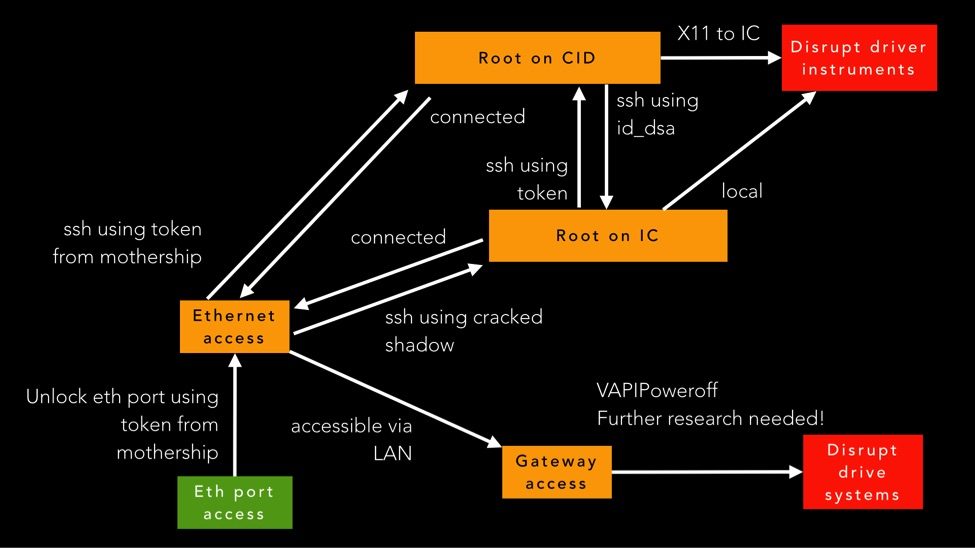

Comment les deux hackers ont-ils procédé? Ayant un accès physique à la voiture, ils ont décortiqué méthodiquement les différents éléments matériels, jusqu’à trouver une interface Ethernet leur permettant de se connecter au réseau interne. En observant le trafic qui passe, ils ont découvert que les mises à jour du système s’effectuaient depuis un serveur de Tesla au moyen d’une connexion sécurisée (OpenVPN). Or, coup de bol, ils ont détecté sur l’un des circuits imprimés une carte de stockage où se trouvent justement… des clés d’accès OpenVPN. Ce qui leur a permis de télécharger le firmware du système de divertissement (668 MO).

L’analyse du système de fichiers leur a ensuite permis de mettre la main sur des comptes utilisateurs avec privilèges administrateur, dont les mots de passe étaient relativement faibles et faciles à cracker. Mais ces comptes n’étaient valables que sur la partie du système qui prend en charge les instrument du cockpit (IC, instrument cluster). Pour prendre possession de la partie principale, c’est-à-dire le système d’information lié à l’écran tactile (CID, center information display), c’est là aussi le coup de bol. Ils découvrent un token de sécurité stocké en clair dans le système de fichiers téléchargé, leur permettant de se loguer en root sur le CID.

Enfin, ils ont essayé d’avoir accès aux fonctions mécaniques qui sont gérées au niveau du réseau CAN (Controller Area Network). Un accès direct n’est pas possible. Toutefois, il existe une API que le CID peut utiliser pour transmettre des requêtes vers le CAN. Par rétroingénierie, ils ont trouvé l’une de ses fonctions, VAPIPoweroff, qui permet d’éteindre le véhicule. Mais ils n’ont pas poussé plus leurs recherches.

En dépit des vulnérabilités trouvées, les deux chercheurs se disent néanmoins impressionnés par l’architecture informatique de la voiture. « Beaucoup des choses sont très bien gérées, et notamment les patchs. En cas de pépin, Tesla n’a pas besoin de rappeler ses modèles, car le constructeur dispose d’un système de mise à jour très performant. Les logs sont régulièrement archivés. La Tesla Model S n’est pas une voiture, c’est un datacenter sur roues », estime Kevin Mahaffey.

Tesla, de son côté, a joué la carte de la coopération. Le directeur technique, JB Straubel, est même venu sur scène pour remercier les deux chercheurs d’avoir contribué à l’amélioration de leur voiture. Tesla a d’ores et déjà poussé un patch sur toutes les voitures. Le directeur technique a également profité de sa venue à DEF CON pour faire la publicité de son tout récent « Bug Bounty Program », qui permet aux hackers qui trouvent des vulnérabilités d’être recompensé jusqu’à 1000 dollars.

Lire aussi:

Notre dossier Black Hat et DEF CON Las Vegas

Source:

Note de blog de Kevin Mahaffey

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.