- Antivirus 2010 : fonctions originales et outils gratuits

- 1. Se fabriquer un CD ou une clé USB de nettoyage

- 2. L’exécution protégée dans un bac à sable

- 3. Réputation et blocage à la source

- 4. La protection des recherches

- 5. Clavier virtuel et brouilleur d’écran

- 6. La protection des mots de passe

- 7. La découverte des intrus

- 8. La recherche de vulnérabilités

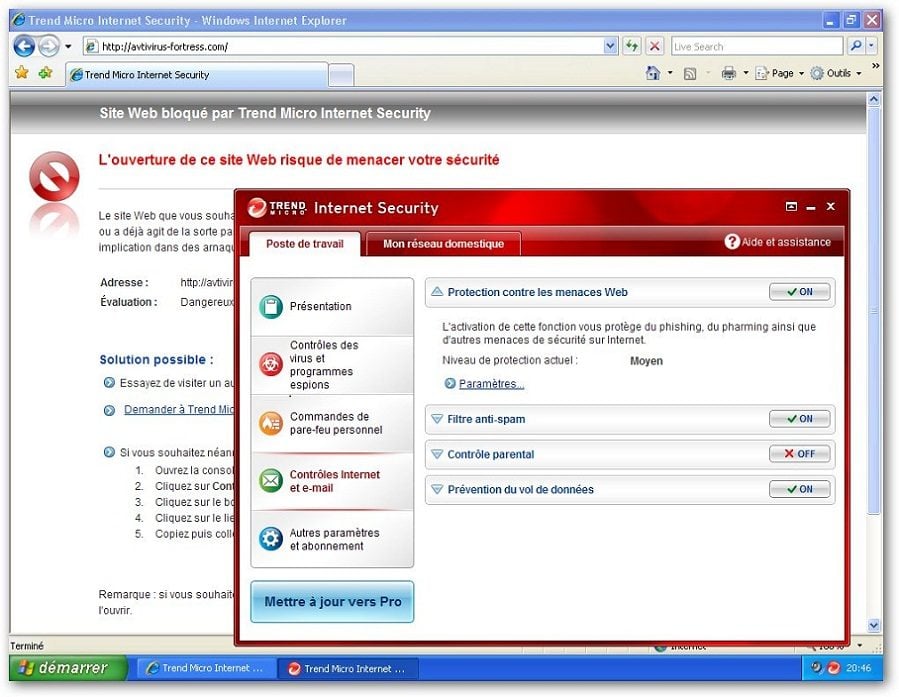

Comment éviter que les utilisateurs soient exposés aux multiples risques d’Internet ? L’une des stratégies consiste à empêcher l’accès à l’élément dangereux ! C’est ce que l’on appelle un blocage à la source.

Le grand spécialiste de cette approche est Trend Micro. Son Smart Protection Network (sur lequel reposent toutes ses solutions, dont la suite Internet Security Pro 2010) surveille Internet par le biais de capteurs, de serveurs et de technologies intelligentes de détection de comportements malveillants. Cette architecture mondiale (qui analyse, compare et trace des corrélations entre toutes les infections et malveillances) détecte très tôt les nouvelles menaces et protège efficacement l’utilisateur. Tout e-mail, toute URL, tout fichier demandé ou mis en œuvre par l’utilisateur sont immédiatement confrontés à ce service in the cloud de Trend Micro, et l’accès à la ressource sera bloqué au moindre risque. L’utilisateur n’a plus besoin de mettre à jour des signatures ou des listes de sites dangereux : tout se fait en temps réel.

Cloud et réputation

La technologie de Trend Micro s’appuie sur deux principes complémentaires. Le premier est celui du cloud : d’immenses fermes de serveurs recueillent, analysent, comparent les informations récoltées sur Internet et répondent en temps réel aux interrogations soumises par les logiciels installés sur les postes des utilisateurs. Le second est celui de la réputation : des centaines de critères sont utilisés pour déterminer si un fichier inconnu, un nouvel e-mail, un nouveau site Web sont susceptibles de véhiculer un danger pour l’internaute.

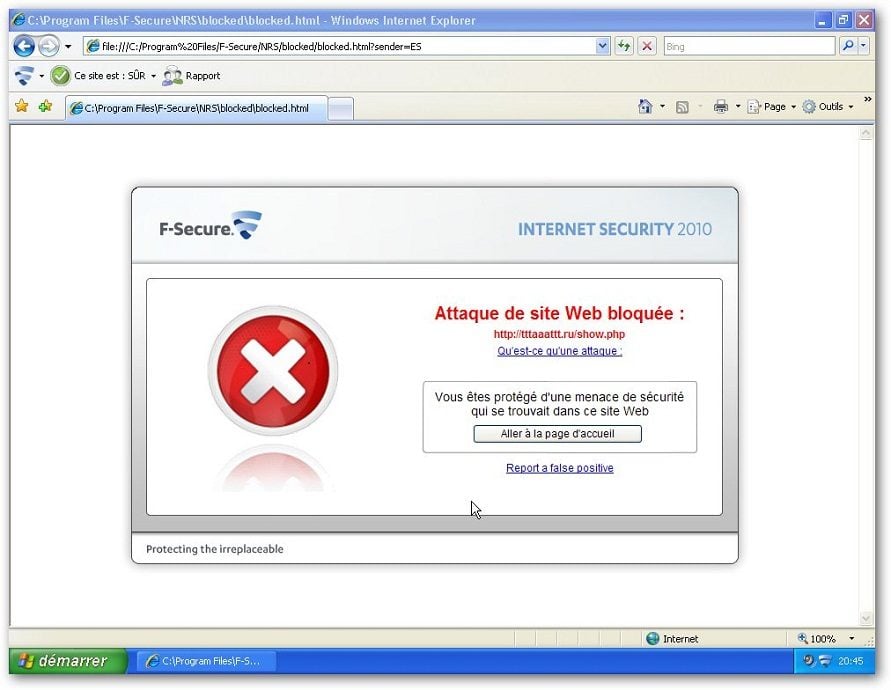

On retrouve une architecture très semblable chez F-Secure, dont la protection 2010 repose elle aussi sur une triple réputation des URL, des e-mails et des fichiers.

Le cloud envahit nos protections

De nombreuses protections s’appuient désormais sur des services in the cloud. Outre Trend Micro et F-Secure, celles de McAfee ou de Panda Security (et sa fameuse intelligence collective) font un usage intensif des technologies cloud. Rappelons que Panda propose un antivirus gratuit intégralement basé sur le cloud (pas de signature sur la machine et, donc, pas de mise à jour nécessaire). Un produit très proche, mais offrant une protection Web totale, sera lancé en avril par Trend Micro : Titanium Antivirus.

Des protections comme Kaspersky Internet Security 2010, Norton Internet Security 2010 ou CA Internet Security Suite Plus 2010 utilisent abondamment, elles aussi, des blocages à la source pour protéger vos navigations sur le Web et empêcher l’accès aux sites infectés.

Parallèlement, chez Symantec, la technologie de réputation de fichiers qui équipe ses protections Norton 2010 non seulement compare tout fichier reçu à une base de plus de 70 millions de fichiers sains et de plus de 13 millions de fichiers infectés mais analyse également son origine, où et quand il a été repéré pour la première fois, par combien de personnes il est exploité, afin de déterminer son éventuelle dangerosité et d’informer l’utilisateur des risques qu’il court.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.