- Antivirus 2010 : fonctions originales et outils gratuits

- 1. Se fabriquer un CD ou une clé USB de nettoyage

- 2. L’exécution protégée dans un bac à sable

- 3. Réputation et blocage à la source

- 4. La protection des recherches

- 5. Clavier virtuel et brouilleur d’écran

- 6. La protection des mots de passe

- 7. La découverte des intrus

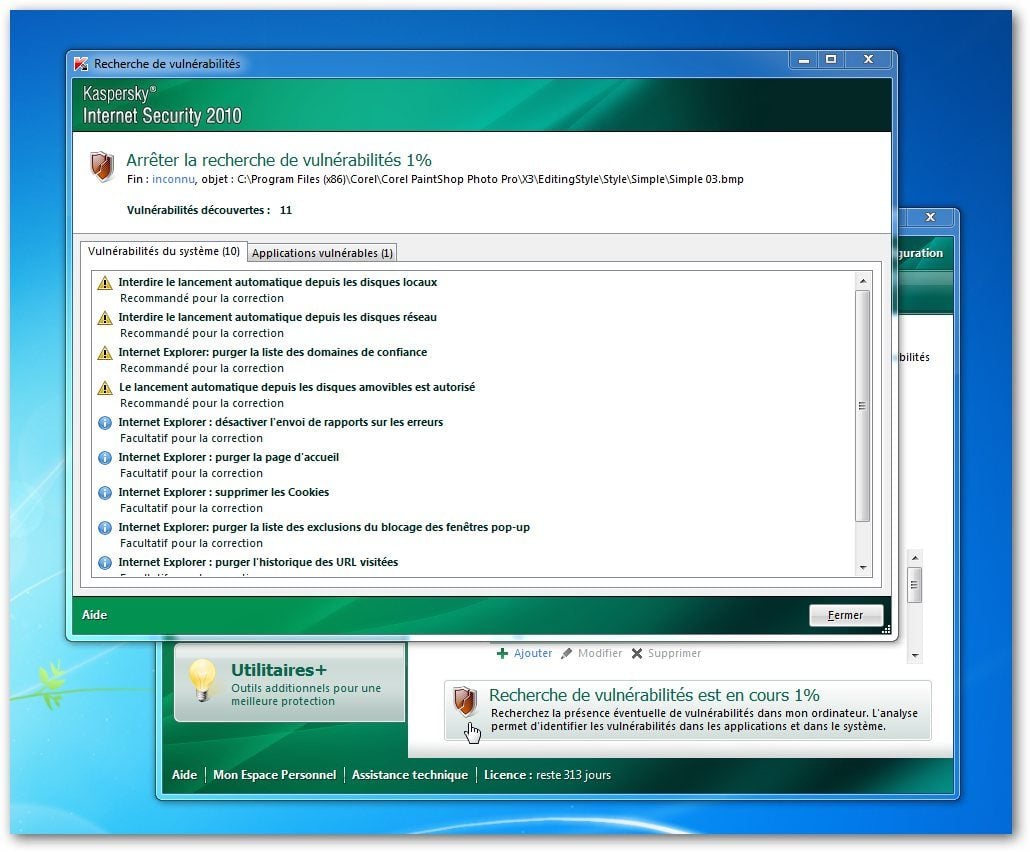

- 8. La recherche de vulnérabilités

Une grande majorité des attaques actuelles n’exploitent pas les failles du système mais plutôt celles des logiciels présents sur la machine. Les navigateurs (Internet Explorer, Firefox, Safari, Opera), le player Flash, le lecteur Adobe PDF Reader, QuickTime ou Office sont autant de portes d’entrée pour les chevaux de Troie, virus, keyloggers et autres malwares.

Bien se protéger, c’est d’abord avoir un système à jour. Ce qui veut dire non seulement que Windows soit à jour (et donc que Windows Update soit réglé en mode automatique) mais aussi que toutes les applications et extensions le soient !

Des fonctions de surveillance bienvenues

Pour vous y aider, une suite comme Kaspersky Internet Security 2010 dispose de fonctions d’étude des vulnérabilités présentes sur la machine. Cela passe non seulement par l’étude des paramétrages du système et du navigateur Web, mais aussi par l’analyse des versions des applications installées. On retrouve une fonction similaire dans BitDefender Internet Security 2010 ainsi que dans Panda Internet Security 2010. Le même principe, en plus basique, plus limité et moins contrôlable, est à l’œuvre dans Norton Internet Security 2010 et Norton 360 v4.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.