Si vous utilisez un clavier Microsoft sans fil, peut-être serait-il judicieux de vérifier de temps en temps les appareils électroniques autour de vous, même s’ils ne sont pas plus grands qu’un chargeur de téléphone. Car c’est à peu près l’espace qu’il faut pour stocker un mouchard radiofréquence qui intercepte tout ce que vous tapez sur le clavier et le transmettre à un tiers. Le hacker Samy Kamkar vient en effet de bricoler un tel « keylogger », pour un coût total variant entre 10 et 80 dollars, dépendant des fonctionnalités implémentées. Ce n’est pas très cher, mais il faut certaines compétences techniques pour le réaliser.

Mais tout d’abord, comment ce piratage est-il possible ? Tout simplement parce que les claviers Microsoft sans fil s’appuient sur un protocole de communication propriétaire très peu sécurisé. L’algorithme de chiffrement utilisé est ECB (Electronic Code Book), qui est archisimple à craquer. « Ce chiffrement est équivalent à prendre un paquet de cartes de jeu, de le couper et de prétendre qu’il est mélangé », souligne Samy Kamkar sur son site web.

Celui-ci d’ailleurs n’invente rien : le décryptage des signaux émis par un clavier Microsoft a déjà été fait il y a quelques années par les chercheurs en sécurité Thorsten Schröder et Max Moser. Il se contente simplement de miniaturiser le procédé. Interrogé par TechCrunch, le fournisseur américain déclare que ce type de claviers n’est plus fabriqué depuis 2011. Mais selon M. Kamkar, cette affirmation est incorrecte : le clavier utilisé pour son hack a été acheté récemment et son numéro de série indique juillet 2014. Comme quoi…

Alertes SMS

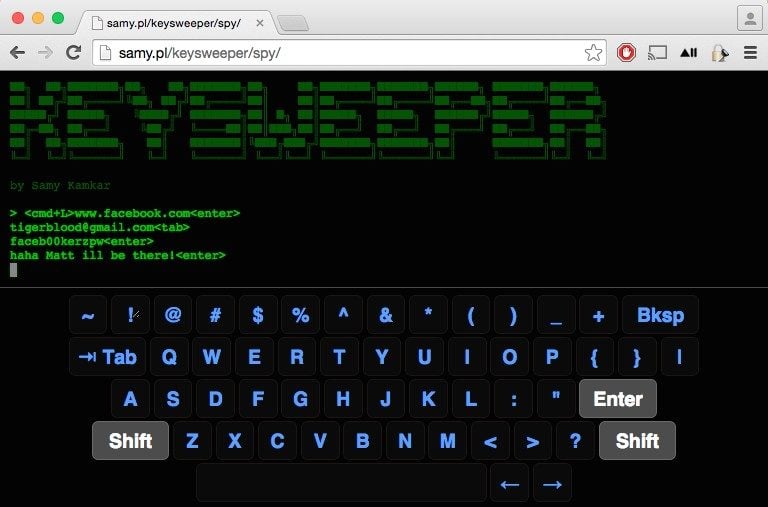

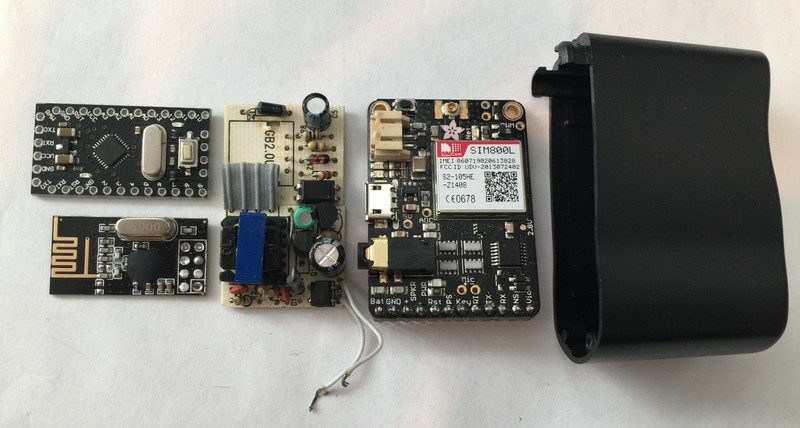

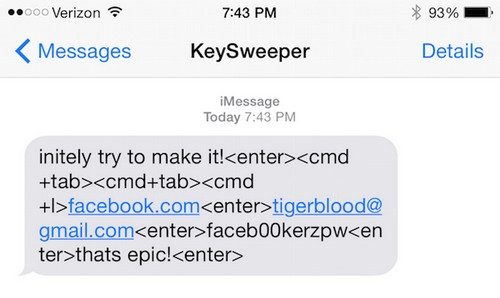

Pour créer son mouchard, le hacker a acheté un vrai chargeur de téléphone, pour le vider de son contenu. A la place, il a inséré son dispositif constitué principalement d’un émetteur-récepteur 2,4 GHz pour capter les données, d’une minicarte Arduino pour les déchiffrer et d’une mémoire Flash pour les stocker. La récupération des données se fait par interface USB. On peut également intégrer une carte SIM pour récupérer les données en temps réel et à distance sur un ordinateur, au travers d’un logiciel client. Mieux : le dispositif permet même d’envoyer des alertes par SMS, lorsque l’utilisateur tape certains mots, comme une adresse email ou une URL par exemple.

Autre astuce particulièrement diabolique : le mouchard est doté d’une diode rouge qui s’allume quand il est connecté au secteur, et s’éteint quand on le débranche. Comme avec un vrai chargeur. Mais en réalité, le dispositif continue de fonctionner au moyen d’une petite batterie ! Chapeau bas.

Lire aussi:

Visitez la Mecque des hackers : Defcon 22 et Black Hat USA en 48 images, le 12/08/2014

Sources:

Blog de Samy Kamkar , Tech Crunch

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.