Possédez-vous un serveur de stockage en réseau Seagate Central ? Si oui, alors il y a de forte chance que votre appareil soit infecté par un malware qui vise à générer des « moneros », la nouvelle cryptomonnaie qui fait fureur dans le darknet. Créée en avril 2014, le monero fonctionne sur le même principe que le bitcoin : chaque transaction est validée par un calcul cryptographique avant d’être inscrite dans un registre partagé et décentralisé (blockchain). Toutefois, le monero utilise un protocole différent que celui du bitcoin qui, selon ses développeurs, assurerait un bien meilleur anonymat. Ce qui le rend particulièrement attractif pour les transactions illégales. Depuis quelques semaines, plusieurs places de marché noir ont adopté le monero comme une alternative au bitcoin.

Les particuliers sont les victimes collatérales de l’émergence de cette cryptomonnaie. Des pirates tentent d’infecter de manière massive les ordinateurs personnels pour mettre la main sur leur puissance de calcul et, ainsi, générer cet argent virtuel. En effet, chaque validation de transaction est récompensée par l’attribution de monero. Ce phénomène avait déjà existé pour le bitcoin il y a quelques années. L’un des botnets les plus connus était ZeroAccess qui avait infecté plus de 600.000 machines dans le monde et généré 2,7 millions de dollars par an. Mais avec le temps, la génération de bitcoin nécessitait de plus en plus de puissance de calcul, ce qui rendait les appareils particuliers de moins en moins intéressants. Le phénomène avait disparu.

Vos ordinateurs les intéressent

Avec monero, en revanche, les ordinateurs de la maison retrouvent leur utilité. La cryptomonnaie est encore relativement jeune et ne demande pas encore de puissance de calcul exorbitante. Résultat : les botnets de minage sont de retour. « Si des centaines ou des milliers d’appareils sont réunis en pool, cela pourrait être assez pour intéresser les criminels », explique Attila Marosi, un chercheur en sécurité de la société Sophos qui vient d’analyser « Mal/Miner-C ».

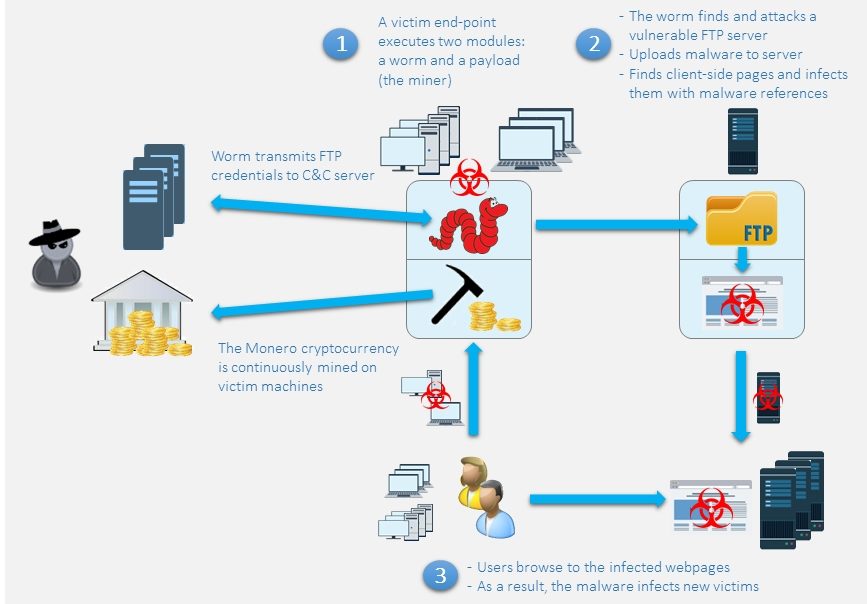

Egalement appelé « PhotoMiner », ce malware se diffuse principalement par l’intermédiaire de serveurs FTP mal sécurisés. Il scanne au hasard des adresses IP. S’il trouve un service FTP, il essaye de s’y connecter au travers d’une liste d’identifiants fréquemment utilisés (admin/admin par exemple). Si ça marche, il se copie dans l’un des répertoires, cherche des pages web qui y seraient stockés (.htm ou .php) et les infectent. La prochaine fois qu’un utilisateur consultera cette page, il téléchargera le malware. Celui-ci va alors installer le logiciel de minage en toute discrétion.

L’un des serveurs FTP les plus utilisés par « Mal/Miner-C » est Seagate Central, un serveur NAS domestique qui, par défaut, permet aux utilisateurs d’accéder depuis l’extérieur à un dossier « Public ». Malheureusement, l’appareil est très mal configuré. N’importe qui peut, en réalité, accéder à ce dossier et y déposer des fichiers. Selon M. Marosi, pratiquement tous les Seagate Central ont du coup été infectés. En scannant l’internet, le chercheur a trouvé d’emblée 5137 appareils contaminés.

Les pages web infectés de serveurs FTP mal sécurisés ne sont pas les seuls vecteurs d’infection de « Mal/Miner-C ». Selon les chercheurs en sécurité de GuardiCore, si le malware se retrouve au sein d’un réseau local, il est capable de le scanner pour trouver d’autres cibles. Il va ensuite tenter de s’y connecter au travers du protocole Microsoft SMB pour s’y installer.

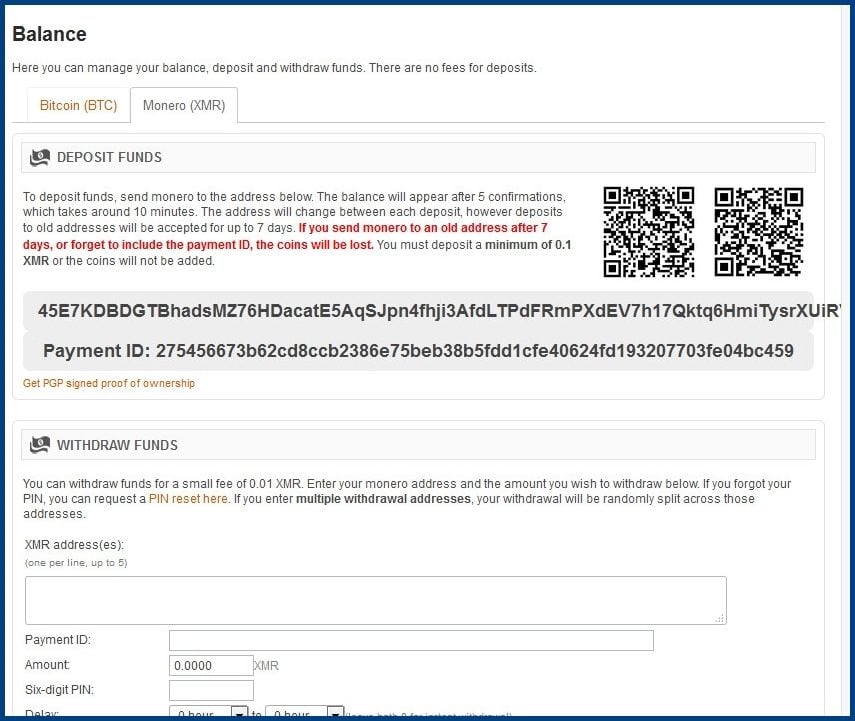

Tous ces efforts criminels ne sont pas vains. Ayant pu récupérer les adresses des portefeuilles monero des pirates, le chercheur en sécurité de Sophos a pu estimer le « rendement » de leur botnet. Ainsi, celui-ci permettrait de générer 327 moneros par jour, ce qui représente actuellement 428 euros. Soit presque 13.000 euros par mois. C’est loin d’être négligeable et pourrait rapidement valoir beaucoup plus si cette nouvelle devise arrive à s’imposer durablement dans le paysage des cryptomonnaies.

Sources :

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.