La société chinoise ByteDance, éditrice de l’application TikTok, doit une fière chandelle à Microsoft. Les chercheurs en sécurité de l’entreprise de Redmond ont en effet trouvé une faille critique (CVE-2022-28799) dans la version Android de son appli. Grâce à cette vulnérabilité, des hackers auraient pu prendre le contrôle de n’importe quel compte, sachant que TikTok revendique environ 1,5 milliard d’utilisateurs !

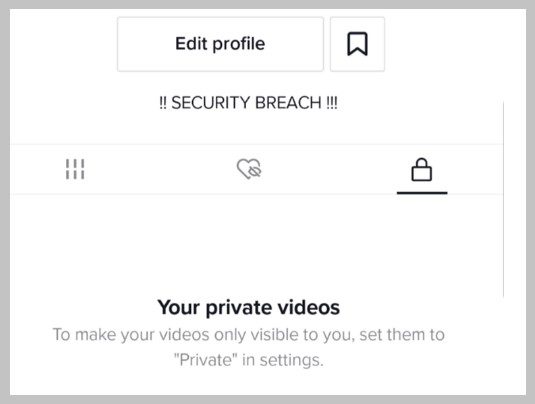

Quel était concrètement le risque ? Pour exploiter cette faille, il suffisait d’envoyer un lien piégé. En cas de clic, les pirates auraient pu accéder et modifier les données personnelles, lire les messages reçus et envoyés et télécharger des vidéos. Les chercheurs de Microsoft ont démontré l’attaque dans une preuve de concept publiée dans une note de blog. Dès que la victime clique sur le lien piégé, l’attaquant pouvait récupérer les tokens d’authentification et modifier la biographie de l’utilisateur en insérant les mots «!!SECURITY BREACH !! ».

Bref, ç’eût été un véritable scénario catastrophe pour un réseau social comme TikTok. Microsoft a alerté ByteDance en février 2022. Un mois plus tard, la faille a été colmatée par le biais d’une mise à jour. Aucune exploitation malveillante n’a été observée à ce jour, ce qui est une bonne nouvelle. Les utilisateurs de TikTok l’ont donc échappé belle.

L’origine de cette faille se trouve dans la gestion un peu hasardeuse des deeplinks. Il s’agit là d’une technique de renvoi qui permet, dans le programme d’une appli Android, de pointer vers des ressources logicielles internes – une fonction, un module – ou externes – une autre appli mobile du téléphone, un site Web, etc. Les chercheurs de Microsoft ont découvert qu’une certaine variété de deeplinks permettait de forcer l’application à charger n’importe quelle URL.

Gare aux JavaScript Bridges

En soi, c’est déjà assez grave, mais ce n’est pas tout. L’application TikTok disposait également d’une fragilité au niveau d’un « JavaScript Bridge ». C’est une sorte d’interface de programmation interne qui permet, depuis le navigateur WebView, d’accéder aux fonctions avancées de certains modules logiciels Java de l’application. Or, il s’avère qu’en ajoutant certains paramètres à une URL, il était possible d’accéder d’emblée à toutes les fonctionnalités d’un module particulier, sans aucune limite. Résultat : un attaquant pouvait ainsi, grâce à une URL spéciale, plonger dans le mécanisme de l’appli TikTok et prendre le contrôle d’un compte utilisateur.

Pour éviter à l’avenir ce genre de problème, Microsoft a fait plusieurs recommandations. Il conseille aux utilisateurs de ne jamais cliquer sur des liens provenant de sources qui ne sont pas dignes de confiance. Par ailleurs, l’entreprise recommande aux développeurs de faire un usage parcimonieux des « Java Bridge » et, le cas échéant, d’appliquer un certain nombre de bonnes pratiques.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.

Source : Microsoft