Attention aux fuites d’ondes électromagnétiques lorsque vous utilisez des logiciels de chiffrement ! Quatre chercheurs israéliens de l’université de Tel Aviv ont montré qu’il était possible de voler dans un ordinateur la clé de chiffrement privée utilisée dans des algorithmes asymétriques tels que RSA, simplement en posant une antenne à quarante centimètre de proximité.

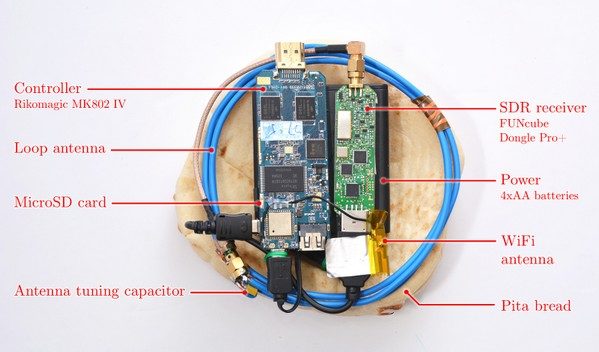

Ils ont testé avec succès leur attaque contre GnuPG, l’un des principaux logiciels de chiffrement asymétrique utilisé. Quelques secondes ont suffi pour extraire la clé de chiffrement, sans avoir une quelconque connexion avec l’ordinateur en question, ni même de contact physique. Mieux : le matériel utilisé s’appuie sur des composants que l’on peut trouver dans le commerce pour environ 270 euros. Le tout peut même être camouflé dans une pita (oui oui, la pita fait partie de la démo des chercheurs) de 15 centimètres de diamètre.

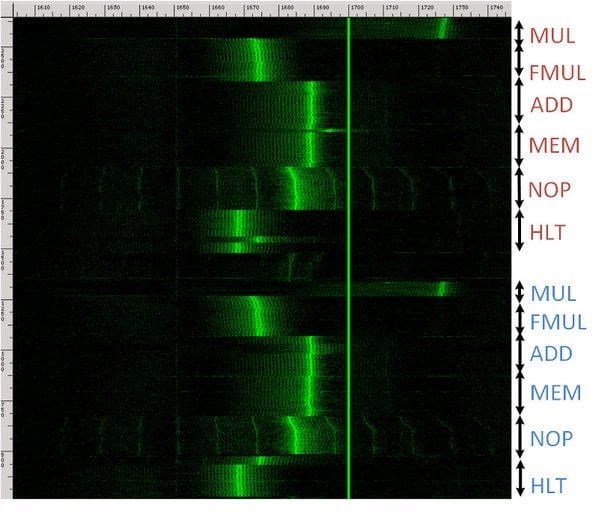

Comment est-ce possible ? Au niveau du processeur, les étapes de calcul d’un algorithme de chiffrement ne se font pas de manière identique d’un point de vue électrique. Certaines nécessitent plus de puissance que d’autres, générant de manière induite différentes ondes électromagnétiques, que le matériel construit par les chercheurs est capable de capter et d’interpréter.

Pour que cette attaque fonctionne, il faut néanmoins envoyer un message chiffré créé spécialement pour l’occasion. Et donc pouvoir être à proximité de l’ordinateur lorsque ce message sera déchiffré. Cela fait beaucoup de conditions nécessaires qu’il ne sera pas forcément facile à respecter, surtout s’il s’agit de pirater un ordinateur déconnecté dans un bunker militaire. Mais dans certains cas, cela peut fonctionner.

Une manière de se prémunir est de placer son PC dans une cage de Faraday qui bloquera les fuites électromagnétiques. Ce qui n’est pas forcément très pratique au quotidien. Autre solution : modifier l’implémentation de l’algorithme pour rendre inutilisables les émanations électromagnétiques involontaires. Ainsi, les utilisateurs de GnuPG peuvent se rassurer. Les chercheurs israéliens ont collaboré avec Werner Koch, le développeur principal de ce logiciel. Ce dernier a d’ores et déjà mis en place un correctif qui rend ce type d’espionnage impossible.

Présenté à Saint Malo en septembre prochain

Nos quatre chercheurs vont présenter tous les détails de leur travail en septembre prochain à Saint-Malo, à l’occasion de la conférence cryptologique CHES 2015. L’année dernière, à cette même conférence, ils avaient déjà présenté un travail similaire. Ils ont alors volé la clé de chiffrement d’un PC simplement en le touchant, et en analysant les variations de potentiel électrique sur le châssis.

Ce n’est pas la première fois que des chercheurs israéliens se penchent sur ce genre d’attaques exotiques (également appelées « side channel attack » dans le jargon des spécialistes de sécurité). En mars dernier, des chercheurs de l’université Ben Gourion ont montré qu’il était possible d’espionnage un PC grâce à ses émanations de chaleur. En novembre 2014, d’autres chercheurs de cette même université ont espionné des PC en captant les ondes FM émises par la carte graphique. D’autres encore ont montré que l’on pouvait siphonner un PC au moyen d’un copieur multifonction.

Source :

Article scientifique des chercheurs israéliens

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.