Promis à un bel avenir, l’Internet des objets de demain s’appuiera notamment sur des communications radio bas débit, permettant d’interconnecter une multitude de capteurs à une distance de plusieurs kilomètres tout en limitant au maximum la dépense énergétique. Deux technologies se concurrencent aujourd’hui: celle de l’entreprise française Sigfox et celle du consortium LoRa (Long Range), dont les membres sont notamment Orange et Bouygues Télécom. Mais ces technologies sont-elles vraiment sécurisées ?

En février dernier, Renaud Lifchitz, chercheur en sécurité chez Digital Security, s’était penché sur Sigfox, découvrant au passage tout un ensemble de failles plus ou moins critiques comme l’interception des messages ou l’usurpation d’identité. A l’occasion de la conférence Hardwear.io, qui s’est déroulée le 20 et 21 septembre à La Haye, le chercheur a présenté une seconde étude, focalisée cette fois-ci sur les réseaux LoRaWAN, qui s’appuient sur la technique de modulation LoRa.

Renaud Lifchitz discussing Attacks on LoRaWAN encryption pic.twitter.com/yEsi5rCZdN

— hardwear.io (@hardwear_io) September 22, 2016

Cette analyse montre, une fois de plus, que l’on est encore loin d’un niveau de sécurité satisfaisant dans l’internet des objets, en tous les cas pour certains usages. Comme avec Sigfox, il est possible d’intercepter des messages et d’usurper l’identité des équipements qui constituent un réseau LoRaWAN.

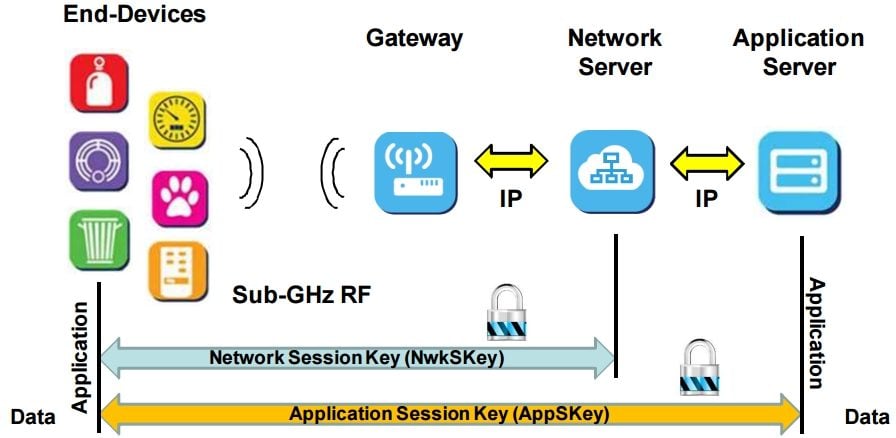

Sur le papier, pourtant, l’histoire commençait bien. La technologie LoRaWAN, en effet, prend soin de chiffrer par défaut tous les messages de bout en bout, depuis l’objet connecté au serveur applicatif. Tous les messages sont par ailleurs signés entre l’objet connecté et les serveurs du réseau LoRaWAN. Ces opérations s’appuient sur deux clés différentes : AppSKey pour le chiffrement, et NwkSKey pour la signature.

Malheureusement, la manière dont ce chiffrement est réalisé n’est pas optimale et ouvre la porte à des attaques de déchiffrement partiel ou total. Contrairement à ce que l’on pourrait croire en lisant certains documents de présentation du consortium, les messages ne sont pas chiffrés en AES 128 bits. Cet algorithme est utilisé pour générer une succession de clés (« keystream »). Celles-ci vont, ensuite, coder chaque bloc du message en XOR (« ou exclusif »), qui est une opération mathématique ultra-classique.

Un simple codage en XOR

Première conséquence : le message chiffré a exactement la même taille que le message non chiffré. « Il est donc possible de distinguer les messages en fonction de leur longueur, ce qui peut se révéler utile si les messages sont assez répétitifs », explique Renaud Lifchitz.

A chaque fois que l’objet se connecte au réseau, ce keystream est non seulement réinitialisé, mais en plus il est possible de le rendre identique à celui d’une session de communication précédente. « On peut alors rejouer des messages qui avaient déjà été envoyés », poursuit le chercheur. Mais il y a mieux. Si l’on capture deux messages xorés suivant le même keystream et qu’on les xore entre eux, on arrive à les déchiffrer partiellement (on obtient leur différence en clair).

Autre vecteur d’attaque : si l’on connaît le contenu d’un message, il est possible de récupérer un keystream. Et en rejouant ce keystream, on peut alors déchiffrer les messages ultérieurs. Tout ceci est assez fastidieux, mais peut se révéler très utile pour un attaquant déterminé.

Usurpation et dumps de mémoire

Au-delà de ces faiblesses protocolaires – qui sont importantes car difficiles à corriger – le chercheur a également découvert des failles dans des implémentations logicielles et matérielles. Ainsi, certaines passerelles ne sont pas authentifiées et il est assez facile d’usurper leur identité. « Chaque passerelle envoie régulièrement vers les serveurs un numéro d’identifiant appelé Gateway EUI qu’il est assez facile de connaître. Il suffit d’avoir une passerelle qui envoie le même numéro mais de manière plus fréquente pour se substituer à la vraie passerelle », souligne Renaud Lifchitz.

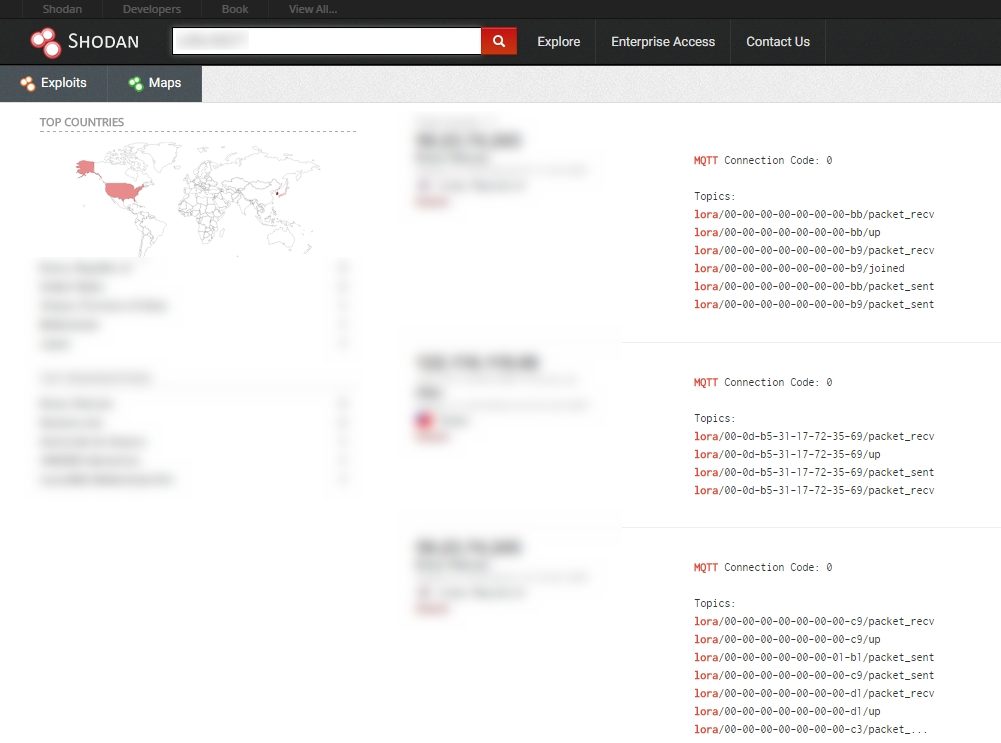

Certains serveurs réseau mis en place par des opérateurs sont également directement accessibles sur Internet. Pour s’en rendre compte, il suffit de faire une recherche sur Shodan, le moteur de recherche des hackers.

Côté objets connectés, Renaud Lifchitz estime qu’environ 50 % des appareils ont des puces LoRa dont la mémoire n’est pas protégée. « Il suffit de se connecter sur le port série ou sur un port de débogage pour récupérer toute la mémoire, y compris les clés de chiffrement », explique-t-il. Et si ces ports ne sont pas disponibles, il est souvent possible d’extraire les clés en mesurant les variations de consommation du microcontrôleur qui se trouve à côté de la puce LoRa. « Il s’agit souvent de plateformes compatibles Arduino où le chiffrement AES est implémenté de façon un peu naïve, permettant de réaliser des calculs de corrélation. Mais cela demande quand même des compétences mathématiques », souligne le chercheur.

Pour limiter les risques, il existe heureusement des solutions : envoyer systématiquement des messages de taille fixe et en binaire, utiliser des plateformes matérielles inviolables (Secure Elements) pour stocker et protéger les clés de chiffrement sur les objets connectés, plafonner l’usage du spectre, choisir des clés différentes pour chaque objet, etc. Il faut espérer que les fournisseurs appliqueront ces bonnes recommandations avant que le réseau LoRaWAN ne se généralise auprès du grand public.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.