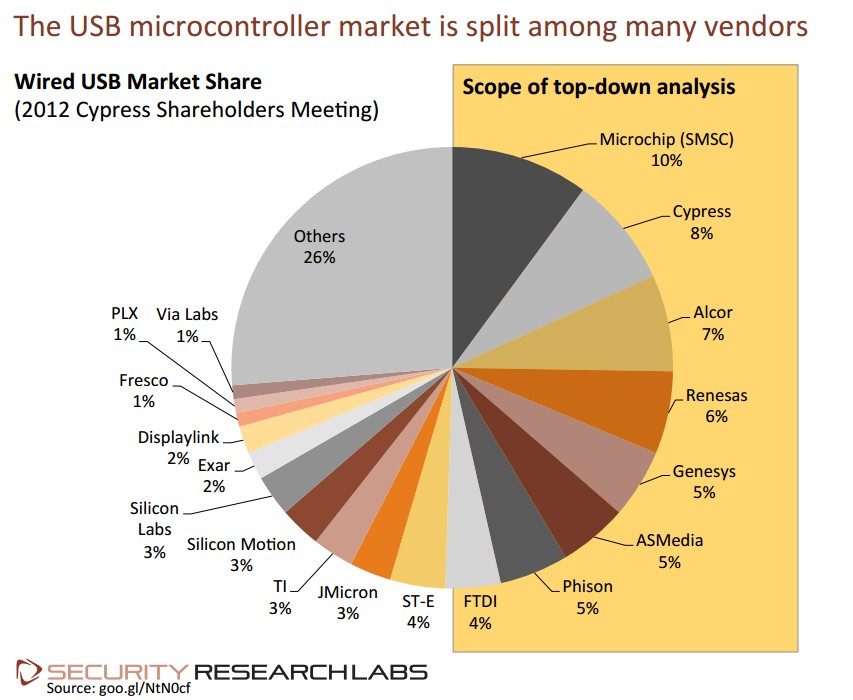

Les chercheurs en sécurité de SRLabs qui avaient découvert l’énorme faille USB en août dernier ont continué leurs recherches. Et les conclusions ne sont pas rassurantes. Au départ, Karsten Nohl et ses collègues s’étaient contentés de prouver leur scénario d’attaque avec des clés USB. Ils viennent maintenant d’élargir leur analyse en décortiquant plusieurs dizaines de périphériques USB différents : clés de stockage, adaptateurs de cartes SD, adaptateurs SATA, webcams, souris optiques, claviers… Dans toutes ces catégories de produits, ils ont trouvé des produits vulnérables, c’est-à-dire qui disposent d’un microcontrôleur reprogrammable permettant de prendre le contrôle du système hôte. D’autres, en revanche, ne le sont pas.

Les hackers ont, par exemple, ouvert trois souris Logitech. Toutes sont « très probablement vulnérables ». A l’inverse, la souris d’Apple « Mighty Mouse » ne l’est pas, car sa mémoire est de type EPROM et ne peut être reprogrammée. Idem côté webcams. La caméra Creative Labs Live Cam Synd HD est « très probablement vulnérable », alors que Cheap SpeedLink Reflect LED Webcam ne l’est pas. Et c’est comme ça dans toutes les autres catégories… La liste des périphériques USB analysés est disponible en ligne, avec à la clé moult détails techniques, sur le site de SRLabs. Au total, environ la moitié des microcontrôleurs analysés étaient vulnérables.

Mais alors, comment savoir à l’achat qu’un périphérique USB est vulnérable ? Réponse : on ne peut pas, car l’emballage n’indique pas si un périphérique dispose d’un microcontrôleur et si ce dernier est reprogrammable. Il faudrait, en fait, le décortiquer (donc le casser), comme l’ont fait les chercheurs de SRLabs. La liste qu’ils viennent de créer peut donner une première indication. Malheureusement, elle est très loin de couvrir l’ensemble du marché USB.

Il n’y a pas non plus beaucoup de solutions pour se protéger. L’éditeur GData propose un logiciel gratuit baptisé Keyboard Guard, capable de bloquer des connexions de claviers USB. Un périphérique malveillant ne pourrait donc pas se transformer en clavier de manière intempestive, ce qui est l’un des scénarios d’attaque les plus dangereux. Mais même avec ce logiciel, la protection n’est pas assurée à 100 %. Pour éviter à l’utilisateur de valider à chaque fois la connexion de son propre clavier, l’outil permet d’enregistrer l’identifiant du périphérique dans une liste blanche. Mais ces identifiants ne sont pas liés à des certificats, et peuvent donc être usurpés…

Lire aussi:

Les attaques par USB, désormais à la portée de «millions de développeurs», le 09/10/2014

Un code pour exploiter la mégafaille USB téléchargeable sur Internet, le 07/10/2014

Les smartphones Android, armes ultimes pour exploiter la vulnérabilité de l’USB, le 08/08/2014

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.