Vous avez un Mac totalement patché et vous vous sentez en sécurité ? Voici une étude qui risque de vous faire déchanter. Les chercheurs en sécurité Rich Smith et Pepjin Bruienne de la société Duo ont analysé le niveau de sécurité du système d’amorçage EFI de 73.324 ordinateurs Mac et – surprise – celui-ci est loin d’être toujours à la hauteur des espérances. Il s’avère en effet que, dans la pratique, l’EFI est mis à jour de manière très disparate. Certains Mac les reçoivent systématiquement, d’autres parfois, et d’autres jamais. Conséquence : votre ordinateur Apple peut donc être vulnérable à des attaques EFI tels que Thunderstrike 1 et Thunderstrike 2, alors qu’un patch est théoriquement disponible. C’est ubuesque.

Pour mettre à jour le système d’amorçage, les utilisateurs de Mac n’ont rien à faire de spécial. Il suffit d’installer les mises à jour du système macOS qui embarquent celles de l’EFI. Pourtant, l’étude montre qu’en moyenne 4,3 % des ordinateurs Mac n’ont pas la version EFI qu’ils devraient avoir, et cela pour des raisons inconnues. Certains modèles sont plus impactés que d’autres. Ainsi, cette anomalie a été retrouvée sur 43 % des iMac 21.5 pouces de fin 2015 et sur plus de 25 % des MacBook Pro 13 pouces de fin 2016.

16 modèles ne reçoivent jamais de mises à jour EFI

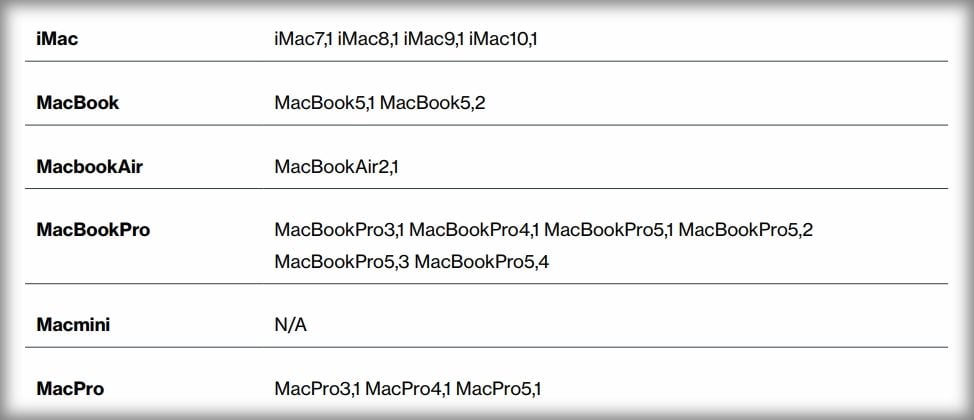

Le niveau d’impact dépend aussi de la version du système d’exploitation. D’après l’étude, un Mac sous macOS 10.12 aura plus de chance de recevoir les dernières mises à jour EFI que la même machine sous macOS 10.11 ou 10.10. Dans d’autres cas, certains patchs semblent être totalement absents. Ainsi, les chercheurs ont identifié 47 modèles d’ordinateurs qui n’ont jamais reçu le patch pour Thunderstrike 1 et 31 modèles qui n’ont jamais reçu celui pour Thunderstrike 2, et cela quel que soit la version d’OS sous-jacente. Enfin, 16 modèles de Mac ne reçoivent, visiblement, jamais de mises à jour EFI, alors qu’ils reçoivent bien des mises à jour du système d’exploitation ou des applications. Résultat : il est possible d’avoir un Mac entièrement patché au niveau macOS, mais ultra-vulnérable au niveau EFI. Le problème, c’est que l’utilisateur n’est courant de rien. Aucune notification ne l’informe qu’une mise à jour n’a pas fonctionné ou qu’un patch n’est pas disponible.

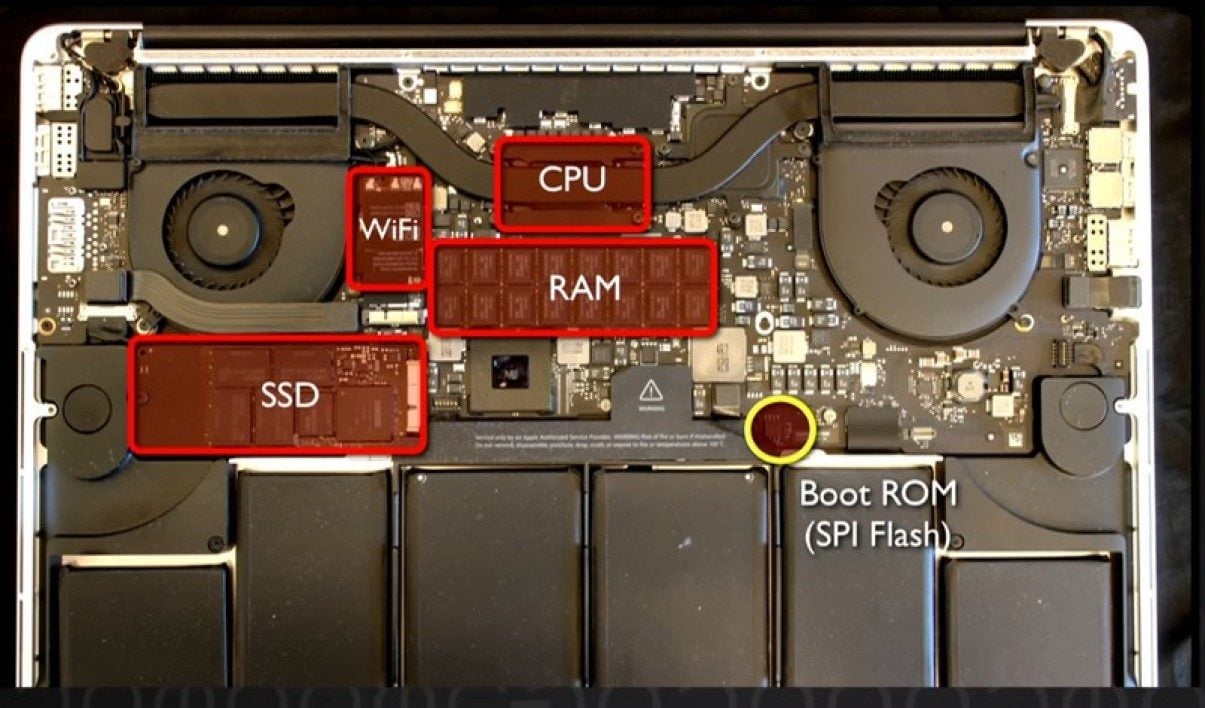

Cette situation est d’autant plus préoccupante que les vulnérabilités de l’EFI sont critiques et permettent d’installer des malwares particulièrement indétectables et persistantes. Pourquoi ? Parce que le code malveillant qui infecte le système d’amorçage est hors de portée des logiciels de protection habituels, de type antivirus. Dès lors, quelle est la marche à suivre ? Si vous avez un Mac, la première chose à faire est d’installer la dernière version de macOS, ce qui permet de recevoir normalement la dernière version de l’EFI. Ensuite, les chercheurs recommandent d’utiliser leur logiciel « EFIgy », qui permet de vérifier quelle version d’EFI vous avez réellement et, le cas échéant, quelles sont ses failles de sécurité.

Un risque qu’il faut évaluer

Dans le cas où votre machine n’arrive pas à recevoir la dernière version du système d’amorçage, ce n’est pas non plus la fin du monde. Comme le soulignent les chercheurs, les attaques EFI sont certes dangereuses, mais elles sont plutôt utilisées par des groupes de hackers sophistiqués dans le cadre d’attaques ciblées, par exemple pour faire de l’espionnage industriel. L’utilisateur moyen ne devrait donc pas trop s’inquiéter. Si, en raison de votre activité, vous manipulez des données sensibles et confidentielles, il faudrait peut-être évaluer la situation autrement et changer de matériel. Tout dépend en fait de votre gestion des risques.

Attention : l’herbe n’est forcément plus verte ailleurs. Cette étude s’est cantonnée aux ordinateurs Mac, plus faciles à analyser en raison du modèle de fabrication intégré d’Apple. Mais les chercheurs subodorent que le niveau de sécurité est encore pire sur les ordinateurs Windows, où les mises à jour EFI sont plus compliquées à effectuer.

Source : Duo

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.