Trois chercheurs en sécurité – Trammel Hudson, Xeno Kovac et Corey Kallenberg – ont profité de la conférence Black Hat 2015 pour faire la démonstration d’un malware particulièrement pernicieux qui cible les ordinateurs Mac. Baptisé « Thunderstrike 2 », il s’agit d’une version plus sophistiquée de l’attaque Thunderstrike, présentée en décembre 2014 par Trammel Hudson. Celle-ci permettait, au moyen d’un adaptateur Thunderbolt-Ethernet infecté, de réécrire l’EFI Boot ROM de l’ordinateur et, par conséquent, d’avoir un contrôle total et permanent de l’appareil.

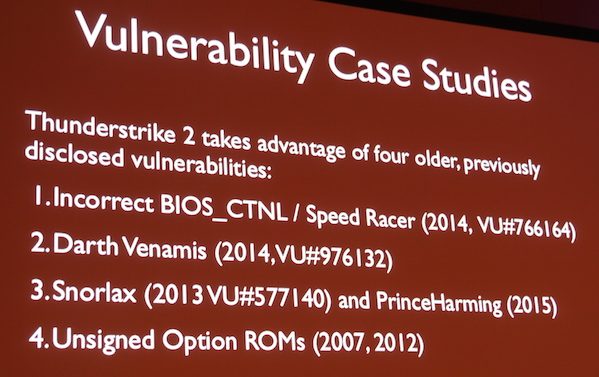

Thunderstrike 2 va plus loin. En combinant quatre failles découvertes ces derniers temps sur Mac OS X, les chercheurs ont créé un ver capable de réécrire l’EFI Boot ROM et de se propager sur d’autres machines en infectant de proche en proche des adaptateurs Thunderbolt-Ethernet. Une fois le cycle amorcé, le ver se déplace de firmware en firmware, sans qu’il soit visible au niveau du système d’exploitation. Sa propagation est donc quasi-invisible et difficile à stopper. Voici une petite vidéo de démonstration:

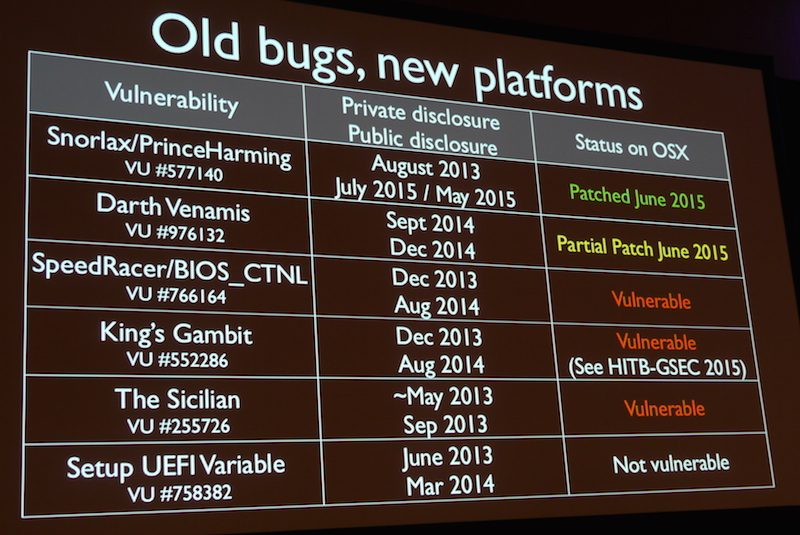

Ce qui est particulièrement étonnant dans cette affaire, c’est que les vulnérabilités EFI/UEFI exploitées par les trois chercheurs ne datent pas d’hier. Certaines remontent même à 2007. Ce type de failles ne se rencontrent d’ailleurs par uniquement sur les ordinateurs Mac, mais aussi sur d’autres plateformes, car « les codes source EFI/UEFI/BIOS se ressemblent beaucoup », soulignent les chercheurs.

Toutefois, alors que certains constructeurs ont rapidement pris à bras le corps ces vulnérabilités, Apple n’a pas franchement brillé par sa réactivité, estiment-ils. Il n’y a que récemment, en juin dernier, que la marque à pomme a finalement publié un patch qui corrige en partie les failles liées à l’EFI Boot ROM. Sur un ordinateur Mac OS X patché, l’attaque Thunderstrike 2 ne fonctionnera donc pas.

Toutefois, certains aspects de l’attaque restent toujours d’actualité. En particulier, le vecteur de propagation par adaptateurs Thunderbolt-Ethernet fonctionne toujours. Les trois chercheurs pensent pouvoir rapidement trouver une parade au patch d’Apple, en exploitant une autre faille ouverte depuis 2013 (« King’s Gamit »). Ils comptent présenter une preuve de concept à l’occasion de la conférence Hack In The Box Singapour, qui se déroulera en octobre prochain.

Lire aussi:

Notre dossier Black Hat et DEF CON Las Vegas

Source:

Note de blog de Xeno Kovath (Legbacore)

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.