Vous souvenez-vous de Ross Ulbricht ? Ce jeune homme américain plutôt propret a été le premier à fonder et opérer une énorme place de marché de la drogue sur le Dark Web. Baptisé « Silk Road », ce site a démarré en février 2011 et n’était accessible que par Tor Browser. Le site a fonctionné jusqu’à l’arrestation de son créateur en octobre 2013 et a brassé au final presque 10 millions de bitcoins. Par la suite, Ross Ulbricht a été condamné à la prison à vie.

L’un des policiers qui a contribué à son arrestation et au démantèlement de Silk Road est Jared Der-Yeghiayan, un agent spécial de l’US Department of Homeland Security, le ministère américain de la sécurité intérieure. A l’occasion de la conférence FIC 2019, il a montré les coulisses de cette enquête hors norme. Pour lui, tout a commencé à l’aéroport international de Chicago, dans la zone de fret et de traitement du courrier, où il était en train d’enquêter sur une affaire. Un jour, durant l’été 2011, un policier l’interpelle: « Jared, viens voir, on a trouvé de l’ecstasy ». « Ah oui ? Combien de milliers de pilules ? ». « Une seule dans un petit paquet. Il y a en pleins d’autres comme ça. On dirait que cela provient d’une vente en ligne ».

Pour y voir plus clair, Jared s’est rendu chez l’un des destinataires de ces paquets, pas pour l’arrêter, mais seulement pour lui poser des questions. Dans le jargon de la police américaine, on appelle cela un « knock and talk ». La personne qui leur a ouvert la porte s’est rapidement mis à table:

« Ce n’est pas moi, c’est mon colocataire. Il achète plein de drogue sur Internet : ecstasy, marijuana, héroïne… ».

« Il achète ça sur un site web, non ? ».

« Oui, le site s’appelle Silk Road ».

« Silkroad.com, n’est-ce pas ? ».

« Euh non, pas du tout, c’est un site en .ONION accessible uniquement par Tor Browser ».

« Oui bien sûr, je sais, c’était juste un test. Et les paiements se font via Paypal ? ».

« Ben non, en bitcoins ».

« Ah oui, c’est ça ».

En réalité, Jared n’avait jamais entendu parler de sites en .ONION, de Tor Browser et de bitcoins.

Il s’est alors entretenu avec des collègues d’autres services de police et découvre que Silk Road fait déjà l’objet d’une vaste enquête. Mais personne n’a pour l’instant réussi à briser le mystère. Après un rapide cours de rattrapage informatique, Jared se lance à son tour sur la piste de Silk Road. Mais comme les échanges d’information et les paiements sur ce site sont chiffrés et anonymisés, il n’a pas grand-chose à se mettre sous la dent. « La seule chose qu’on avait, c’était les paquets et les enveloppes », explique Jared.

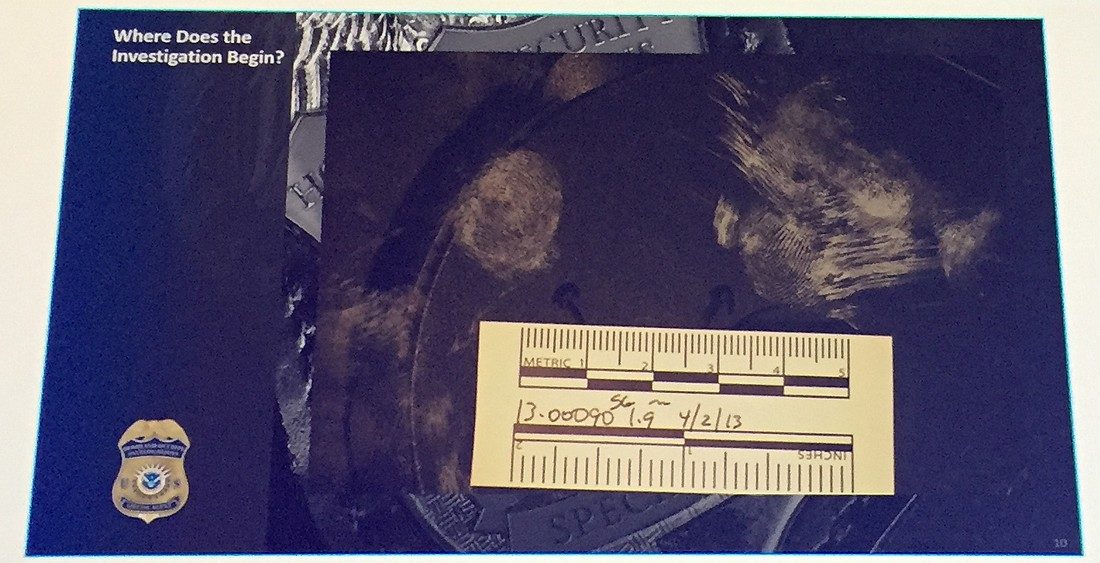

Avec des collègues, il a donc commencé à analyser les plis interceptés et à les associer aux différentes boutiques de Silk Road. Pour cela, il a examiné l’extérieur des paquets et comparé le contenu avec les produits présentés sur le site. « Souvent, un vendeur va utiliser un même type d’enveloppes ou de stickers. Ce qui nous permet de regrouper plusieurs paquets dans une même famille », explique Jared. Pour confirmer certaines associations, il a également infiltré le site et effectué des achats de drogues en ligne.

Ensuite, les paquets et leurs contenus ont été passés au peigne fin pour trouver des empreintes. Ces dernières sont ensuite partagées avec les services de police du pays d’origine, ce qui a permis, dans certains cas, de remonter jusqu’au dealer. « Sur le Dark Web, les vendeurs se présentent toujours comme super-professionnels, avec un labo, un support 24 x 7 et tout le bazar. Mais c’est faux. L’un d’entre eux que nous avons identifié habitait chez sa mère. Il mettait les pilules d’ecstasy dans des boîtes de DVD sur lesquelles nous avons trouvé ses empreintes », souligne Jared.

Pendant près d’un an et demi, les enquêteurs américains et leurs collègues étrangers ont ainsi procédé à des identifications, des saisies et des arrestations. Mais assez rapidement, ils ont été totalement dépassés par le succès de Silk Road. Le nombre de vendeurs ne cessait de se multiplier et les quantités livrées aussi. Il fallait donc changer de stratégie. C’est alors qu’ils ont commencé à s’intéresser à l’administrateur du site, une personne avec le nom d’utilisateur « Dread Pirate Roberts » (DPR), une référence à un roman des années 70.

En scrutant ses messages sur le forum, les enquêteurs ont remarqué qu’ils recommandaient souvent des livres d’inspiration libertaire. « Nous les avons lus pour nous imprégner de ces idées, dans l’espoir un jour de pouvoir engager la conversation avec lui sur le forum et, ainsi, de glaner des indices sur son identité », explique Jared. Les messages de DPR faisaient également référence à un forum caché baptisé « Vendor Roundtable ». « Nous avons voulu rentrer dans ce forum pour accéder à davantage de messages de DPR. Mais seuls les gros vendeurs pouvaient y accéder. Il nous fallait donc le compte d’un gros vendeur », poursuit Jared.

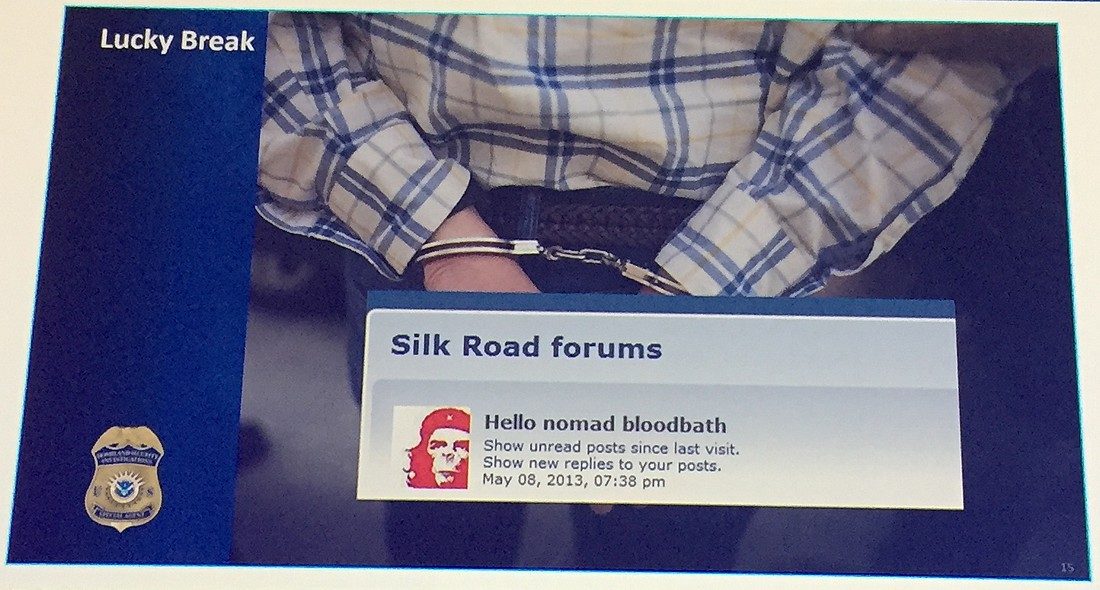

Les enquêteurs ont donc recommencé le travail d’identification précédent pour remonter la piste de quelques gros dealers et les « convaincre » de travailler avec les forces de l’ordre. Les deux premiers qu’ils ont trouvé n’avaient pas accès au forum caché. Mais la troisième arrestation, celle d’un dénommé « Nomad Bloodbath », a été la bonne. Les enquêteurs ont enfin pu lire les messages sur le forum caché en profitant de son compte. Déception: il n’y avait finalement rien d’intéressant. Les policiers se sont de nouveau retrouvés dans une impasse.

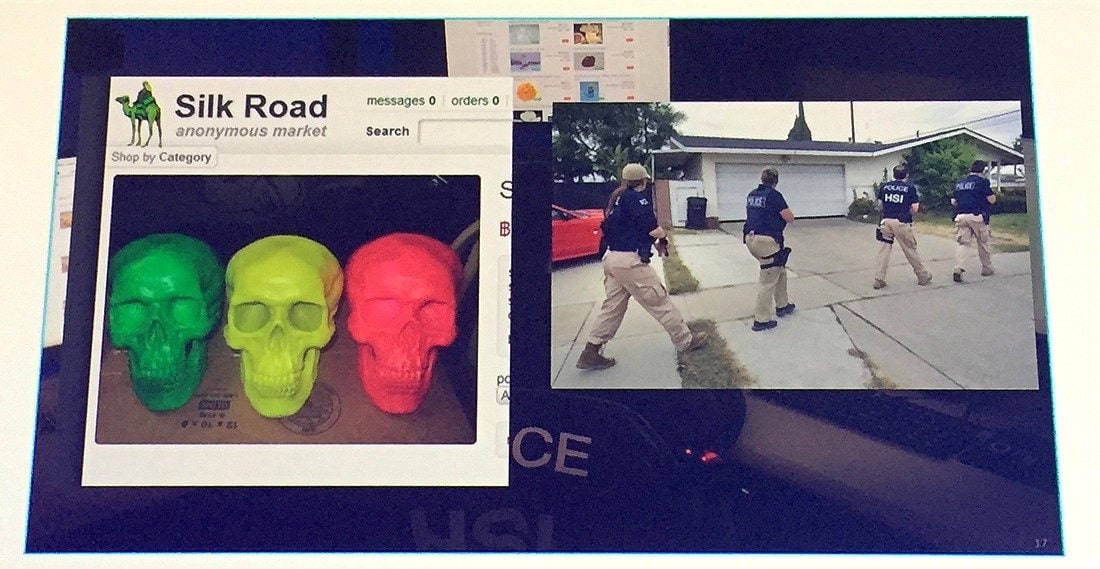

C’est du moins ce qu’ils pensaient au début. Mais après quelque temps, les enquêteurs ont remarqué que Nomad n’était pas n’importe qui. Il avait non seulement un accès au forum « Vendor Roundtable », mais aussi une excellente réputation. Cette personne avait travaillé avec DPR par le passé en tant que modérateur, mais une dispute avait mis fin à cette collaboration. Sur le forum caché, les enquêteurs ont alors posté un message sous l’identité de Nomad, en expliquant qu’il souhaitait définitivement quitter Silk Road. « Nomad ne vendait pas seulement de la drogue, mais aussi des crânes colorés en plastique qui étaient très appréciés dans la communauté. Nous avons fait dire à Nomad qu’il souhaitait tous les vendre avant de disparaître », poursuit Jared.

Infiltration sous fausse identité

Ce message attendrissant a immédiatement généré des ventes, et donc des identifications d’utilisateurs de Silk Road. Il a également entraîné une série de discussions qui ont permis aux enquêteurs d’avoir une vue plus précise sur le fonctionnement du site. « En réalité, DPR n’était pas tout seul. Il avait quatre ou cinq modérateurs sous ses ordres. L’un s’occupait du support pour les vendeurs, un autre du support pour les acheteurs, un autre gérait le forum, etc. Grâce au compte de Nomad, nous avons pu rentrer en contact avec ces administrateurs et d’autres personnes bien placées », souligne Jared.

L’une de ces personnes était « Scout », un ex-administrateur qui venait de se faire virer par DPR et qui, aux détours d’une discussion avec Nomad, a vidé son sac. Flairant la bonne opportunité, les enquêteurs ont proposé à Scout de lui envoyer gratuitement un crâne coloré, ce qu’il a accepté. Résultat : Jared et ses collègues sont allés le voir, et l’ont contraint à son tour de collaborer avec eux.

Peu de temps après, la chance a de nouveau souri aux forces de l’ordre. DPR a révisé son jugement et proposé à Scout de redevenir modérateur sous un autre pseudo. Et c’est ainsi que les enquêteurs se sont retrouvés en possession du compte de modérateur « Cirrus ». « Cet accès nous a donné une vision complète du site. Nous avions même accès au serveur de chat que les différents administrateurs utilisaient pour s’échanger des informations. Et nous étions désormais en contact direct avec DPR », explique Jared.

Ayant réussi à infiltrer le cercle rapproché du cyber-caïd, les forces de l’ordre commençaient enfin à toucher au but. Pour ne pas éveiller des soupçons, il fallait évidemment maîtriser à la perfection le style d’écriture de Scout. « En particulier, il avait ce tic d’utiliser des lettres capitales quand il faisait une phrase avec négation », se rappelle Jared

Puis l’enquête s’accélère. Une équipe du FBI arrive à mettre la main sur l’un des serveurs de Silk Road, hébergé en Islande. Elle en fait une copie et l’analyse. « Dans les logs de connexion du compte de DPR figurait l’adresse IP d’un café Internet de San Francisco. Par ailleurs, les dates de connexion étaient systématiquement au format Pacific Time. Une fuite d’information probablement liée à une mauvaise configuration du site », explique Jared.

En effectuant des recherches Google sur le mot-clé « silk road », une autre équipe d’enquêteurs tombe sur un message du forum Bitcointalks.org posté en janvier 2011 par un utilisateur, le premier à signaler l’existence d’un nouveau site de vente en ligne qui s’appelle Silk Road. Le même utilisateur révèle dans un message d’octobre 2011 son adresse e-mail personnelle : [email protected]. Ce Ross Ulbricht habite à San Francisco, à proximité du café Internet dont l’adresse IP a été retrouvée. Il a posté sous le pseudonyme « Frosty » une question technique sur le forum Stack Overflow à propos des services cachés Tor. Or, « Frosty » est également un mot qui apparaît dans les logs du serveur de Silk Road et qui désigne l’ordinateur de DPR. Enfin, les enquêteurs découvrent qu’à chaque fois que DPR se loguait sur Silk Road, Ross Ulbricht se connectait presque en même temps sur Gmail.

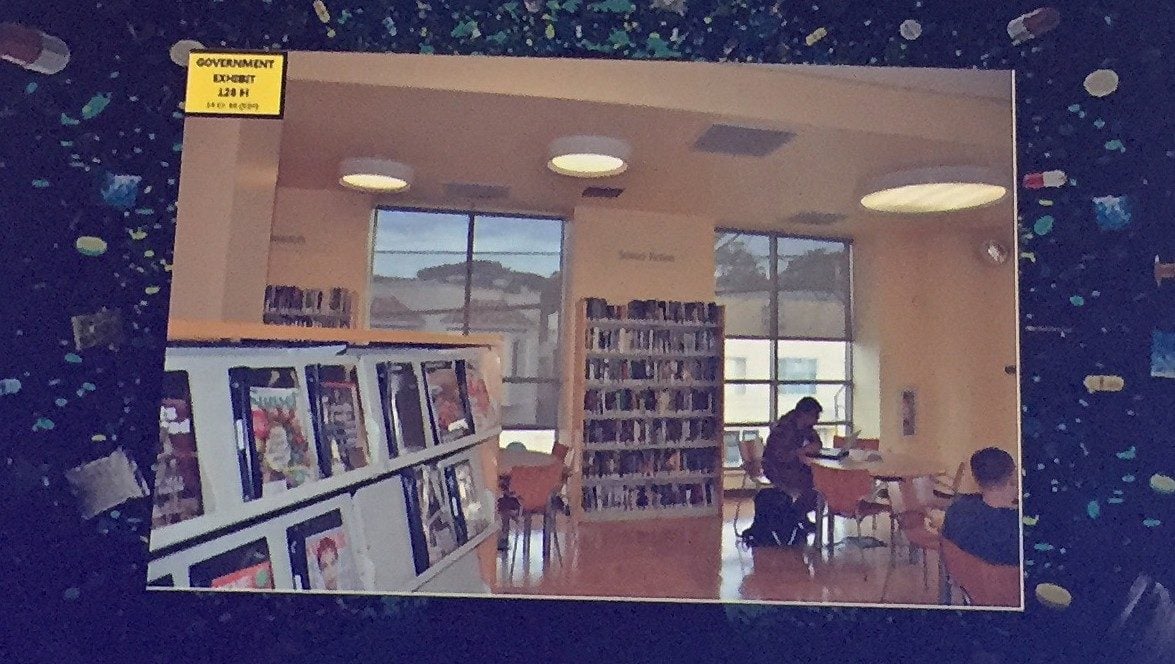

A partir de là, les forces de l’ordre ont décidé de marquer Ross Ulbricht à la culotte, sur Internet mais aussi dans le monde physique. Ils ont attendu le bon moment pour le piéger en flagrant délit. Ce moment arrive en octobre 2013, quand ils le voient entrer dans une bibliothèque publique. Ils ont constaté la connexion de DPR. Sous l’identité de Cirrus, ils lui demandent d’aller dans une partie du site à laquelle seul DPR peut accéder. Puis la police passe à l’action. Dans la bibliothèque, deux agents infiltrés simulent une forte dispute pour faire diversion pendant que deux autres soutirent à Ross Ulbricht son PC portable. On y voyait une connexion active sous l’identité DPR.

Au final, la chute du premier grand cyber-caïd de la drogue est une conséquence d’une succession de petites erreurs de sécurité opérationnelle qui, mises bout à bout, ont permis de lever le voile sur la véritable identité de Dread Pirate Roberts.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.