En matière de sécurité, iOS n’est parfois pas exempt de défauts. Le cas publié par le développeur Felix Krause en est certainement le meilleur exemple. Il a réussi à reproduire, au sein d’une application, les boîtes de dialogue du système d’exploitation lorsqu’il demande à l’utilisateur de saisir le mot de passe de son compte iTunes. Cela permettrait à un développeur mal intentionné de facilement récupérer cette donnée confidentielle et de l’utiliser à mauvais escient.

Cette solution de phishing difficilement détectable est dangereuse à plus d’un titre. Tous les comptes iTunes ne sont en effet pas protégé par un système d’identification à deux facteurs. Mais même si c’était le cas, les victimes utilisent souvent le même mot de passe pour plusieurs services. Il pourrait donc être réutilisé sur des comptes ouvert sur d’autres sites.

Une subterfuge très simple à coder

Prudent, le développeur autrichien à l’origine de la solution de gestion d’applications Fastlane a décidé de ne pas publier le code pour qu’il ne soit pas réutilisé. Il explique malgré tout que cela est très facile à réaliser avec « moins de 30 lignes de code ». « N’importe quel développeur iOS est capable de concevoir son propre code de phishing », précise-t-il.

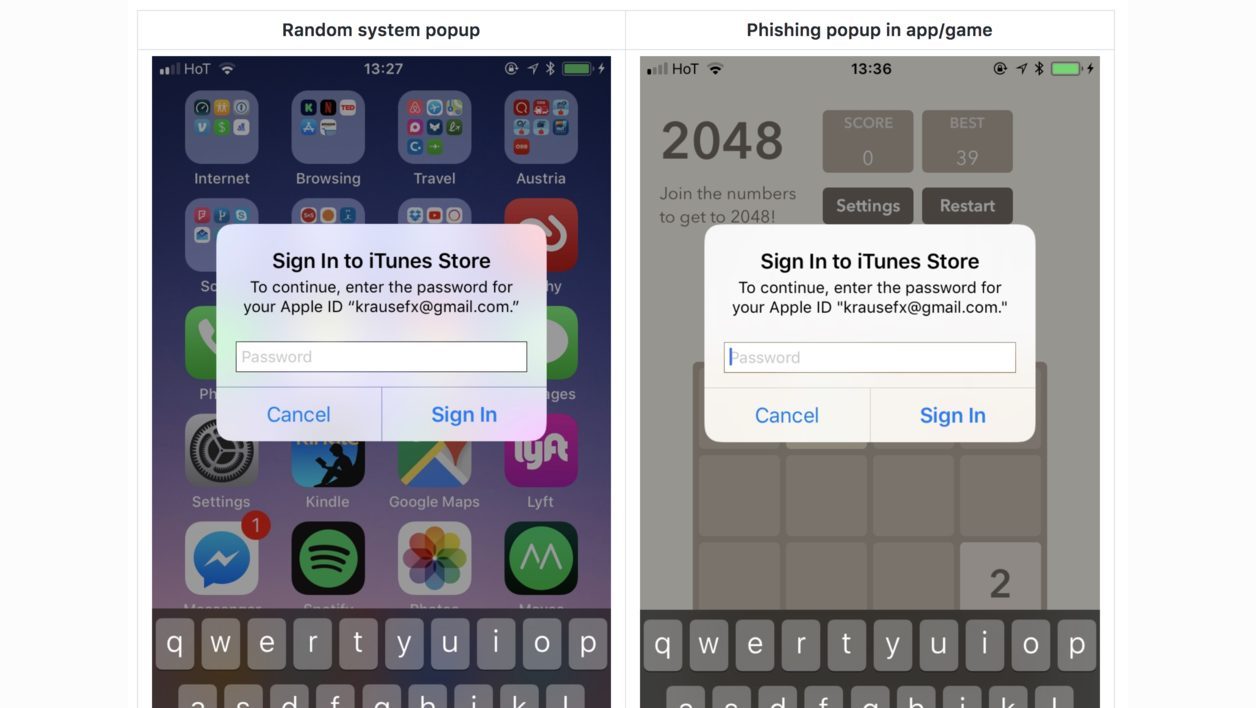

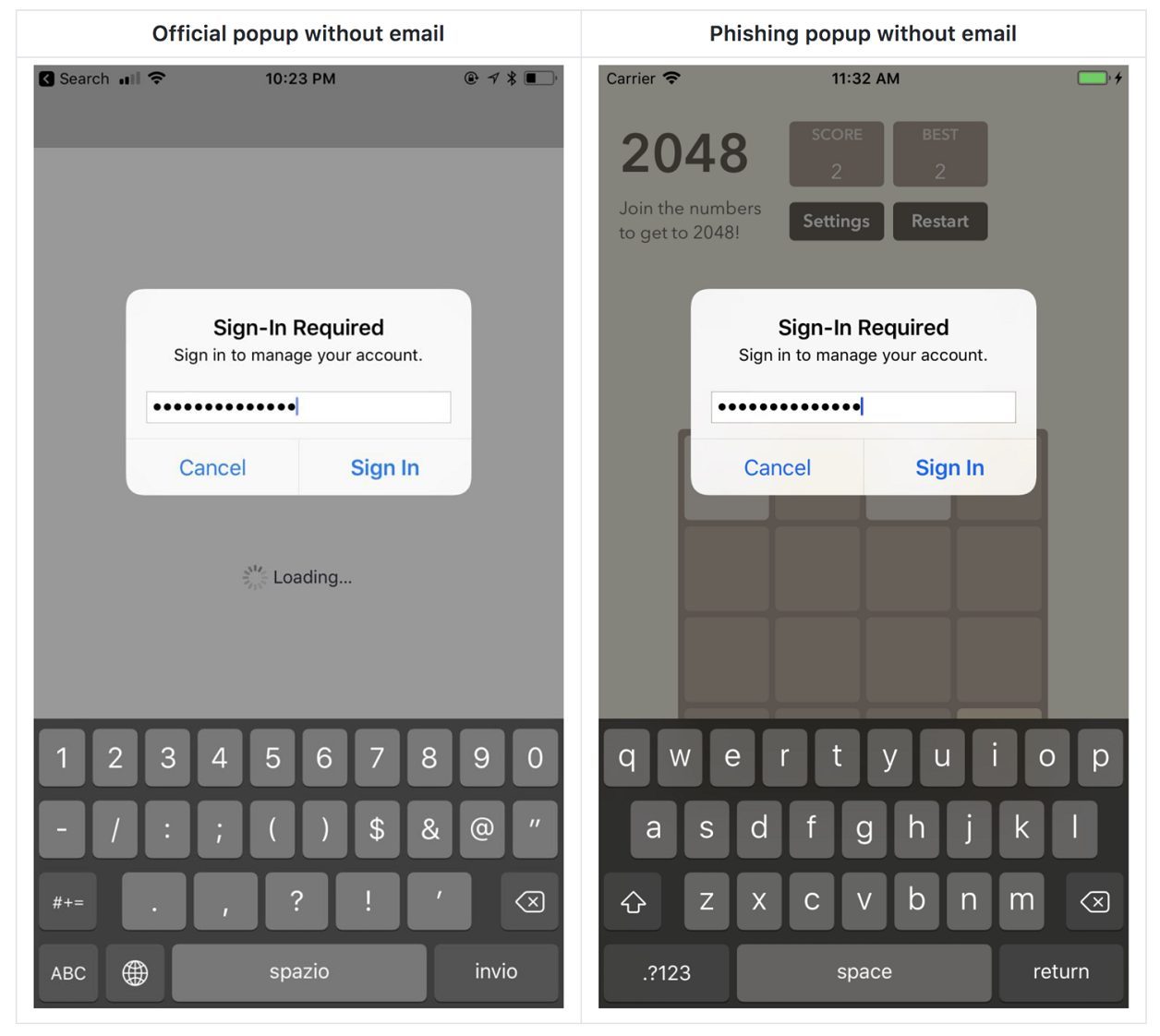

Les utilisateurs peuvent facilement tomber dans le piège, tant ce pop-up est courant. On le remplit souvent machinalement, sans jamais se douter d’un phishing est possible. Les applications peuvent demander ce mot de passe pour, par exemple, accéder à iCloud, au Game Center ou confirmer un achat intégré.

Des astuces pour ne pas se faire avoir

Etant donné qu’il n’existe aucune différence esthétique entre l’originale et la fausse boîte de dialogue, il faut chercher plus loin pour ne pas se faire avoir. En cas de doute, il faut tout d’abord appuyer sur le bouton Home. Si le pop-up est un faux, cette action le ferme et affiche l’écran d’accueil. S’il est authentique, une pression sur le bouton Home n’agira absolument pas et le pop-up sera toujours affiché.

Le développeur donne également quelques conseils généraux pour éviter le phishing dans les applications mobiles. Il recommande par exemple de ne jamais entrer ses identifiants dans ces boîtes de dialogue, mais d’aller plutôt directement dans les réglages d’iOS ou de l’application. Un comportement qui équivaut à ne jamais cliquer directement dans un lien inclus dans un e-mail, mais à se rendre sur le site en question en saisissant soi-même l’adresse dans son navigateur.

Enfin, Felix Krause estime qu’Apple fait du bon travail pour sécuriser les applications qu’il approuve sur l’App Store, mais qu’il reste encore possible de tromper ce contrôle. Une application peut ainsi exécuter du code ou activer à distance une fonctionnalité une fois que le feu vert d’Apple a été donné. On peut également la déclencher après un certain temps en intégrant une sorte de compte à rebours au sein de l’application. Reste qu’Apple devra réagir à ce problème urgemment maintenant qu’il est public.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.