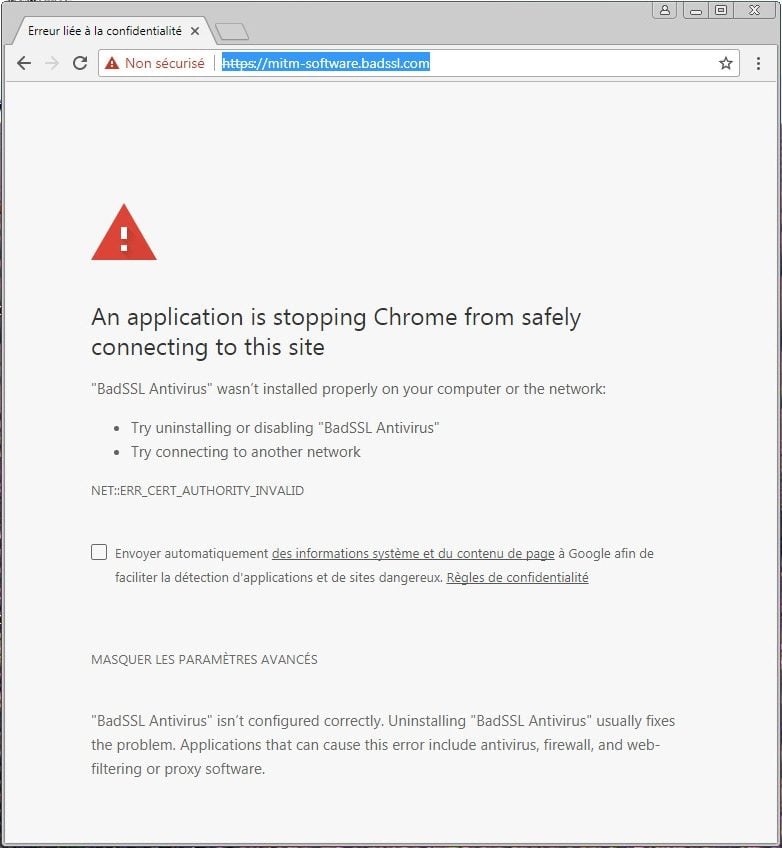

Le navigateur Chrome va bientôt vous informer si un logiciel intercepte de manière non légitime vos flux chiffrés. A partir de la version 63 – qui est actuellement en version Canary et qui devrait sortir de manière définitive en décembre prochain – un nouveau message d’alerte s’affichera. « Un logiciel empêche Chrome de se connecter de manière sécurisée à ce site », pourra-t-on lire, suivi du nom du logiciel en question. Dans la connexion test ci-dessous, il s’agit par exemple de « BadSSL Antivirus ».

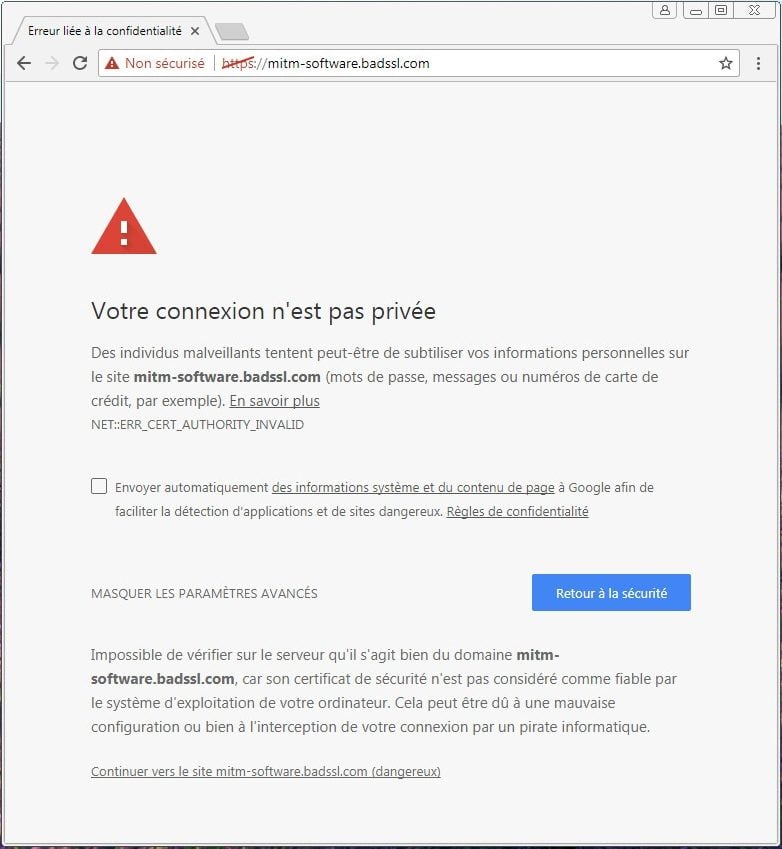

Le message d’alerte précise ensuite que ce logiciel est « mal configuré » et qu’il s’agit probablement d’un « antivirus, d’un pare-feu, d’un filtre web ou d’un proxy ». Comme on peut le voir sur la copie d’écran, cette alerte est déclenchée à l’origine par la détection d’un certificat non conforme ou mal installé (« ERR_CERT_AUTHORITY_INVALID »). En réalité, ce type d’erreur est déjà traité dans la version actuelle du navigateur (Chrome 61), mais de manière plus angoissante et moins précise. Le même test de connexion provoque aujourd’hui le message « Votre connexion n’est pas privée ».

Comme on peut le voir, il n’y a aucune référence à un logiciel. En fait, le premier message n’apparaitra que si Chrome arrive à trouver la référence d’une application d’interception dans les champs du certificat, comme le précise Sasha Perigo, la stagiaire qui a développé ce message d’erreur chez Google, dans un tweet.

We check the error code the certificate validator threw, and check fields on the missing cert to see if it's MITM software.

— Sasha Perigo (@sashaperigo) September 10, 2017

En d’autres termes, ce nouveau message vous indiquera si votre antivirus ou votre parefeu fait du mauvais boulot ou s’il est installé de manière non conforme. Et dans ce cas, il pourra peut-être s’agir d’un logiciel non légitime qu’il convient de supprimer. Par exemple un adware qui espionne les flux HTTPS.

En revanche, si le certificat du logiciel d’interception est installé en tant que certificat racine, il ne se passera rien. Il n’y aura donc pas d’alerte dans le cas d’un antivirus qui vous aurez installé correctement et qui procède à l’interception de flux chiffrés pour trouver des malwares. Idem en entreprise. Si votre administrateur réseau a correctement installé le certificat racine d’un proxy d’interception, vous ne verrez aucune alerte. C’est d’ailleurs déjà le cas aujourd’hui.

On peut aussi vérifier les empreintes cryptographiques

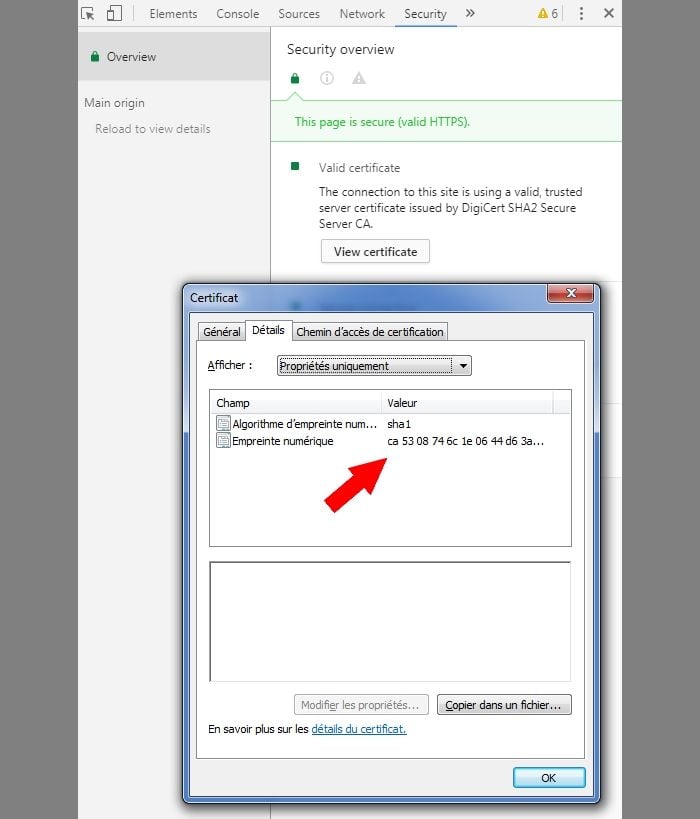

Pour ceux qui veulent aller plus loin et savoir s’il y a une interception de flux, qu’elle soit légitime ou non, il y a l’extension de navigateur « Check My HTTPS ». Celle-ci va comparer l’empreinte cryptographique du certificat originel d’un site avec celle qu’a reçu votre navigateur. Si les deux ne correspondent pas, cela veut dire qu’il y a interception. L’extension affichera alors une alerte sous la forme d’un cadenas rouge. Malheureusement, cette extension n’est disponible pour l’instant que sur Firefox.

Si vous n’avez pas Firefox, vous pouvez également faire cette vérification à la main. Le site « checkmyhttps.net » permet d’avoir les empreintes cryptographiques SHA1 et SHA256 pour le certificat de n’importe quel site. Il suffit ensuite de comparer ces valeurs avec celles affichées par votre navigateur. Sur Chrome, il faut ainsi aller dans le menu Hamburger, puis sélectionner « Plus d’outils -> Outils de développement -> Security -> View Certificate -> Détails -> Propriétés uniquement ».

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.