Ce n’est pas parce que vous avez activé l’authentification à double facteur que vous êtes à l’abri de toute tentative de phishing. La preuve : des pirates viennent de mettre au point un service baptisé « EvilProxy » qui automatise les attaques de phishing pour les comptes protégés par l’authentification forte. Les annonces pour ce service se trouvent actuellement sur tous les principaux forums de hackers, comme ont pu le constater les chercheurs en sécurité de Resecurity.

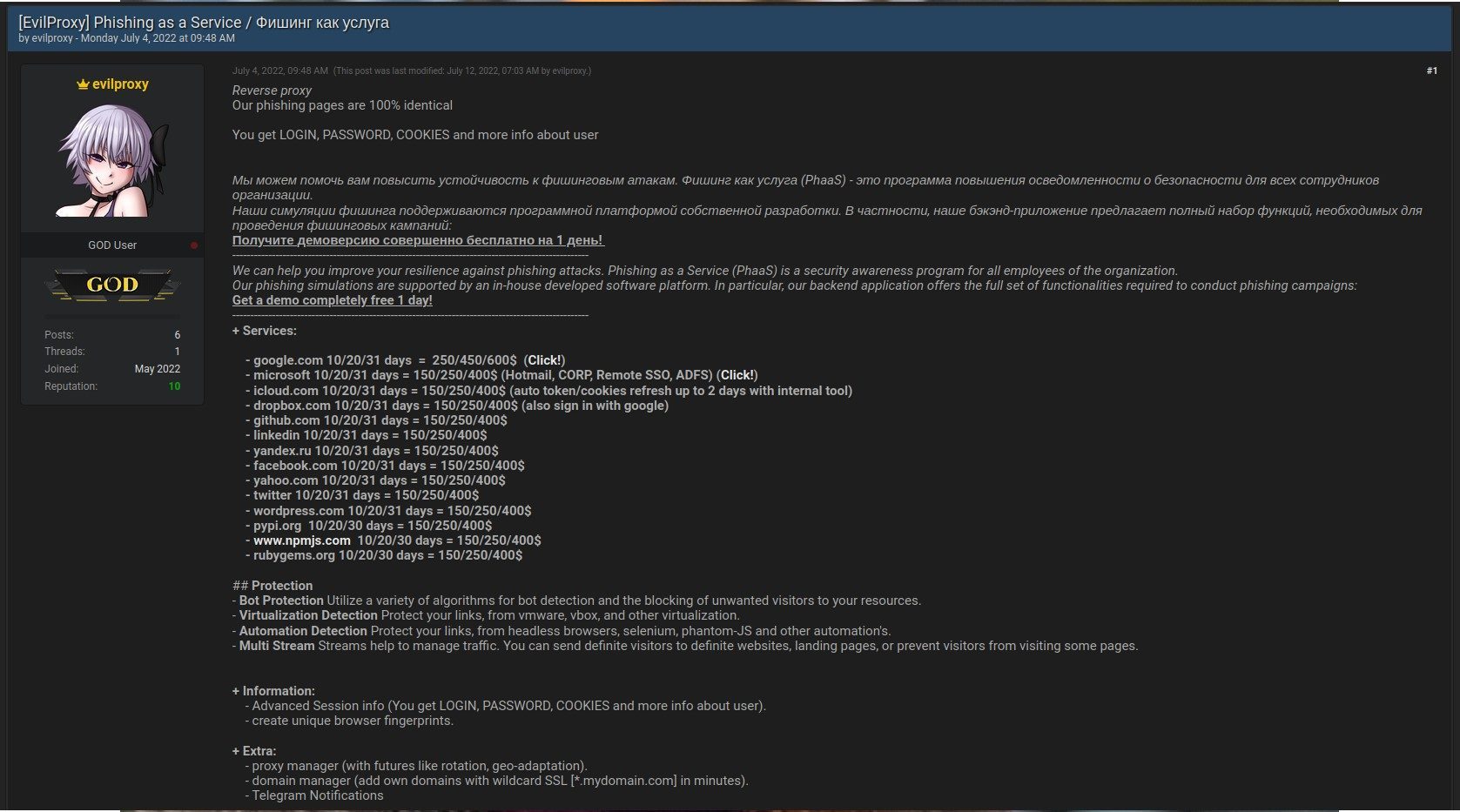

EvilProxy est un véritable service tout-en-un et prêt à l’emploi. Il suffit de choisir le type de compte que l’on souhaite attaquer : Google, Microsoft, Facebook, Yahoo, Dropbox, etc. Ensuite, on sélectionne la durée de la campagne, sachant que les tarifs sont dégressifs : 150 dollars pour 10 jours, 250 dollars pour 20 jours et 400 dollars pour 31 jours. Le paiement est réalisé par le biais de Telegram. Une fois tout bien configuré, l’outil s’occupe de tout pour mettre en place l’infrastructure d’attaque et créer les fausses pages de connexion.

Un passe-plat diabolique

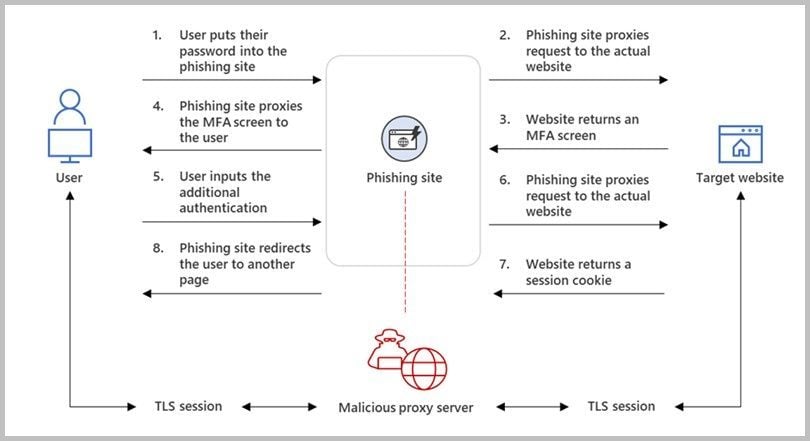

Comment ça marche ? Le pirate attire l’internaute vers un faux site de connexion installé sur un serveur qui va se connecter en parallèle avec le vrai site. Pour ce faire, il agit comme un passe-plat. Le serveur va successivement transmettre l’identifiant et le mot de passe. Ensuite, cela dépend de la technique d’authentification forte utilisée par l’internaute. S’il doit renseigner un code à usage unique type SMS ou Google Authenticator, EvilProxy va simplement le renvoyer comme un mot de passe. Si l’internaute doit confirmer sa connexion au travers d’une notification sur une application mobile, c’est encore plus simple, car il n’y a rien à retransmettre. Il suffit d’attendre que le service attaqué ouvre ses portes.

EvilProxy n’est pas le premier service de ce genre, mais c’est l’un des plus aboutis à ce jour. Il y a encore quelques années, ces techniques étaient réservées aux pirates de haut vol, dans le cadre de campagnes de cyberespionnage étatiques. Désormais, elles sont à la portée de tous pour quelques centaines d’euros. Certes, il existe des techniques d’authentification forte qui ne peuvent pas être contournées de la sorte. C’est le cas notamment du protocole FIDO, où l’identité du site web est systématiquement vérifiée avant d’envoyer le token d’authentification. Malheureusement, peu de sites ont implémenté ce type de technologie pour l’instant. En attendant sa généralisation, il faut donc avant tout rester vigilant et toujours vérifier manuellement l’identité du site sur lequel on se connecte.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.

Source : Resecurity