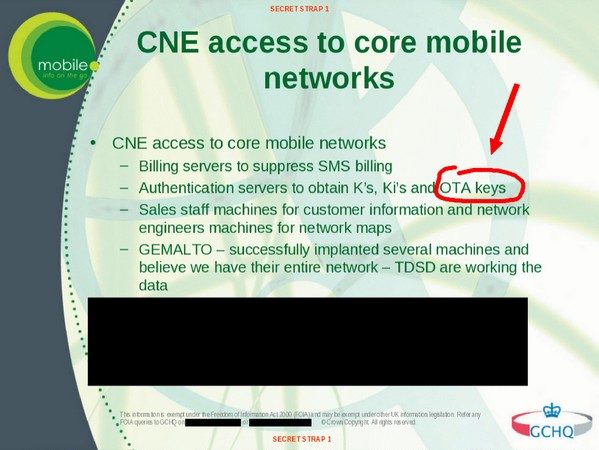

Quel but poursuivaient réellement la NSA et le GCHQ en volant de manière massive les clés de chiffrement des cartes SIM ? Révélée par The Intercept, cette affaire s’est principalement focalisée sur les clés Ki, qui servent à authentifier l’utilisateur et à chiffrer les communications. Mais il existe d’autres clés de chiffrement enfouies dans la carte SIM : les clés « OTA » (Over-The-Air). Celles-ci permettent à l’opérateur d’effectuer des opérations de maintenance à distance et même d’installer des applets Java directement sur la carte SIM. Il suffit pour cela d’envoyer un SMS au smartphone, qui restera totalement invisible pour l’utilisateur.

Mettre la main sur les clés OTA permettrait donc d’installer, ni vu ni connu, des malwares d’espionnage sur un smartphone, et à distance. En plus, l’application malveillante est impossible à enlever pour le commun des mortels. Les possibilités offertes par un tel piratage sont donc bien plus grandes que pour les clés Ki, qui permettent « seulement » de déchiffrer les communications entre le terminal et la station de base. Plutôt angoissant pour les utilisateurs. « Si la NSA et le GCHQ ont pu mettre la main sur une grande quantité de clés OTA, alors il s’agit du plus grand risque en sécurité mobile de tous les temps », estime le chercheur en sécurité Claudio Guarnieri, interrogé par The Verge. Or, cette possibilité n’est pas à écarter. L’un des documents révélés par The Intercept montre que la NSA et le GCHQ s’intéressent bel et bien aux clés OTA.

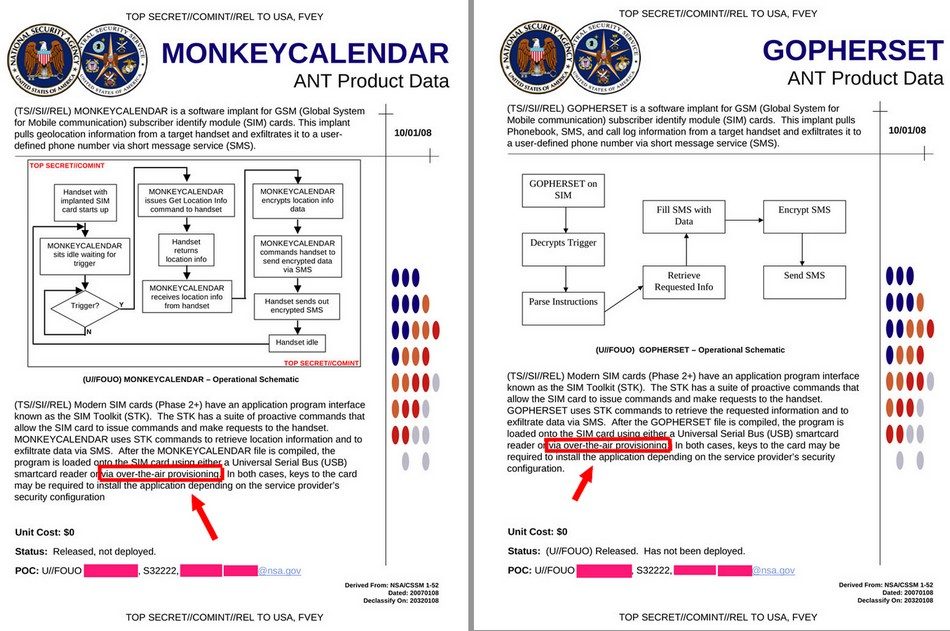

Par ailleurs, d’autres documents d’Edward Snowden ont montré que le NSA a créé des « implants » (mouchard dans le jargon des agents secrets) pour cartes SIM. Dans le catalogue ANT, on trouve par exemple MONKEYCALENDAR, qui envoie des données de géolocalisation par des SMS invisibles. La fiche explicative précise d’ailleurs que l’installation peut se faire par « Over-The-Air Provisionning ». Pour sa part, le malware GOPHERSET exfiltre les données du téléphone : carnet d’adresse, messagerie, journal d’appels, etc.

Quel est l’ampleur du désastre ? Difficile à évaluer. Les clés OTA ne sont mentionnées qu’une seule fois dans les documents publiés par The Intercept, et aucun chiffre n’est donné.

Lire aussi :

Cartes SIM : Gemalto minimise les attaques de la NSA sur son infrastructure, le 25/02/2015

Source :

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.