Forcer le destin, c’est mieux que de le subir. Depuis quelques années, la Chine s’évertue à construire une nouvelle « route de la soie », c’est-à-dire un réseau de routes et d’infrastructures commerciales reliant les pays d’Europe, d’Asie et d’Afrique.

Baptisé « Belt and Road Initiative », ce projet titanesque pourrait coûter plus de mille milliards de dollars. A ce tarif là, pas question de laisser le hasard faire les choses, c’est pourquoi la Chine se serait dotée d’une cyberforce d’espionnage qui se concentre, entre autres, sur les pays impliqués dans cette initiative.

D’après les chercheurs en sécurité de FireEye, ce groupe de hackers, baptisé APT40, s’est attaqué à des organisations situées en Asie du Sud-Est (Cambodge, Hong-Kong, Philippines, Malaisie), au Moyen-Orient (Arabie Saoudite) et en Europe (Suisse, Allemagne, Belgique, Royaume-Uni, Norvège).

Il s’est illustré en particulier par l’espionnage d’entités cambodgiennes impliquées dans les élections législatives de juillet 2018. Connaître la feuille de route politique de ses futurs partenaires, ça peut toujours servir quand il faudra négocier les accords commerciaux.

Piller la marine américaine

APT40 poursuit également d’autres objectifs. Selon FireEye, le groupe s’efforce de voler les secrets de fabrication en matière de technologie navale, et notamment sous-marine. Parmi les principales cibles, figure la marine américaine US Navy et les équipementiers qui gravitent autour de ce géant des mers.

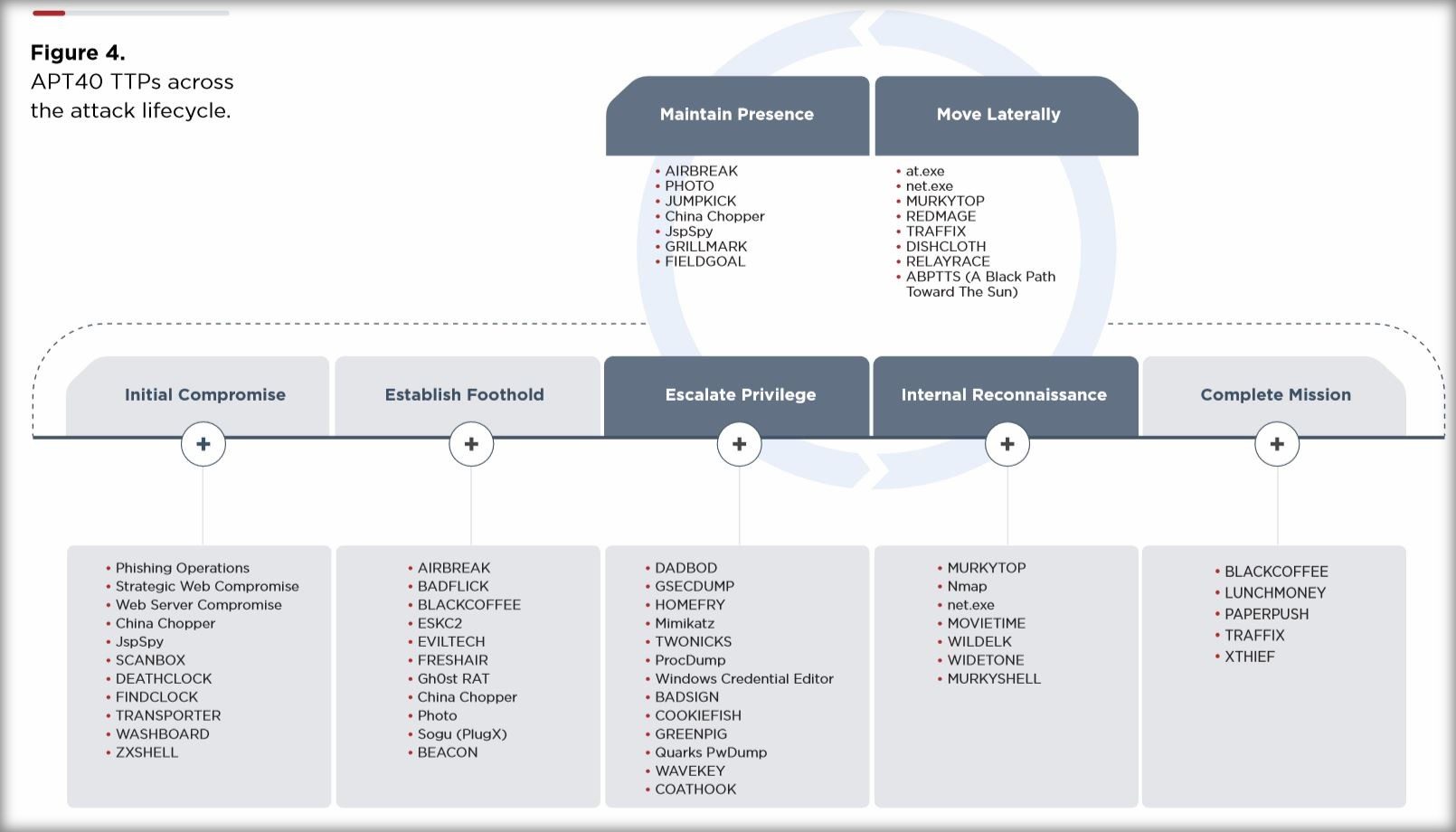

Sur le plan technique, APT40 utilise une multitude d’outils et techniques assez classiques, comme les e-mails vérolés ciblés (spear fishing), les backdoors, les outils de cassage de mots de passe, etc. L’une des particularités, néanmoins, est la forte utilisation de « web shells », c’est-à-dire de portes dérobées qui permettent d’accéder à l’interface de commandes d’un serveur au travers d’un script Web.

L’attribution chinoise d’APT40 s’appuie sur les heures d’activité des hackers, qui sont concentrées sur le fuseau horaire China Standard Time. Elle découle également de l’enregistrement en Chine de noms de domaine de certains serveurs de commande et contrôle, de la localisation en Chine de certaines adresses IP et sur l’utilisation par les hackers d’une configuration de clavier chinois. Un faisceau d’indices qui permet à FireEye de dire, avec une confiance moyenne, qu’il s’agit d’un groupe piloté par le gouvernement chinois.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.