Votre connexion Wi-Fi piratée par un engin volant, c’est possible ? Oui, à en croire un projet délirant – mais pourtant très sérieux – de trois chercheurs du Stevens Institute of Technology dans le New Jersey. Theodore Reed, Joseph Geis et Sven Dietrich ont en effet imaginé comment un hacker pourrait utiliser des engins volants pour pirater des points d’accès sans-fil à Internet… Afin de discrètement infecter les ordinateurs qui y sont connectés !

Ce scénario, digne d’un film de science-fiction, les chercheurs l’étayent pourtant largement dans le document [en PDF] qu’ils ont présenté en août 2011 à la conférence Usenix. Leur objectif était de prouver qu’il était possible de créer un botnet – un réseau de PC zombies aux ordres d’un pirate – non pas contrôlé depuis Internet, mais depuis un réseau furtif reliant des points d’accès piratés aux drones, SkyNET. Utiliser un engin connecté au réseau local de la victime permet aux pirates qui dirigent le botnet d’éviter d’utiliser Internet pour transmettre leurs commandes aux machines zombies. Ils passent ainsi inaperçus en leurrant les pare-feu et compliquent énormément le repérage de leurs activités malveillantes.

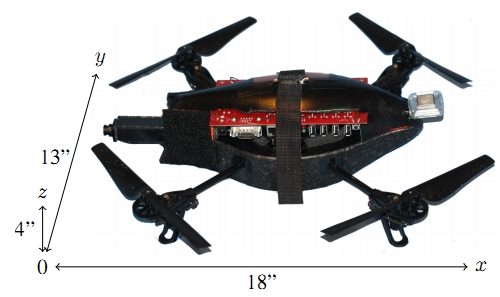

Inutile de disposer de matériel militaire : pour créer leur prototype, nos experts ont simplement utilisé un AR Drone de Parrot, qu’ils ont transformé en véritable espion. Pour cela, ils lui ont adjoint un ordinateur très léger, tenant sur une minuscule carte mère dopé par quelques modules supplémentaires : une carte 3G, deux cartes Wi-Fi, un récepteur GPS… Le tout tournant sous Debian. Un équipement qui alourdit le drone de seulement 196 grammes et représente un coût total de 600 dollars, drone compris.

Un piratage en trois voyages

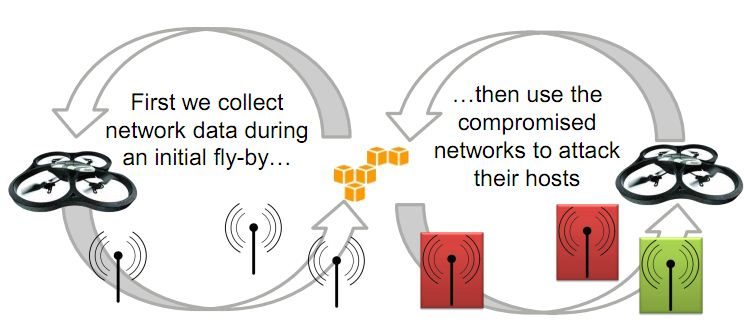

La méthode d’attaque proposée se déroule en plusieurs étapes. D’abord le drone va effectuer un vol de reconnaissance pour repérer et enregistrer les informations sur tous les réseaux sans-fil que le pirate pourrait cracker (SSID, type de cryptage, adresses MAC…) Il s’agit typiquement de réseaux ouverts, ou encore protégés par WEP ou certaines variantes du WPA. Le pirate contrôle le drone depuis un ordinateur et tous ses déplacements sont enregistrés grâce au GPS.

De cette manière, lors d’un deuxième voyage, le drone peut automatiquement retrouver les points d’accès vulnérables et, cette fois, tenter de casser leur cryptage. Par un souci évident de discrétion et d’autonomie – l’AR Drone n’est guère capable de voler plus d’un quart d’heure –, les chercheurs estiment que le drone devrait effectuer une bonne partie de son travail posé, moteurs éteints.

La puissance de calcul de l’ordinateur qu’il embarque étant très limitée, il lui est impossible de casser la protection d’un point d’accès, qui réclame du calcul intensif. Les chercheurs ont donc imaginé l’emploi des services cloud d’Amazon, en particulier ceux de calcul de haute performance. Ainsi, le module 3G du drone envoie les paquets de données du point d’accès cible, captés par le module Wi-Fi. Ensuite, un logiciel installé par les pirates sur les serveurs d’Amazon décryptera la clé rapidement…

Un troisième voyage permet au drone d’attaquer et d’infecter effectivement les ordinateurs des réseaux dont il a désormais la clé, en utilisant des exploits connus des hackers, que les chercheurs décrivent également dans leur article. Ensuite, le drone peut revenir à plusieurs reprises pour donner de nouvelles commandes aux malheureux ordinateurs qu’il a asservis…

Si la méthode est amusante, elle est aussi, comme on l’a vu, très contraignante : non seulement le drone n’a que peu d’autonomie, mais il n’est pas non plus très discret et ne fonctionne pas sous la pluie ou en plein vent. Pire, il pourrait facilement être dérobé ! Les chercheurs ont cependant indiqué qu’ils avaient fait en sorte que la perte d’un drone ne permette pas de remonter jusqu’aux pirates. Que l’on se rassure, en tout cas : une attaque comme celle-ci, si elle est réalisable, n’est pas prête de se généraliser tant les compétences techniques et le matériel qu’elle réclame sont importants. Les chercheurs concluent cependant leur expérience en indiquant qu’ils espèrent grâce à elle « motiver des recherches sur la sécurité des réseaux personnels et le développement de techniques d’analyse pour détecter le contrôle d’un botnet par des moyens détournés ».

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.