Devenu un phénomène de masse, les codes malveillants se compte aujourd’hui par dizaines, voire par centaines de millions chaque année. Dans son rapport annuel Security Bulletin, l’éditeur Kaspersky dit en avoir détecté, rien que pour l’année 2014, plus de 123 millions. Et ce n’est pas près de s’arrêter. Comment les éditeurs de solutions antivirus arrivent-ils à faire face à cette croissance exponentielle ? Ne sont-ils pas complètement dépassés par les évènements ? Pour s’en rendre compte, 01net.com s’est rendu dans les locaux de l’un d’entre eux, la société slovaque Eset.

Basé à Bratislava, le siège de cet éditeur se situe au 16e étage d’un gratte-ciel à proximité du Danube. Ici, tous les métiers sont représentés, du marketing au développement logiciel, en passant par la recherche en sécurité pure et dure. Le cœur de l’activité est le « laboratoire ». Pour y rentrer, il faut montrer patte blanche, car c’est à partir d’ici qu’est organisée la protection des plus de 100 millions de clients de l’éditeur. La tension est palpable.

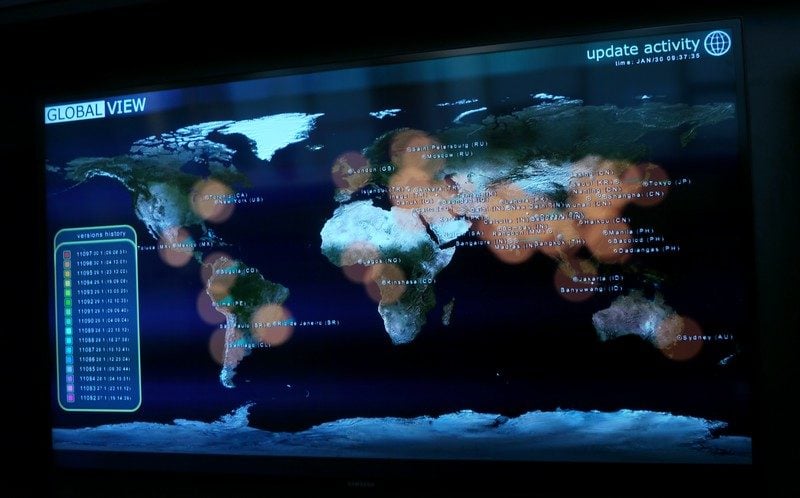

Le laboratoire reçoit un flot interrompu de malwares, 24h24 et 7j/7. Pour pouvoir le gérer en continu, Eset dispose de plusieurs laboratoires répartis dans le monde : Bratislava, mais aussi Montréal et Singapour. « Nous traitons plus de 300.000 fichiers binaires uniques tous les jours », souligne Robert Lipovsky, chercheur en sécurité chez Eset. Ces fichiers proviennent de plusieurs sources, à commencer par les clients et les partenaires. Quand ils tombent sur un fichier louche non répertorié dans la base de données, ils peuvent l’envoyer à l’éditeur. Dans certains cas, le logiciel client d’Eset peut aussi le faire automatiquement, grâce à ses fonctions d’analyse comportementale des processus. Une autre source importante est VirusTotal, une plateforme qui permet aux éditeurs de s’échanger les codes malveillants que chacun à découvert.

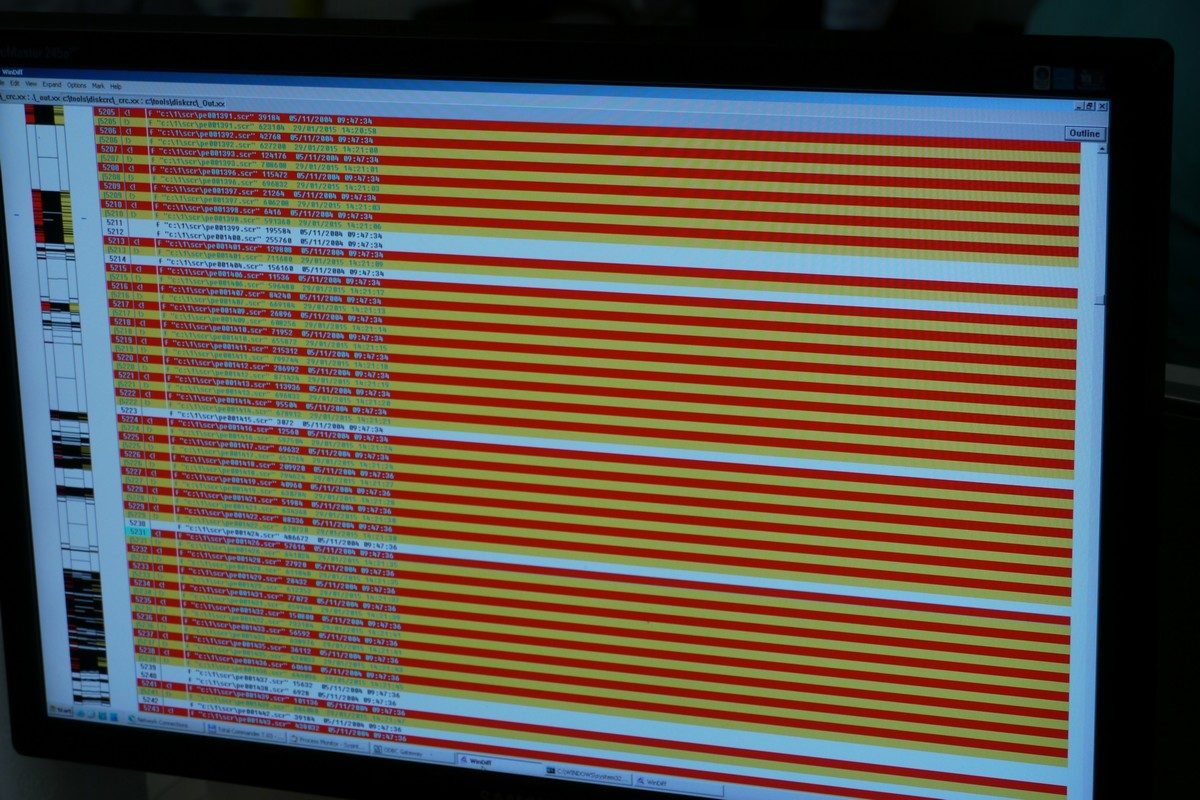

Plus de 300.000 fichiers à analyser, cela peut paraître beaucoup, mais en réalité la grande majorité d’entre eux sont des répliques légèrement modifiées de malwares déjà connus. Souvent, les pirates ne se creusent pas trop la tête, mais appliquent des recettes éprouvées selon un mode quasi industriel. Ces clones de codes malveillants sont catalogués en familles en fonction de leur structure et leur fonctionnement, un peu comme on le fait avec des êtres vivants. Chez Eset, on appelle cela les « signature génériques ». Quand un tel clone est détecté, le travail des ingénieurs est rapide. « Il ne faut que quelques minutes pour établir la signature de ce nouveau fichier et l’intégrer dans la base de données globale. Cet identifiant sera ensuite répercuté chez les clients lors de la prochaine mise à jour », poursuit Robert Lipovsky.

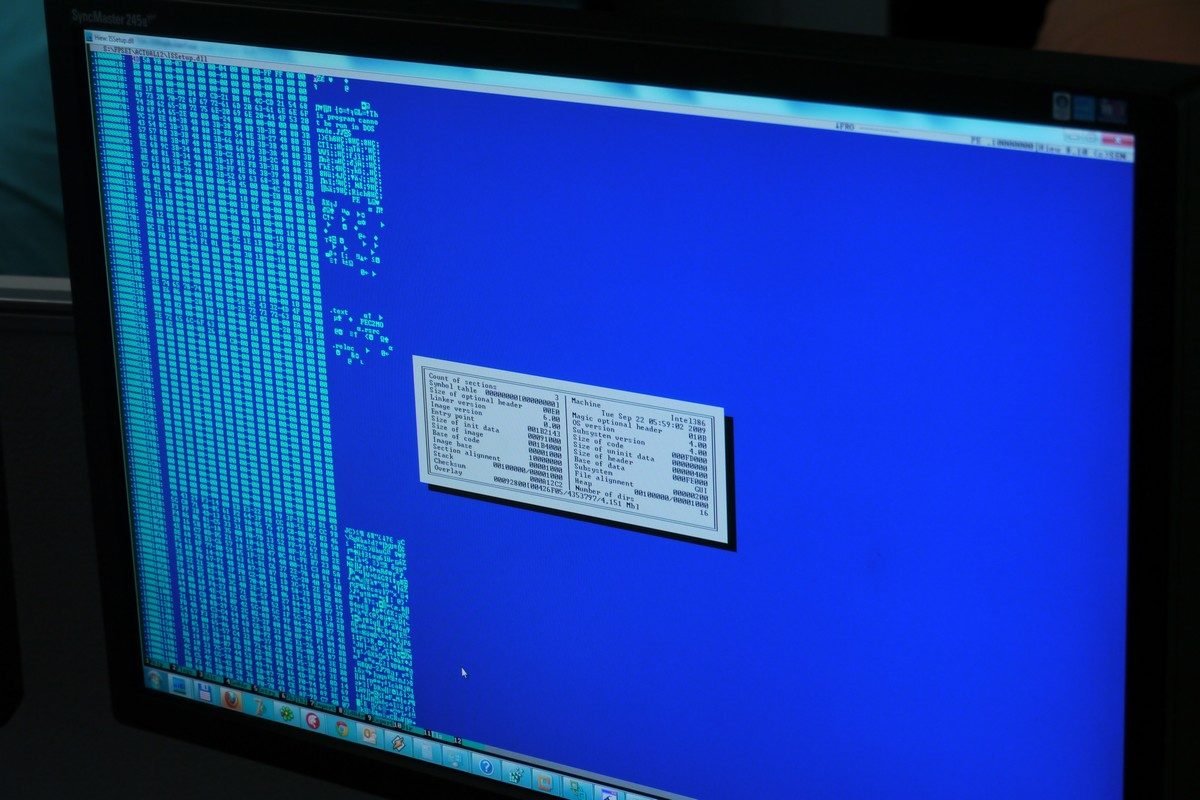

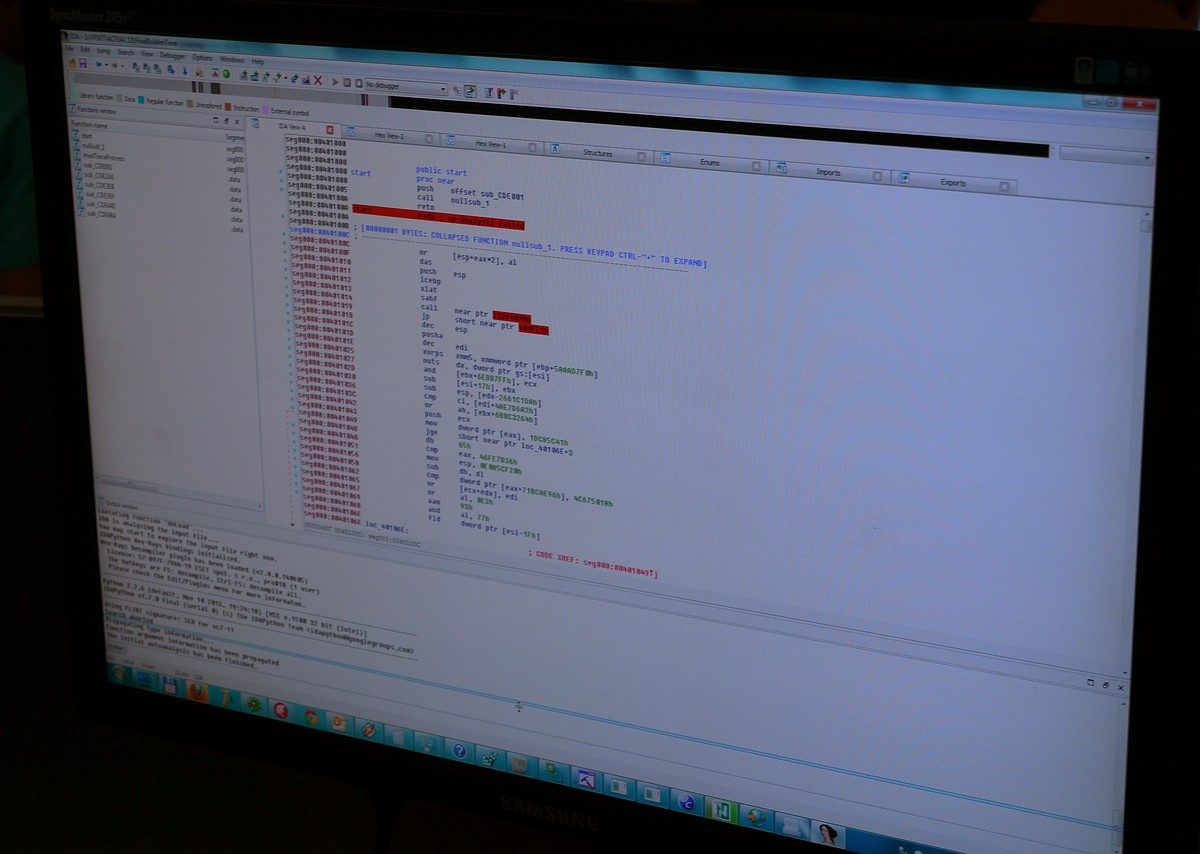

Quand l’éditeur détecte un code réellement nouveau, celui-ci est alors examiné à la loupe. L’exécutable doit d’abord être « désassemblé », c’est-à-dire le faire passer du code machine au code assembleur, qui est déjà plus intelligible. Ensuite, l’ingénieur procède à une rétro-ingénierie du code : Comment s’installe-t-il ? Quelles opérations effectue-t-il sur l’ordinateur? Comment se propage-t-il ? etc. « Généralement, il suffit d’avoir accès au code assembleur pour faire cette analyse. Dans certains cas, il faut aller plus loin et décompiler le code », explique le chercheur.

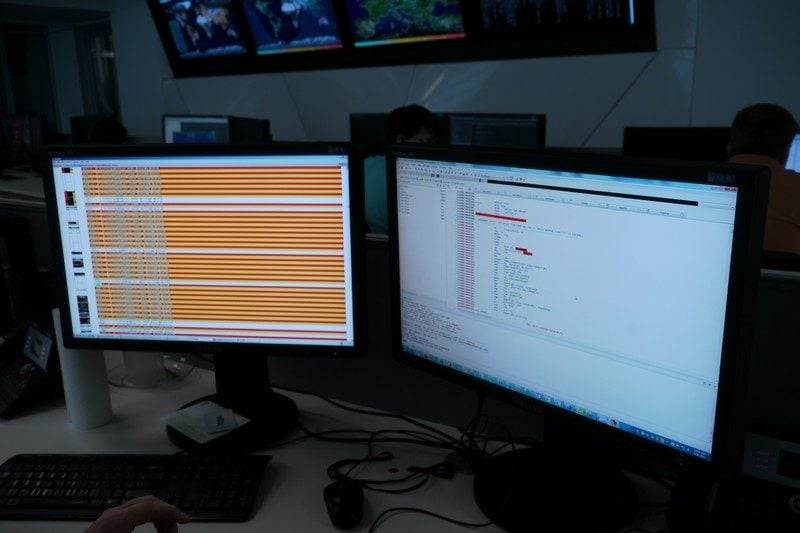

Les outils quotidiens que nous avons vus chez Eset sont assez classiques dans le milieu de la sécurité informatique. Les ingénieurs utilisent IDA Pro et Hiew pour désassembler les codes malveillants, ainsi que WindDiff pour réaliser des comparaisons entre différents fichiers. Ils disposent aussi de PC isolés sur lesquels il peuvent installer le code malveillant et observer son comportement. « Le temps que représente tout ce travail est très variable. Cela peut prendre des heures, voire des jours », précise Robert Lipovsky.

En revanche, l’éditeur a refusé de nous montrer son logiciel de création de signatures. Cet outil influe directement sur la capacité de détection de ses logiciels d’antivirus. C’est donc LE facteur différenciant par rapport aux concurrents. On peut comprendre qu’il le considère comme un secret industriel.

« L’internet des objets est un vrai challenge »

Après la visite du laboratoire, rendez-vous avec Palo Luka, le directeur technique d’Eset. Nous en profitons pour lui poser quelques questions.

01net : Face à la montée en puissance des objets connectés – routeurs wifi, NAS, gadgets en tout genre… – les antivirus pour PC ont-ils vraiment encore un avenir ?

Palo Luka : L’internet des objets est un vrai challenge. Les fabricants dans ce domaine ont peu d’expérience en sécurité informatique, et cela ne les intéresse pas beaucoup pour l’instant. Pour les utilisateurs, déployer un correctif sur ces appareils est un cauchemar. Il faudra donc du temps pour que les bonnes pratiques se mettent en place. Microsoft aussi a mis de nombreuses années avant d’avoir un processus de mise à jour automatisé bien huilé. Ceci étant, cela ne diminue pas l’importance de la sécurité du PC, car c’est toujours là que se trouvent les données qui intéressent les pirates et qu’il faut protéger. Souvent, les objets connectés ne sont qu’un vecteur d’attaque pour accéder au PC. Actuellement, nous effectuons des recherches pour voir comment appréhender au mieux cette problématique.

01net : En novembre dernier, des associations de défense des droits citoyens ont lancé « Detekt », un outil pour détecter les logiciels d’espionnage utilisés par les gouvernements tels que FinFisher, HackingTeam, Amesys… Les développeurs de cet outil critiquaient les antivirus du marché, estimant qu’ils ne protégeaient pas leurs clients face à cette menace. Qu’en pensez-vous ?

Palo Luka : Cette critique sous-entend qu’il existerait des accords entre les éditeurs antivirus et les fournisseurs de ces outils ou leurs clients. Pour notre part, ce n’est pas le cas. Notre détection ne fait pas la différence entre un malware ou un autre. Nous les traquons tous et nous détectons aussi ces logiciels d’espionnage. Par ailleurs, je ne pense pas que de tels accords seraient faciles à nouer.

Lire aussi:

« L’antivirus est mort », dit Symantec, le 06/05/2014

L’antivirus n’est pas mort, il a besoin d’aide, le 07/05/2014

L’antivirus : 25 ans déjà, le 11/06/2014

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.