On peut dire que les pirates ont quand même un sacré toupet. Des chercheurs en sécurité de TrendMicro ont trouvé dix-sept applications vérolées sur Google Play dont le mode opératoire s’appuie sur des services proposés par… Google et Microsoft.

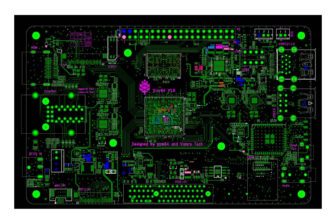

De prime abord, ces applications semblent totalement légitimes et inoffensives. Elles proposent généralement des fonctions utilitaires, comme le scan de documents, l’édition de photos, l’enregistrement d’appels téléphoniques ou le nettoyage du système. Ci-dessous, sous forme d’image, une liste de ces fausses applications. Elles ont depuis été éjectées de Google Play, mais si vous avez installé l’une d’entre elles, il faut immédiatement la supprimer.

En réalité, ces applications hébergent en leur sein un « dropper », c’est-à-dire un code malveillant dont le rôle est de télécharger un autre code malveillant, souvent plus fonctionnel. Baptisé « DawDropper », il a été programmé pour pouvoir déposer jusqu’à quatre types de chevaux de Troie bancaires différents sur les terminaux Android, à savoir Octo, Hydra, Ermac et TeaBot.

Ce qui est remarquable, c’est que ce dropper utilise le service « Firebase Realtime Database » en guise de serveur de commande et de contrôle (C&C). En particulier, c’est au travers de ce service que les pirates communiquent l’URL de téléchargement du cheval de Troie.

Firebase est un outil très apprécié des développeurs d’applications, car il permet de facilement implémenter des fonctionnalités temps réel comme les alertes et les notifications. Utiliser ce service permet donc aux pirates d’être noyés dans la masse et, ainsi, « de contourner la détection » sur Google Play, comme le souligne les chercheurs. Cette technique est d’autant plus incroyable que Firebase est opéré par Google lui-même. Visiblement, le géant de l’informatique a beaucoup de mal à détecter les flux malveillants dans ce genre d’échanges.

A la vue de tout le monde

Pour l’hébergement des chevaux de Troie, les pirates ont choisi les services d’un autre géant high-tech, en occurrence Microsoft. En effet, les codes malveillants se trouvent sur le site de GitHub, un outil de développement participatif très connu des internautes et que la firme de Redmond a racheté en 2018. Les codes des pirates sont accessibles publiquement, à la vue de tout le monde.

Là encore, cet usage abusif n’a visiblement pas déclenché d’alarme. C’est dommage, car les chevaux de Troie déployés par les pirates sont particulièrement néfastes. Octo, par exemple, collecte et transmet en permanence des données sensibles aux pirates. Il est également capable d’enregistrer l’écran pour capter d’éventuels codes de connexion, ou de désactiver Google Protect, l’anti-virus intégré par défaut dans Android.

Pour éviter de se faire avoir par ces attaques, les chercheurs recommandent de ne jamais télécharger aveuglément des applications mobiles, mais de toujours procéder à quelques vérifications : qui est l’auteur ? Est-il connu ? Quels sont les avis des autres utilisateurs ? Etc.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.

Source : Trend Micro