Si vous êtes utilisateur de LastPass, vérifiez bien où vous mettez votre mot de passe maître lors de votre prochaine connexion. Car il pourrait s’agir d’une tentative de phishing.

A l’occasion de la conférence Shmoocon 2016, le chercheur en sécurité Sean Cassidy a expliqué qu’une telle attaque n’était pas très compliquée à réaliser sur un navigateur Web et il en a fait la démonstration sur Google Chrome.

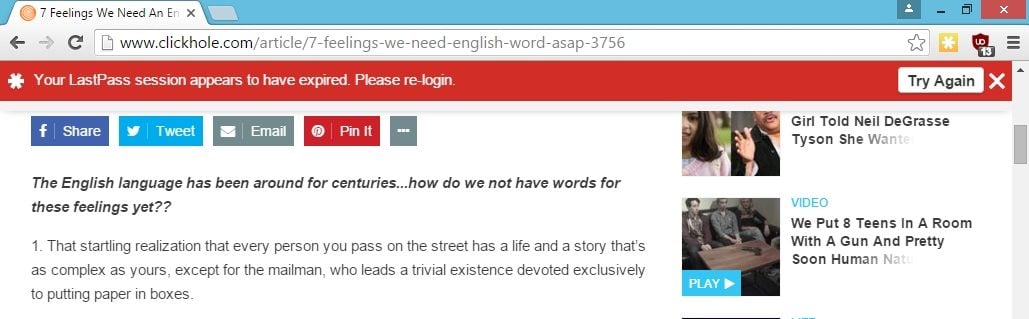

Intitulée « LostPass », son attaque s’appuie tout d’abord sur une faille de type « Cross-site-request-forgery » (CSRF) dans l’interface de programmation de LastPass. Désormais corrigée, elle permettait à n’importe quel site Web de déconnecter un utilisateur de ce gestionnaire de mot de passe. Un attaquant pouvait donc créer un site Web doté de cette fonctionnalité, puis afficher dans la fenêtre du navigateur le bandeau de notification correspondant (« Votre session LastPass a expiré. Reconnectez-vous. »).

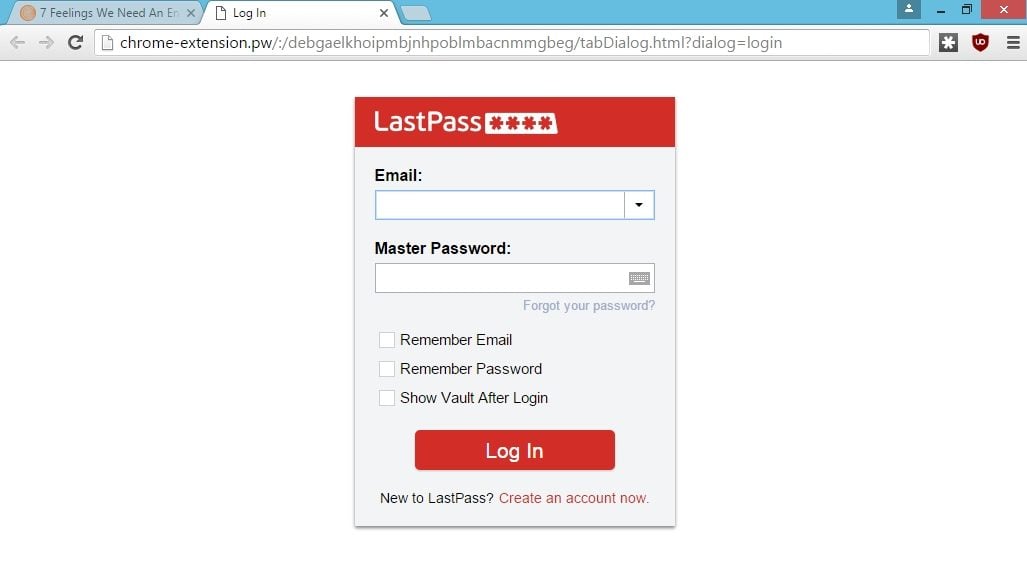

Si l’utilisateur tombe dans le panneau, l’attaquant lui présente une copie parfaite de l’écran d’authentification, pour récupérer les identifiants et se connecter dans la foulée à LastPass. Si ce dernier demande un deuxième facteur d’authentification, pas de problème : l’attaquant peut proposer là aussi le bon écran pour récupérer ce deuxième code secret. Et bingo, il a accès à toute la base de données de mots de passe.

Durant ces dernières étapes, bien que cela soit difficile à découvrir, un utilisateur attentif pourrait remarquer le pot aux roses, car l’URL n’est pas correcte.

Sur Firefox, l’attaque est plus compliquée à mener. Les notifications et les écrans de connexion n’apparaissent pas dans une page HTML du navigateur, mais dans des fenêtres séparées dont l’allure dépend du système d’exploitation. Toutefois, il n’est pas impossible de réaliser un leurre plus ou moins convaincant. « J’ai réalisé une version expérimentale [de l’attaque] pour Firefox sur OS X et Windows 8 », souligne le chercheur en sécurité dans une note de blog.

Une série de contremesures

Contacté par Sean Cassidy, LastPass a depuis corrigé la faille CSRF. Toutefois, cela n’aurait pas été suffisant, car un utilisateur pourrait très bien ne pas remarquer qu’il est toujours connecté et se laisser berner quand même. L’éditeur a donc mis en place un dispositif qui alerte automatiquement l’utilisateur s’il insère son mot de passe maître dans une page web qui n’appartient pas à LastPass. Il a également généralisé sa procédure de vérification par email à toute tentative de connexion venant d’une adresse IP ou d’un terminal inconnu, que l’utilisateur dispose d’une authentification en deux étapes ou non. « Cela atténue l’attaque de manière considérable, mais ne l’élimine pas », estime pour sa part Sean Cassidy, sans donner davantage de précisions.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.