Contrairement à ce que l’on pourrait penser, le cyberespionnage n’est pas seulement une affaire d’espions-hackers de haut vol, avec en toile de fond des intérêts d’état. La surveillance existe également dans le cercle domestique ou amical. Elle est parfaitement légitime quand il s’agit de protection parentale. Mais elle est franchement illégale s’il s’agit d’espionner les communications et les déplacements de son conjoint, de son ami ou de son collègue.

Ce marché, pourtant, existe et il est florissant. Déjà en 2014, une étude commanditée par Digital Trust estimait que plus de 50 % des partenaires harceleurs s’appuyaient sur des logiciels de surveillance pour mettre la pression sur leur victime.

Depuis, le nombre de solutions disponibles dans le commerce ne cesse d’augmenter : mSpy, TheTruthSpy, Cerberus, Mobistealth, Hoverwatch, Retina-X, etc.

L’un des logiciels les plus connus du secteur est FlexiSpy qui a compté, parmi ses utilisateurs les plus illustres, le caïd de la drogue Joaquin « El Chapo » Guzman. Paranoïaque par déformation professionnelle, il avait pour habitude d’installer ce mouchard sur les téléphones de ses proches, et notamment de sa femme et de ses maîtresses.

L’installation nécessite d’avoir les codes d’accès

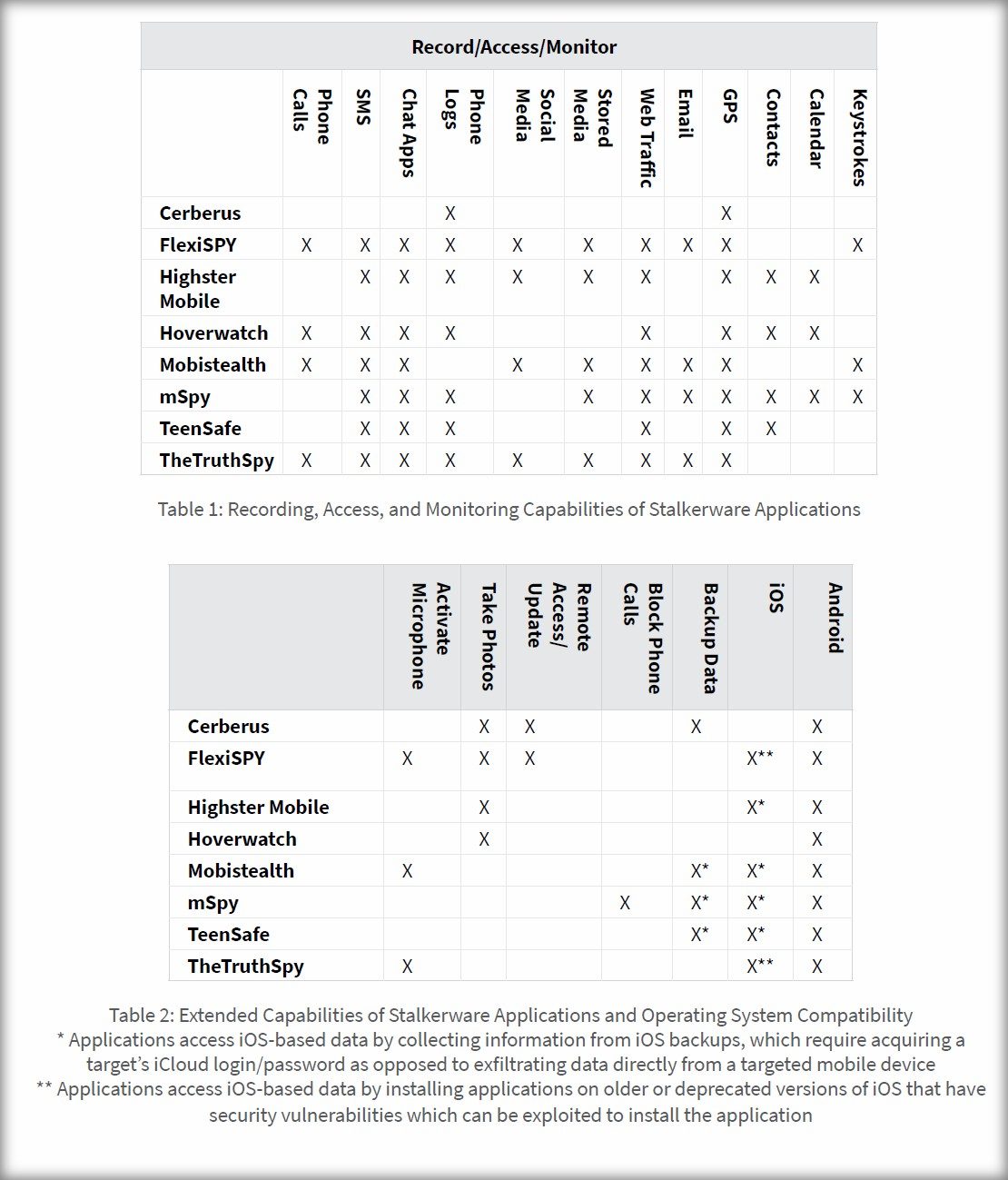

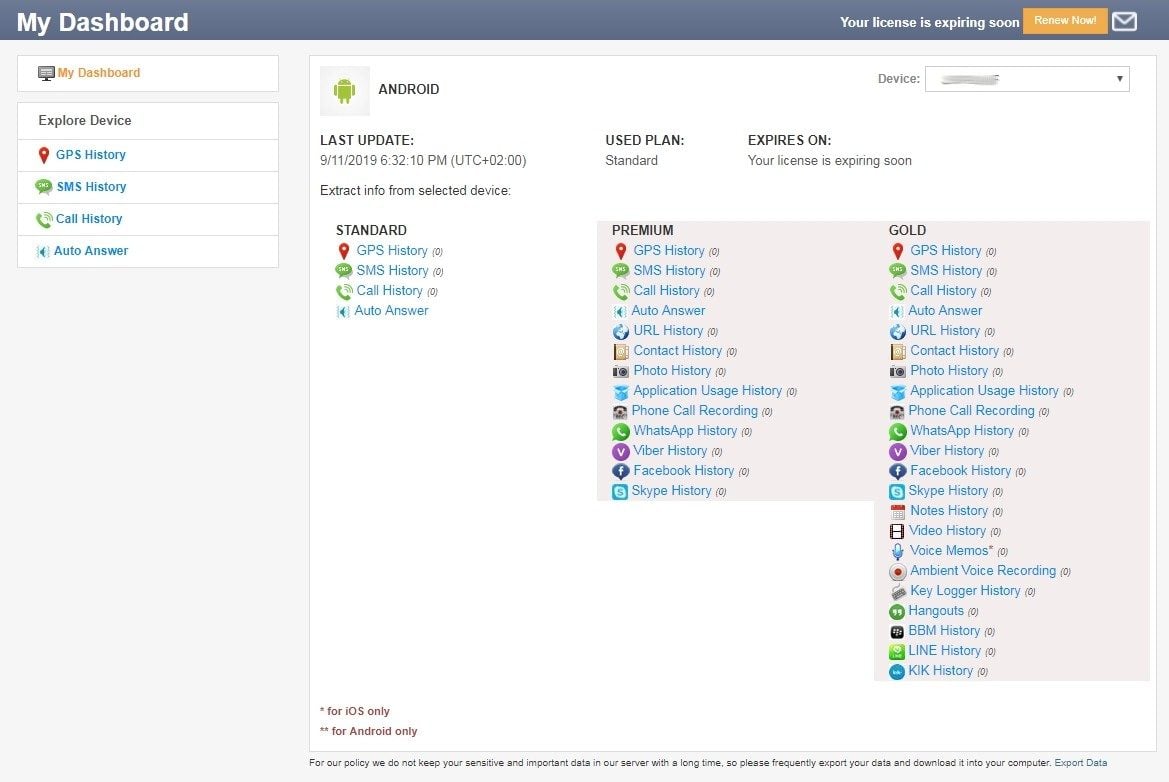

Tous ces logiciels permettent d’accéder aux messageries instantanées, aux SMS, aux photos, au carnet d’adresses, aux appels téléphoniques, aux données de géolocalisation… et cela à partir de seulement quelques dizaines d’euros par mois.

Comment ces logiciels arrivent-ils à accéder à toutes ces informations ? Rassurez-vous, ces éditeurs ne disposent ni de failles zero-day, ni d’une quelconque technique secrète pour y arriver. La réalité est beaucoup plus simple : c’est le client qui fournit l’accès au saint des saints.

Dans le cas d’un smartphone Android, le maître-espion va profiter d’un moment d’inattention de sa victime pour accéder physiquement au terminal et installer en douce le logiciel. Pour cela, pas question de passer par Google Play qui interdit ce type de logiciels. L’harceleur va télécharger le fichier APK directement depuis le site web de l’éditeur et l’exécuter. Il suffit, pour cela, de cocher une case pour accepter l’installation d’une application provenant d’une « source inconnue ». Il faudra également désactiver le service de protection Google Play Protect, qui peut détecter l’installation de logiciels espions.

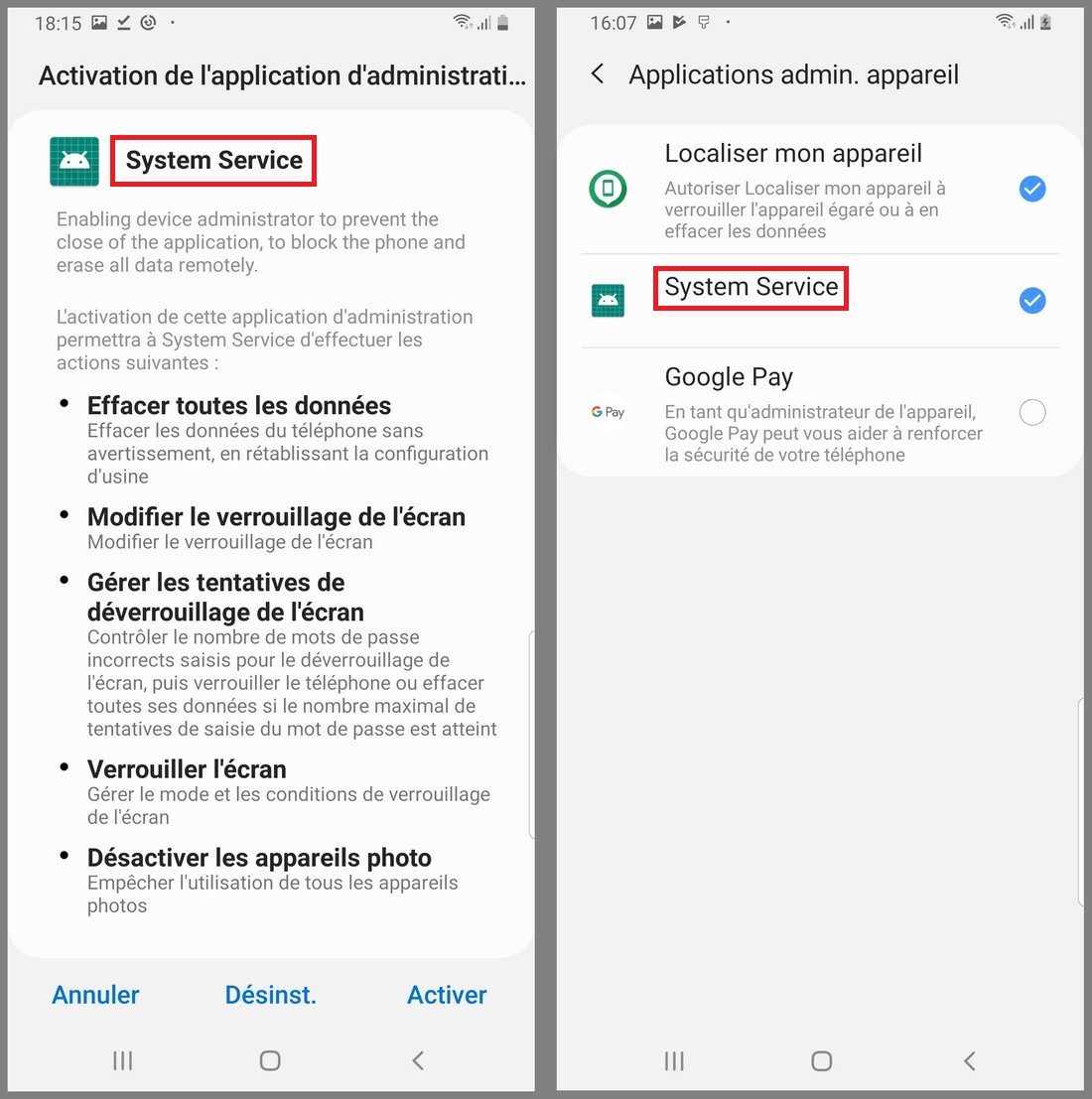

Pendant l’installation, l’application va généralement s’octroyer les droits d’administrateur sur le terminal, ce qui lui permet d’accéder à pratiquement toutes les données.

Evidemment, elle ne s’affichera pas ouvertement sur l’écran du smartphone, avec le nom et le logo de l’éditeur. Au contraire, elle va plutôt se camoufler et, par exemple, prendre les habits d’une application système, avec des noms tels que « System Service » ou « Update Service ».

Sur iOS, iCloud est en ligne de mire

Dans le cas d’un iPhone ou d’un iPad, la situation est assez différente. Non seulement, Apple n’autorise pas les logiciels espions dans son App Store, mais en plus il n’est pas possible d’installer une application qui n’a pas été approuvée par la firme de Cupertino.

Pour installer un tel mouchard, la seule solution est de jailbreaker le terminal, ce que proposent par exemple les éditeurs FlexiSpy et TheTruthSpy. Là encore, le harceleur doit avoir un accès physique au téléphone et pouvoir le déverrouiller. Une fois le jailbreak effectué, le logiciel espion peut s’accaparer aisément les droits administrateurs sur le téléphone et accéder à n’importe quelles données.

Toutefois, dans le domaine grand public, le jailbreak n’est possible que pour des versions anciennes d’iOS. Pour les terminaux récents, les techniques de jailbreak sont des secrets qui se monnayent plusieurs millions d’euros et qui sont jalousement gardés par les sociétés qui équipent les agences de renseignement et les forces de l’ordre.

Pour un iPhone qui dispose de la dernière mise à jour, les éditeurs de logiciels espions sont obligés de se rabattre sur l’analyse des données de sauvegarde iCloud. Pour que ça marche, le harceleur doit disposer des identifiants Apple de la victime. Evidemment, le malfaiteur ne pourra pas avoir de données en temps réel, mais seulement des analyses différées.

Des fonctionnalités larges et étendues

Les chercheurs de Citizen Lab ont récemment publié une étude technique d’une petite dizaine de ces logiciels espions, avec à la clé des tableaux comparatifs. Il est impressionnant de voir la richesse fonctionnelle de ces logiciels… et cela fait froid dans le dos.

Se défendre et prévenir… sur Android

Ce service de sécurité est capable de détecter la présence d’applications malveillantes et d’alerter l’utilisateur qui pourra ensuite les désinstaller. Malheureusement, la détection de Play Protect n’est pas infaillible, surtout pour les versions les plus récentes de ces mouchards. Il est donc conseillé d’installer un antivirus, qui pourra donner une seconde analyse.

D’après les tests effectués par Citizen Lab, ces logiciels détectent assez bien ces logiciels malveillants. Parmi les solutions les plus efficaces figurent celles de Symantec et Cyren.

On peut également procéder à des vérifications manuelles. L’application Root Checker permet, par exemple, de savoir si l’appareil a été « rooté » en douce. Ensuite, il faut aller inspecter la liste des applications avec droits d’administrateur. Celle-ci est accessible au travers des paramètres de sécurité et contient par défaut l’application « Localiser mon appareil » ou « Google Pay ». Si vous y trouvez une autre qui vous serait inconnue, il s’agit probablement d’un mouchard.

De la même manière, il est utile d’aller voir les droits d’accès de toutes les autres applications. Tout logiciel que vous n’avez pas installé et qui accède à de nombreuses données personnelles, comme les SMS ou la géolocalisation, est louche et doit être vérifié avec soin.

Enfin, la solution ultime est la réinitialisation du terminal, ce qui permet de se débarrasser à coup sûr d’un éventuel logiciel espion. Toutefois, il faut éviter de restaurer le smartphone depuis une sauvegarde, car celle-ci pourrait contenir l’application malveillante.

Le cas iOS, un cas à part

Côté iOS, c’est un peu différent. Si vous êtes soigneux et que vous mettez systématiquement à jour votre terminal dès qu’une nouvelle version du système d’exploitation est disponible, vous pouvez écarter l’hypothèse d’un jailbreak et vous concentrer sur iCloud.

Détecter un accès tiers sur ce service n’est pas facile, car Apple ne donne pas accès aux logs de connexion. La première chose à faire est donc de changer le mot de passe de son compte Apple et d’activer l’authentification à double facteur. Ce qui va également blinder l’accès à vos services iCloud. Il faut aussi vérifier la liste des appareils associés à votre compte et supprimer ceux que vous n’utilisez plus ou que vous ne connaissez pas.

Malheureusement, l’hypothèse d’un jailbreak ne peut pas toujours être écartée. L’utilisateur ne peut pas non plus installer d’antivirus pour détecter un logiciel malveillant, car Apple interdit ce genre de logiciel.

Dans ce cas, il faut sortir l’artillerie lourde et réinitialiser le téléphone. Auparavant, n’oubliez pas de synchroniser vos données avec iCloud, tels que les SMS ou les photos. Comme ça, vous pourrez les récupérer après.

En revanche, il faut – là aussi – éviter la restauration à partir d’une sauvegarde, car celle-ci pourrait contenir une application de surveillance. Il vaut mieux réinstaller les applications à la main. C’est plus chronophage, mais aussi plus sécurisé.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.