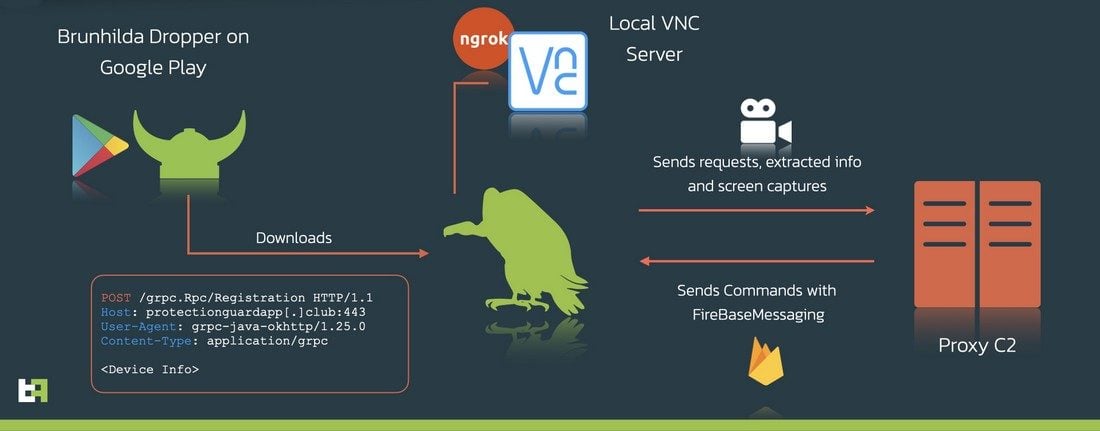

Les chercheurs en sécurité de ThreatFabric ont détecté un nouveau type de cheval de Troie bancaire sur les smartphones Android. Baptisé Vultur, il a la particularité d’installer sur le terminal un serveur VNC (Virtual Network Computing), une technologie qui permet la prise en main à distance de systèmes informatiques. Les pirates s’appuient, en occurrence, sur AlphaVNC, une implémentation dédiée aux systèmes Android. Elle permet d’enregistrer en temps réel l’écran d’affichage et d’interagir avec celui-ci.

Parallèlement, ils utilisent des services qui ont pignon sur rue pour gérer les connexions et les échanges. Ainsi, le service ngrok leur permet de contourner les éventuels pare-feux et serveurs NAT qui feraient obstacle, afin de pouvoir accéder au serveur VNC sans encombre.

Le service de notification, Firebase, de Google est également utilisé pour envoyer des commandes depuis un serveur de contrôle. À cet arsenal s’ajoute, enfin, un enregistreur de frappes. C’est plus classique, mais toujours utile.

Une fraude plus difficile à détecter

Selon ThreatFabric, cette façon de faire tranche avec le fonctionnement usuel des chevaux de Troie bancaire sur Android, qui emploient généralement la tactique de l’overlay. Elle consiste à générer de fausses interfaces applicatives qui viennent se superposer aux applications bancaires réelles, dans le but d’intercepter les identifiants.

Vultur, de son côté, peut non seulement intercepter les identifiants, mais aussi intervenir sur le terminal et se connecter aux services bancaires. La fraude peut donc être réalisée directement sur l’appareil de la victime, ce qui évite l’enregistrement d’un nouvel équipement auprès de l’établissement bancaire, qui aura donc plus de mal à détecter l’attaque.

A découvrir aussi en vidéo :

Le malware a été identifié sur la boutique Google Play, où il se faisait passer — comble de l’ironie — pour une application de sécurité appelée « Protection Guard ». Elle aurait été installée plus de 5 000 fois, principalement en Italie, en Australie et en Espagne. Le code malveillant cible plus d’une centaine d’applications bancaires et de cryptowallets.

Source : ThreatFabric

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.