Les webmails cachent plus des chausse-trappes que l’on pourrait imaginer. Le chercheur en sécurité Youko Pynnönen de la société finlandaise Klikki Oy vient de dévoiler une faille dite de « cross site scripting » (XSS) dans le service de messagerie Yahoo. Désormais corrigée, cette vulnérabilité permettait d’insérer dans un message du code malveillant qui était automatiquement exécuté dès l’ouverture par le destinataire. Ce dernier n’avait même pas besoin de cliquer sur un lien ou d’ouvrir un fichier joint. A titre de démonstration, M. Pynnönen a créé un message vérolé qui, une fois ouvert, était capable de lire toute la boîte email du destinataire et de renvoyer ces informations à un serveur.

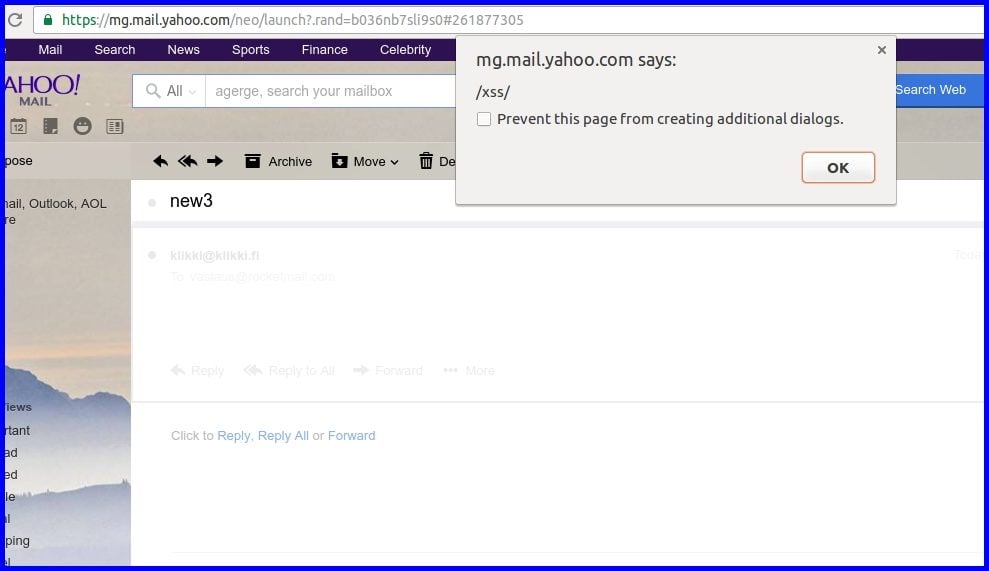

Le fond du problème résidait dans la manière dont les pages de Yahoo Mail étaient construites. Dans certaines parties du code, il était possible d’insérer dans les attributs HTML un code Javascript sans que le serveur ne le détecte. Dans un autre exemple (voir image ci-dessous), le chercheur a créé un code qui provoque l’ouverture d’une fenêtre d’alerte et il l’a inséré dans un attribut HTML qui était normalement réservé à une URL.

Après avoir été notifié, Yahoo a rapidement apporté un correctif supprimant cette faille. De son côté, le chercheur a reçu une prime de 10.000 dollars, conformément au programme HackerOne Bug Bounty mis en place par le géant américain. En janvier dernier, il avait déjà trouvé une faille similaire, permettant l’exécution de code malveillant dans les emails Yahoo. Là encore, il avait obtenu 10.000 dollars de récompense.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.