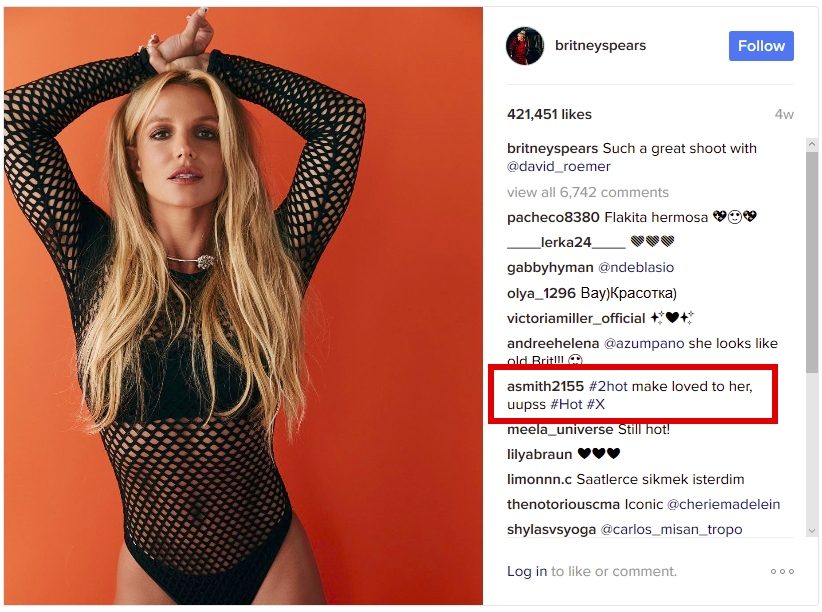

Certains hackers ne manquent pas d’imagination quand il s’agit d’inventer de nouvelle méthodes d’attaque. Jean-Ian Boutin, chercheur en sécurité au sein de la société Eset, est récemment tombé sur un cheval de Troie qui, une fois installé, contacte son serveur de commande et contrôle (C&C) en passant par… le compte Instagram de Britney Spears. Evidemment, le malware n’est pas intéressé par les portraits esthétiques de l’artiste, mais par les commentaires qui se trouvent sur le côté.

Pour récupérer l’URL du serveur C&C, le logiciel va calculer une empreinte cryptographique de chaque commentaire. Celui qui aura une valeur égale à 183 cache en réalité un lien Bitly vers la ressource recherchée. Dans l’exemple ci-dessus, le commentaire correspondant incorporait des caractères Unicode invisibles (200d).

smith2155<200d>#2hot ma<200d>ke lovei<200d>d to <200d>her, <200d>uupss <200d>#Hot <200d>#X

Pour obtenir le lien, il suffit de ne retenir que les caractères positionnés juste après, en faisant exception de hashtags. On obtient alors : « bit.ly/2kdhuHX ». « Les attaquants qui utilisent des médias sociaux pour récupérer des adresses C&C rendent la vie difficile aux défenseurs. Premièrement, il est difficile des distinguer le trafic malveillant du trafic légitime. Deuxièmement, cela confère aux attaquants plus de flexibilité quand il s’agit de changer les adresses C&C et d’effacer toutes les traces », explique Jean-Ian Boutin, dans une note de blog. Bref, c’est simple, mais ingénieux.

Des pirates très rodés

Ce qui n’est pas très étonnant, car les pirates qui se cachent derrière ce procédé sont de vieux routiers du piratage et de l’espionnage gouvernemental. Baptisé Turla (alias Snake alias Uroburos), ce groupe de hackers est connu depuis des années et son origine est probablement russe. Il a été détecté en mars 2014 par GData, qui avait mis la main sur un logiciel d’espionnage très sophistiqué ciblant les administrations, les grandes entreprises et les grands réseaux.

Quelques mois plus tard, Kaspersky avait dévoilé une campagne d’espionnage de vaste ampleur. Basée sur un malware Linux, elle ciblait entre autres des institutions, des ambassades et des sites militaires dans 45 pays. Elle s’appuyait sur deux zero-day, ce qui n’est pas rien. En 2015, Kaspersky avait également montré que ce groupe était capable de détourner des flux satellitaires pour voler des données en toute discrétion. Là encore, le dispositif était particulièrement ingénieux.

Franchement, on est impatient de voir ce que les pirates de Turla vont trouver à l’avenir !

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.