On le sait, détecter un malware dans un ordinateur n’est pas une chose facile, car les pirates inventent sans arrêt de nouvelles techniques pour passer sous les radars. Le code malveillant est souvent obscurci et encodé, ce qui freine son analyse statique. Il est parfois doté de fonctions de protection capable de repérer la présence d’un environnement d’analyse, comme un bac à sable ou une machine virtuelle, ce qui complique les tentatives d’analyse dynamique.

Détecter un malware sur un objet connecté est encore plus compliqué, car ces équipements ne sont pas forcément compatibles avec les outils existants ou ne disposent pas des ressources suffisantes pour réaliser ce type d’analyse.

A découvrir aussi en vidéo :

Un groupe de quatre chercheurs de l’INRIA vient de présenter une méthode innovante qui facilitera peut-être ce travail de détection. Dans un article récent, ils montrent qu’il est possible de dépister des malwares par le biais des fuites électromagnétiques du processeur. Comme n’importe quel élément traversé par un courant électrique, la puce génère en effet de faibles signaux. Ceux-ci sont caractérisés par une onde porteuse à la fréquence de l’horloge et des modulations provenant des différentes instructions exécutées. Ils peuvent être captés par l’intermédiaire d’une antenne et d’un oscilloscope.

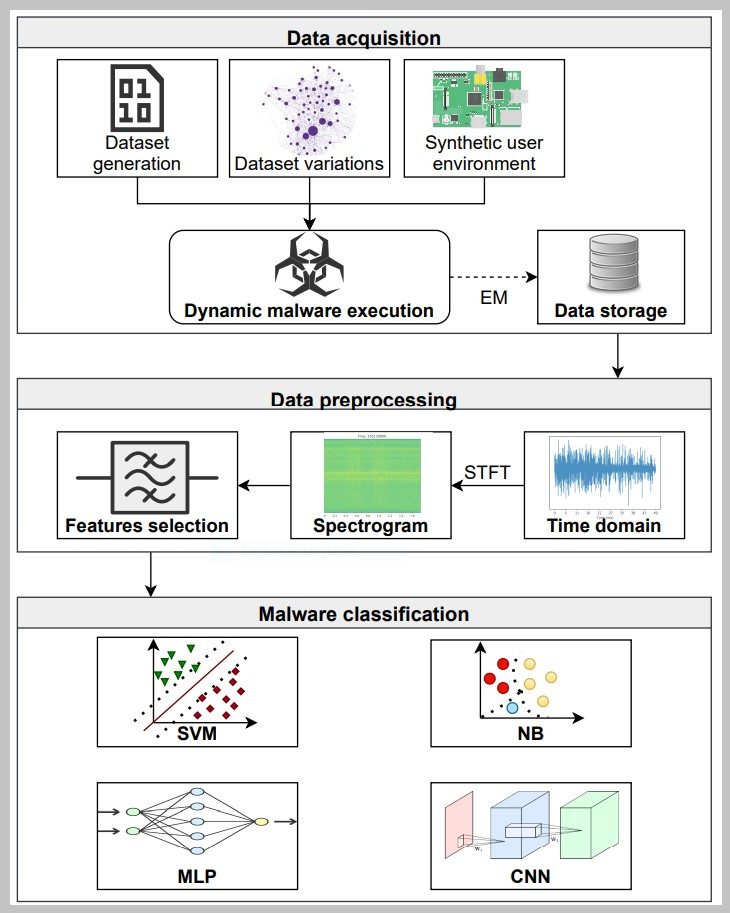

Les chercheurs ont alors eu l’idée de se doter d’une collection d’une trentaine de malwares, de les exécuter sur un objet connecté et, pour chacun d’eux, d’enregistrer trois mille fois de suite la fuite électromagnétique résultante. L’objet en question était un Raspberry 2B préchargé, pour l’occasion, d’une arborescence de fichiers réaliste. À titre de comparaison, les chercheurs ont également enregistré plus de 10 000 fuites électromagnétiques générées par des exécutables bénins.

Détection par apprentissage automatique

Au total, les universitaires se sont donc retrouvés avec une base de données d’environ 100 000 signaux. Ces données ont d’abord été traitées pour réduire le bruit et extraire les principales caractéristiques. Elles ont ensuite été utilisées pour nourrir des algorithmes d’apprentissage automatique et créer des modèles de classification. Ces modèles ont ensuite été testés avec une autre collection de malwares.

Le résultat est spectaculaire. Grâce aux fuites électromagnétiques, les chercheurs peuvent non seulement savoir qu’un malware s’est exécuté, ils peuvent également connaître son type et sa famille, et cela avec une exactitude supérieure à 99 %. Mieux : les modèles ont été capables de détecter des variantes jamais vues auparavant. Quant aux techniques d’obscurcissement et d’encodage, elles n’avaient pas d’effet sur l’efficacité de la détection.

Cette méthode est d’autant plus intéressante qu’elle est totalement non intrusive vis-à-vis de l’équipement analysé. Le pirate ne pourra donc en aucun cas savoir qu’il est observé. En revanche, elle nécessite de créer des modèles spécifiques pour chaque équipement analysé. Interrogés par 01net.com, les chercheurs estiment toutefois que ce n’est pas un point bloquant, car l’apprentissage est « hautement automatisé ».

Un matériel de captation assez onéreux

Les conditions de mesure et d’acquisition du signal, en revanche, sont peu adaptées à un déploiement en masse. Il faut en effet compter environ 10000 euros pour le modèle d’oscilloscope utilisé, et encore, ce n’est pas le plus cher de sa catégorie. Cette méthode de détection servira donc en premier lieu à des chercheurs en sécurité, qui peuvent ainsi élargir leur périmètre d’analyse. « De plus, notre solution peut être très utile pour une entreprise ou un particulier voulant déployer une infrastructure critique comportant des composants embarqués pour lesquels les antivirus traditionnels ne sont pas encore existants », nous précisent les chercheurs, qui prévoient déjà de sortir d’autres articles sur le sujet.

Source: Rapport de recherche

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.