Les révélations de la NSA auront servi au moins à une chose : stimuler l’imagination des hackers. Abasourdis par le nombre de gadgets d’espionnage particulièrement innovants du fameux catalogue ANT, certains chercheurs et experts en sécurité ont décidé de ne pas se laisser abattre : ils essayent de les reproduire eux-mêmes. Différents projets sont désormais regroupés au travers du site web NSA Playset avec, visiblement, un certain succès. Quelques « copies » des outils de la NSA seront présentées à l’occasion de la conférence Defcon 22, qui se déroulera début août à Las Vegas.

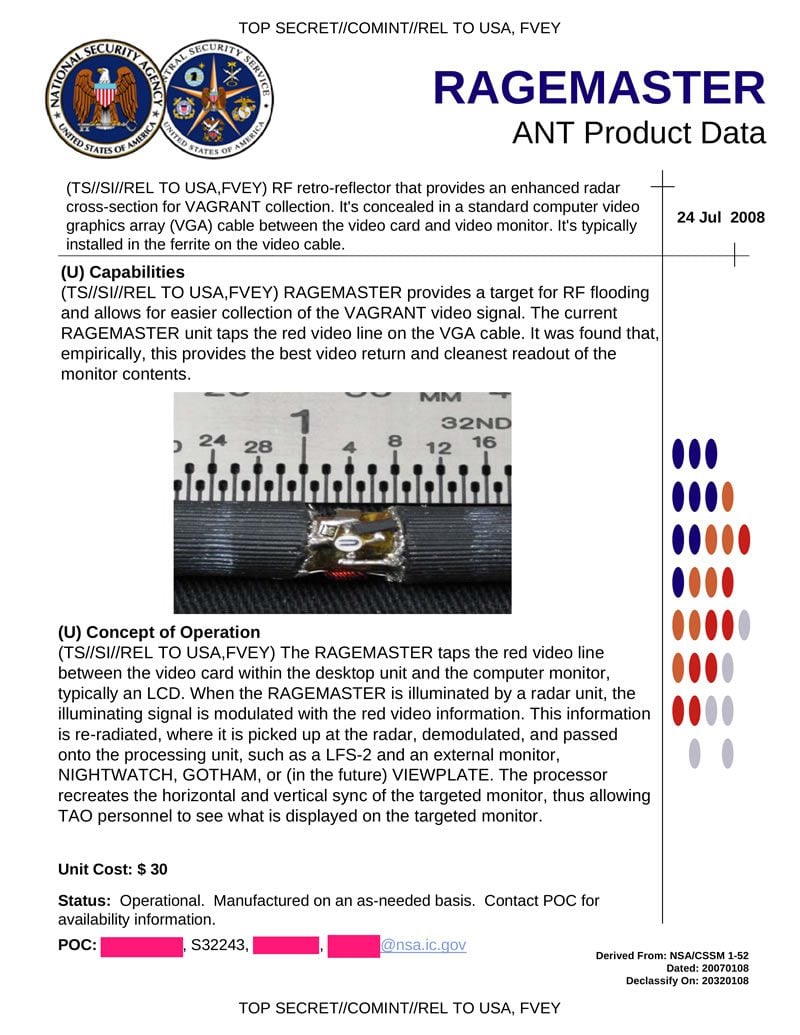

Ainsi, Michael Ossmann, spécialisé dans les transmissions sans fil, va présenter des « rétroréflecteurs à radiofréquences », l’une des catégories d’appareils les plus étonnantes dans le catalogue ANT. Ces mouchards se fixent généralement dans le câblage d’un appareil et laissent échapper discrètement des signaux que l’agent peut récolter en envoyant des ondes radars. C’est le cas, par exemple, de « Surlyspawn » qui, intégré dans le câble d’un clavier, permet de savoir ce que tape l’utilisateur espionné même si son ordinateur n’est pas connecté sur Internet.

Sur le même principe, le mouchard « Ragemaster » permet de savoir ce qui s’affiche sur un écran. « Cette technologie moderne d’écoute de radar n’a jamais été démontrée en public avant. J’ai construit et testé mes propres rétroréflecteurs RF, et je vais vous montrer comment ils fonctionnent et comment les construire avec de modestes compétences en soudure. Je vais même apporter quelques unités entièrement assemblées comme cadeau », écrit Michael Ossmann sur le site de Defcon.

Chuckwagon, Slotscreamer, Twilightvegetable…

De son côté, Josh Datko et Teddy Red vont présenter « Chuckwagon », qui est une copie de « Wagonbed », un petit engin matériel qui se fixe sur le bus I2C d’un serveur (un HP Proliant 380DL G5 par exemple) et qui peut être commandé par radiofréquence. Il permet donc de créer une porte dérobée matérielle dans le système, avec à la clé tout un ensemble de possibilités opérationnelles : installer des malware, siphonner des données, etc.

Au menu également de la Defcon: « Slotscreamer », un mouchard qui s’installe sur le port PCI Express, et « Twilightvegetable », une boîte à outils pour l’interception des transmissions GSM. On se régale d’avance. Reste une question importante : comment ces hackers trouvent-ils ces noms étranges ? Réponse : certains ont réellement une imagination débordante, d’autres utilisent le site nsanamegenerator.com.

Source :

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.