Les outils informatiques deviennent de plus en plus complexes et sophistiqués, mais il y a une chose qui n’évolue que très lentement : c’est l’identification/authentification. Dans la majorité des cas, nous utilisons encore le bon vieux login et son mot de passe, alors que ce n’est plus vraiment adapté aux usages d’aujourd’hui. Qui arrive réellement à se souvenir d’une vingtaine de mots de passe totalement abstraits pour se loguer à ses différents services en ligne?

Pour dépasser cet anachronisme, plusieurs géants high-tech – dont Google, Paypal, Visa, Mastercard, Samsung et Microsoft – se sont mis ensemble pour imaginer une nouvelle façon de s’authentifier. Un premier résultat vient d’être publié hier, sous le nom très canin de « FIDO 1.0 » (Fast Identication Online). Cette nouvelle norme veut tirer parti des capacités biométriques de nos appareils pour soit faire disparaître l’étape du mot de passe (FIDO UAF), soit la compléter par un second facteur d’authentification (FIDO U2F).

Empreinte digitale, biométrie vocale, reconnaissance faciale,…

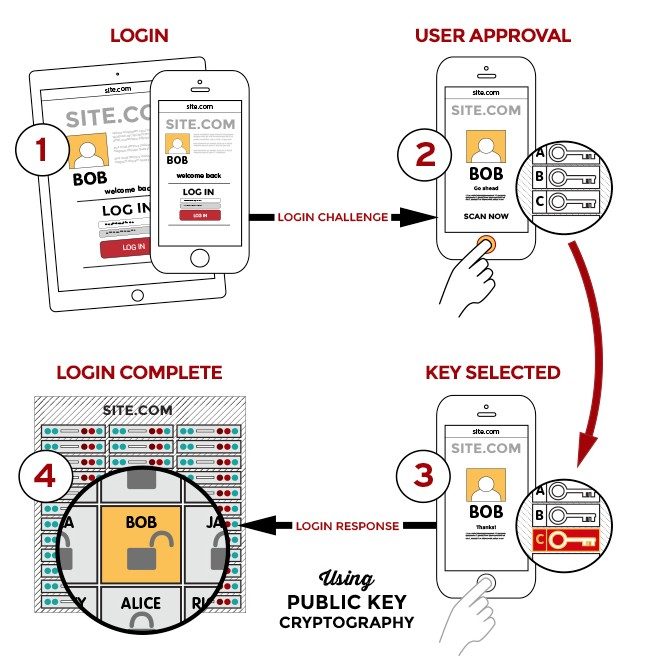

Comment fonctionne FIDO UAF? L’utilisateur d’un service en ligne FIDO-compatible choisit, en fonction du matériel qu’il a disposition, une technologie d’authentification locale. Cela peut être un lecteur d’empreintes digitales, une caméra pour la reconnaissance faciale, un micro pour la reconnaissance vocale, une clé USB de sécurité, etc. Lors de la première utilisation, l’application FIDO installée sur l’appareil (appelé « authentificateur ») va capter les données caractéristiques issues de la technologie choisie – le gabarit de l’empreinte digitale par exemple – pour générer une clé privée et une clé publique. La clé privée et l’empreinte sont stockées de manière sécurisée sur l’appareil, la clé publique est transmise aux serveurs du service en ligne.

A l’avenir, lorsque l’utilisateur voudra se loguer, il fera lire son empreinte, ce qui aura pour effet d’envoyer au service en ligne un message d’authentification signé avec la clé privée. Cette signature sera validée grâce à la clé publique, et hop, sésame ouvre-toi. Dans le cas du standard FIDO U2F, c’est à peu près pareil sauf que l’utilisateur devra en plus renseigner son mot de passe. Une procédure plutôt réservée aux actions particulièrement sensibles : connexion depuis un poste inconnu, validation d’une transaction financière, etc.

Une technologie ouverte

La beauté de FIDO, c’est que cette norme est très ouverte et peut fonctionner avec n’importe quel service et n’importe quel terminal. Sur un smartphone, l’authentificateur FIDO pourra être intégré directement dans l’appli mobile du service considéré. Sur un ordinateur fixe, il pourra prendre la forme d’une extension de navigateur. Par ailleurs, il faut souligner que les données biométriques ne sortent jamais de l’appareil, les seuls échanges avec le service en ligne se font au travers de l’algorithme de chiffrement asymétrique.

Google a été le premier à intégrer FIDO dans son service. Désormais, il est possible d’utiliser un dongle USB en guise de second facteur d’authentification. La société Nok Nok Labs, pour sa part, propose aux sites web une plateforme baptisée S3 Authentication Suite permettant de mettre en œuvre une authentification de type FIDO UAF, et notamment au travers du lecteur d’empreinte du Samsung Galaxy S5 ou de l’iPhone. C’est d’ailleurs assez amusant, car Apple ne fait pas partie de l’alliance FIDO. Et cela pour une bonne raison : la firme espère diffuser sa propre technologie d’authentification, basée sur le Touch ID.

Lire aussi:

Comment la biométrie vocale va s’infiltrer dans notre quotidien, le 06/12/2014

Source:

Alliance FIDO

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.