Google, WhiteOps et une dizaine d’autres acteurs du numérique ont assisté le FBI dans le démantèlement d’une gigantesque fraude publicitaire qui aurait généré plus de 36 millions de dollars de revenus entre 2014 et 2018. Huit personnes d’origine russe et kazakh ont été mises en accusation par le Ministère de la justice américaine. Trois d’entre eux ont d’ores et déjà été arrêtés et attendent leur extradition vers les Etats-Unis. Ils croupissent actuellement dans des prisons en Malaisie, Estonie et Bulgarie. Les autres sont en cavale.

Baptisée « 3ve », cette opération de fraude publicitaire se distingue par sa taille et sa complexité. Dans un livre blanc, Google et WhiteOps expliquent que les pirates se sont servis d’une multitude de techniques et d’infrastructures pour augmenter sans cesse leurs revenus tout en restant sous le radar de l’industrie publicitaire. Ils ont mis en place trois principales tactiques.

Trois sous-opérations différentes

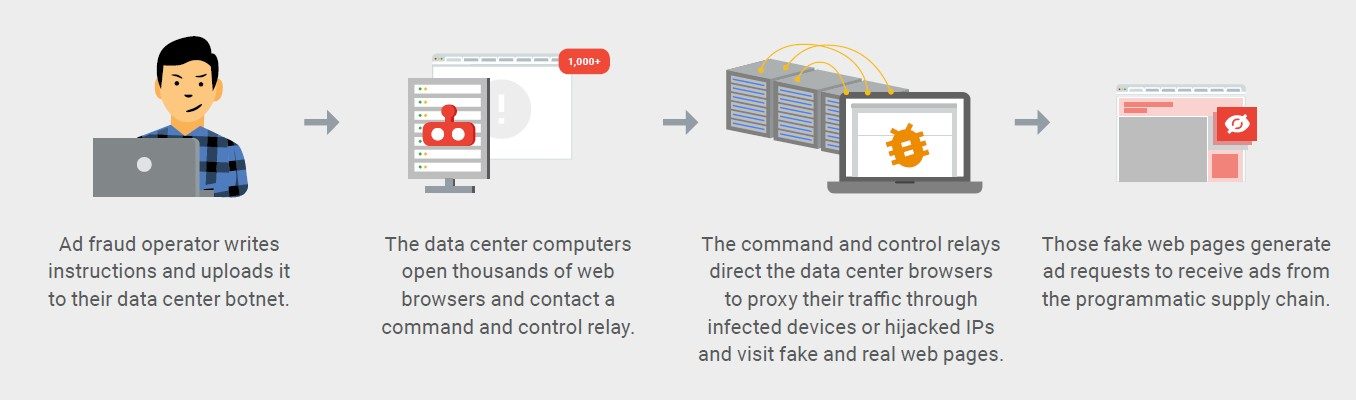

La première, baptisée 3ve.1, consiste à créer des milliers d’instances de navigateurs dans un ou plusieurs datacenters, de simuler des actions d’internautes (connexions aux réseaux sociaux, lectures vidéo…) et de générer des clics sur des publicités, aussi bien sur des vrais que des faux sites. Pour brouiller les pistes, les pirates masquent l’origine de ce trafic en le faisant passer par des machines zombies transformées en proxy pour l’occasion. Il s’agit d’ordinateurs privés ou professionnels infectés par le malware Miuref, alias Boaxxe. Une autre manière de masquer l’origine était de falsifier les tables de routage BGP, une technique bien connue permettant de détourner du trafic Internet.

La seconde tactique s’appelle 3ve.2. Là encore, il s’agit de créer des sessions de navigation et de générer des clics sur des pubs intégrés dans de faux sites web. Mais cette fois-ci, ces sessions ne sont pas générées sur des serveurs, mais directement sur des machines zombies qui ont été enrôlées par le malware Kovter. La taille de ce botnet a été évalué à plus de 700.000 machines.

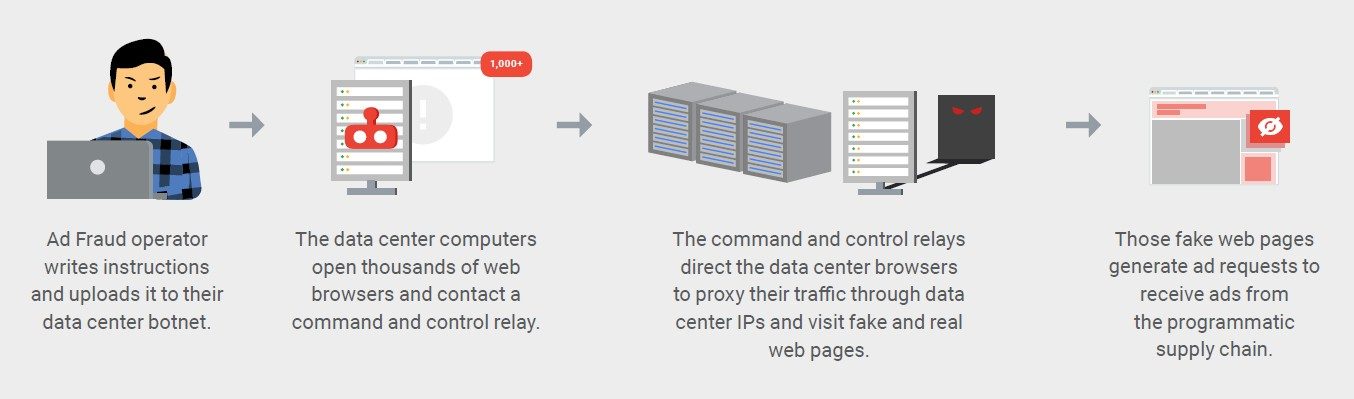

Enfin, la troisième tactique – 3ve.3 – est une variation de la première. Des sessions de navigation sont créées sur des serveurs, mais l’origine n’est pas masquée au travers d’un réseau de machines zombies. Cette fois-ci, les pirates font passer les requêtes par d’autres datacenters. C’est moins discret, mais permet d’avoir une plus grande bande passante, et donc de générer un faux trafic publicitaire plus important. D’après le FBI, les pirates se sont appuyés sur un lot de plus de 650.000 adresses qu’ils auraient alloués aux différentes datacenters utilisés.

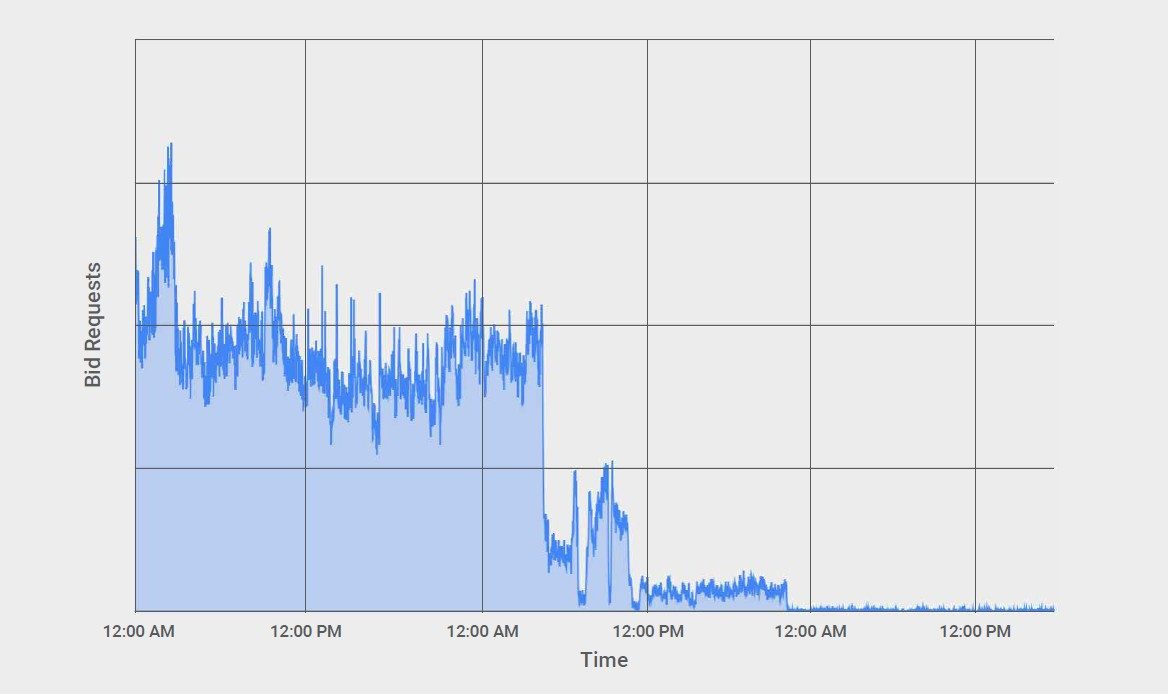

Toute cette infrastructure est désormais hors d’état de nuire. Avec l’aide des partenaires techniques, les forces de l’ordre ont désactivé les éléments névralgiques de cette machinerie. Lors de cette opération de police, iIs ont notamment saisi 23 noms de domaine et 89 serveurs auprès de 11 hébergeurs. Le trafic de 3ve s’est écroulé presque instantanément.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.