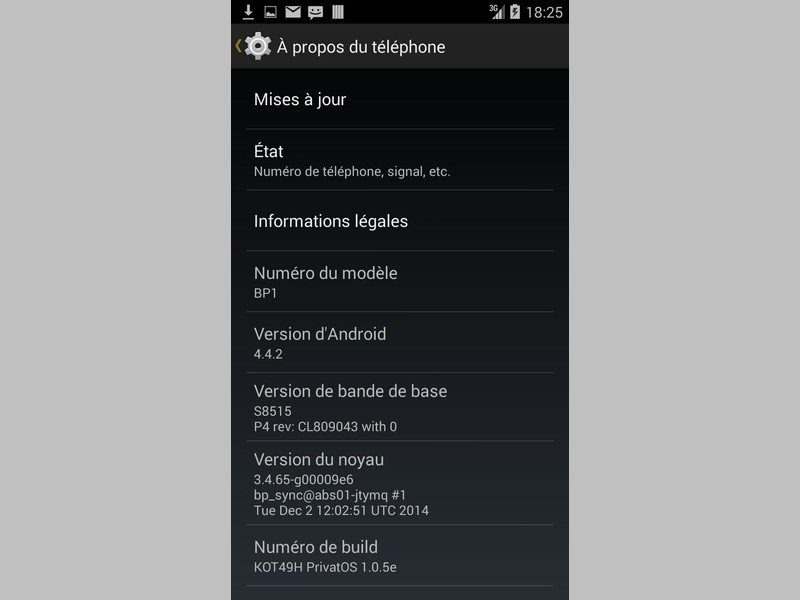

Depuis un peu moins d’an, Silent Circle commercialise son Blackphone, son célèbre téléphone « anti-NSA », rebondissant sur le scandale de cyberveillance provoqué par les révélations d’Edward Snowden. Ce smartphone a l’avantage d’être le premier téléphone sécurisé abordable au grand public, avec un prix d’environ 630 euros (il faut dépenser plus du double pour un Bull Hoox). Il est basé sur Privat OS, un dérivé d’Android. Mais est-il réellement à la hauteur de ses promesses ?

01net.com s’est procuré un modèle auprès d’un revendeur pour le tester et nous l’avons confié pendant une semaine à Sébastien Dudek, un chercheur en sécurité chez Sogeti, une société de services en informatique. Ce passionné de la sécurité informatique s’était déjà fait remarquer en novembre dernier, en démontrant l’insécurité des prises CPL lors de la conférence NoSuchCon. Nous lui avons demandé ce que pourrait faire un pirate malintentionné s’il trouvait (ou volait) un tel engin. Sa démonstration est éloquente !

En quelques jours, le chercheur en sécurité a mis le doigt sur un problème de taille : il est possible de récupérer l’intégralité des partitions du Blackphone et de les copier sur un ordinateur, sans qu’aucun dispositif d’effacement automatique ne l’en empêche.

Sur le plan matériel, en effet, le smartphone de Silent Circle est identique à un Wiko Wax, lui-même basé sur un processeur Nvidia Tegra 4i. Or, ce type de chipset dispose d’un mode de programmation bas niveau appelé APX ou NVFlash Mode, que l’on peut activer à la main. « Il suffit d’appuyer sur le bouton Power lorsque le téléphone est éteint et, dès que le téléphone vibre, il faut appuyer rapidement sur le boutons de volume Haut et Bas en même temps », nous explique Sébastien Dudek.

Pas d’effacement automatique des partitions

Un logiciel fourni par Nvidia permet alors de « dumper » les partitions sur un ordinateur branché en USB. « Pour un smartphone qui se veut sécurisé, c’est une des toutes premières choses à défendre. Les modèles Google Nexus, par exemple, sont dotés de mécanismes d’effacement automatique lorsqu’une personne essaye d’activer ce type d’accès bas niveau », souligne Sébastien Dudek.

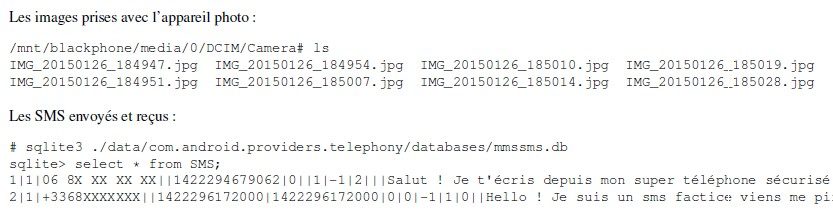

Résultat des courses : si l’utilisateur du Blackphone n’a pas activé le chiffrement des données, le pirate peut immédiatement mettre la main sur toutes les données personnelles de l’utilisateur, comme nous l’a d’ailleurs prouvé le chercheur.

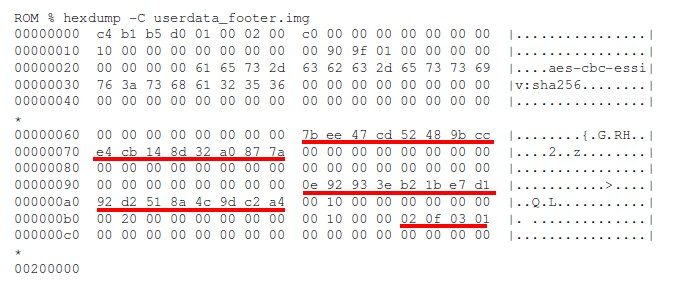

Mais lorsque le chiffrement a été activé au préalable, le pirate potentiel se trouve-t-il dans l’impasse ? Pas forcément. Certes, les partitions récupérées par le mode APX sont chiffrées. Mais un attaquant peut néanmoins mettre la main sur certains éléments utilisés pour générer, à partir du mot de passe défini par l’utilisateur, la clé de chiffrement et déchiffrement. Comme par exemple la clé-maître de l’appareil.

Connaissant l’algorithme pour générer ladite clé avec la fonction de dérivation qui est « scrypt », notre chercheur a implémenté une attaque par force brute sur le mot de passe de l’utilisateur dans un outil disponible sur Github du nom de « android-fde ». Si celui-ci ne fait que quatre chiffres, comme c’est souvent le cas, les partitions ne résisteront pas longtemps. Si le mot de passe est plus long, tout dépend de la puissance de calcul, ainsi que de la politique de mot de passe de la victime.

Attaque « Evil Maid »

Autre détail inquiétant : le mode APX ne permet pas seulement de lire les partitions du Blackphone, il permet aussi de les modifier grâce à un mode écriture. « Une personne qui dispose d’un accès physique au terminal pendant un court laps de temps pourrait, par exemple, injecter un malware directement en modifiant la partition “boot” permettant de démarrer le système Android. C’est un scénario d’attaque de type Evil Maid, la méchante femme de chambre », souligne Sébastien Dudek. Une telle attaque pourrait, théoriquement, être assez puissante. Installé dans la partition boot, un tel malware aurait la main sur le processus de démarrage du système. Il suffirait, par exemple, attendre que l’utilisateur entre son mot de passe et déchiffre son téléphone pour, ensuite, installer un second malware dans le système du smartphone. Mais le chercheur n’a pas poussé son investigation plus loin.

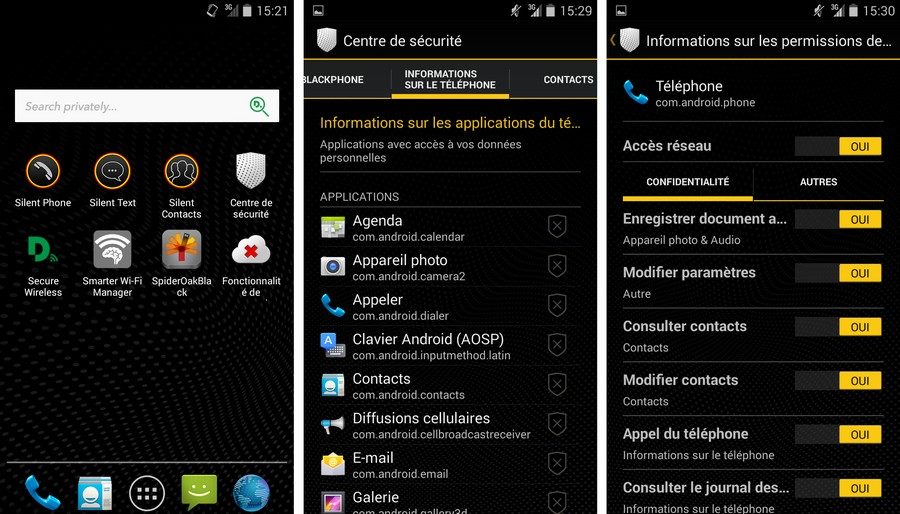

Contacté par 01net.com, Silent Circle n’a pas nié les risques liés à l’attaque découverte par le chercheur en sécurité, mais les a relativisés. Ainsi, l’éditeur souligne qu’il s’agit d’une attaque physique, ce qui est moins grave qu’une attaque à distance. Par ailleurs, il existe un moyen simple de se protéger, c’est d’activer le chiffrement avec un mot de passe long et complexe. Enfin, il faut également souligner que le Blackphone présente aussi de nombreux avantages. Le système Privat OS permet de limiter les fuites de données grâce à un système de réglages particulièrement transparent. De plus, le terminal est livré avec un an d’abonnement aux logiciels de communication chiffrés, qui sont de bonne réputation.

Mais le plus important, c’est que l’équipe de développement de Silent Circle se montre, jusqu’à présent, très réactive vis-à-vis des failles de sécurité. A chaque fois qu’un chercheur en sécurité a déniché une faille, celle-ci a été rapidement corrigée. Il est dommage que ce travail soit un peu gâché par cette faille APX. Il faut espérer que la prochaine version du Blackphone, qui a été annoncée en février dernier, comblera cette faiblesse matérielle du terminal.

Lire aussi :

Blackphone, le smartphone anti-NSA sécurisé, hacké via un simple SMS, le 28/01/2015

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.