Saviez-vous que les données d’une carte bancaire européenne avaient plus de valeur sur le marché noir du cybercrime qu’une carte nord-américaine ? Saviez-vous que le printemps arabe ou les soulèvements égyptiens ont eu une influence sur les vols de données en ligne ? Et que Twitter, tout ouvert qu’il est, est un des outils de prédilection de communication des hackers qui animent le petit monde parallèle du cybercrime ? Non ? Eh bien nous non plus. Voilà pourquoi la lecture du rapport Markets for Cybercrime Tools and Stolen Data est des plus instructives. Cette étude financée par Juniper Networks et menée par RAND, entité à but non lucratif, spécialisée dans l’analyse et la recherche, dresse un portrait démographique et économique de cet univers parallèle du cybercrime.

Un portrait nuancé

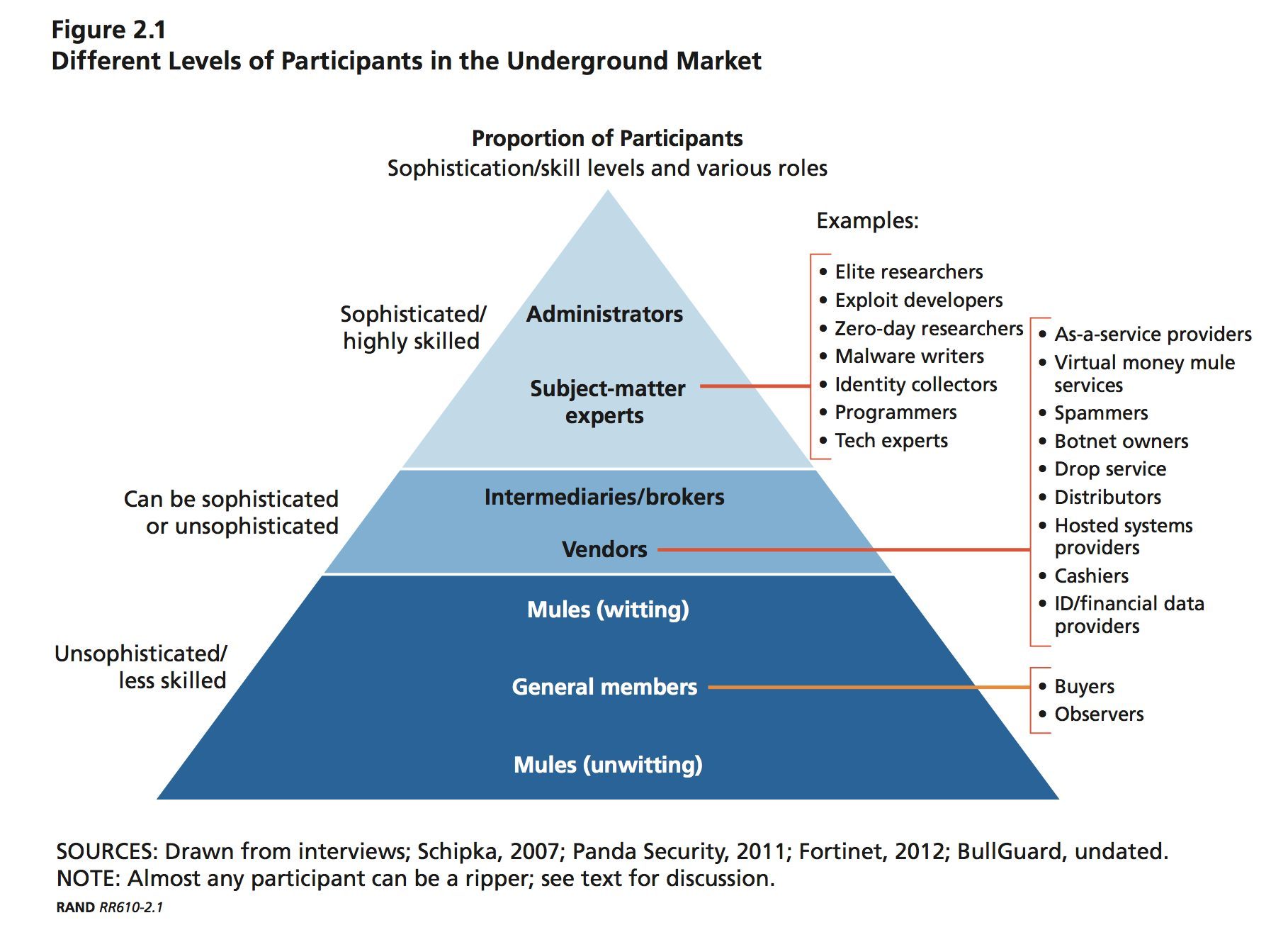

Au fil de 82 pages, ce rapport retrace l’histoire, les évolutions et le fonctionnement du monde des cybercriminels. Et il est loin le temps des hackers isolés, de la fin des années 80 et du début des années 90, pour beaucoup anciens des forces de police secrète d’un bloc de l’Est qui se désintégrait. Il s’agit désormais d’un véritable marché structuré, avec ses strates, ses intermédiaires, ses « castes ». Selon une estimation de l’étude, la composition du cyber marché noir se détaille comme suit : 70% sont des individus isolés ou des petits groupes, 20% appartiennent à des organisations criminelles, 5% sont des cyberterroristes, 4% des « joueurs sponsorisés par un Etat » et seulement 1% des hacktivistes, mais pas des Anonymous, précise l’étude.

Le rapport de Rand indique également que 10 à 20% des acteurs sont hautement prudents et difficiles à trouver et environ ¼ de hackers présents sont « réellement compétents ». Une proportion assez faible qui s’explique par l’arrivée, ces dernières années, d’outils beaucoup plus simples à utiliser, dotés d’interface graphique, etc. Tel est par exemple le cas des Botnets qui existent en toute taille pour différents usages, du minage à l’attaque en déni de service… pour des prix de plus en plus bas, allant de 50 à quelques milliers de dollars, « en fonction de la taille du botnet requis pour mener l’attaque ».

Communication diversifiée

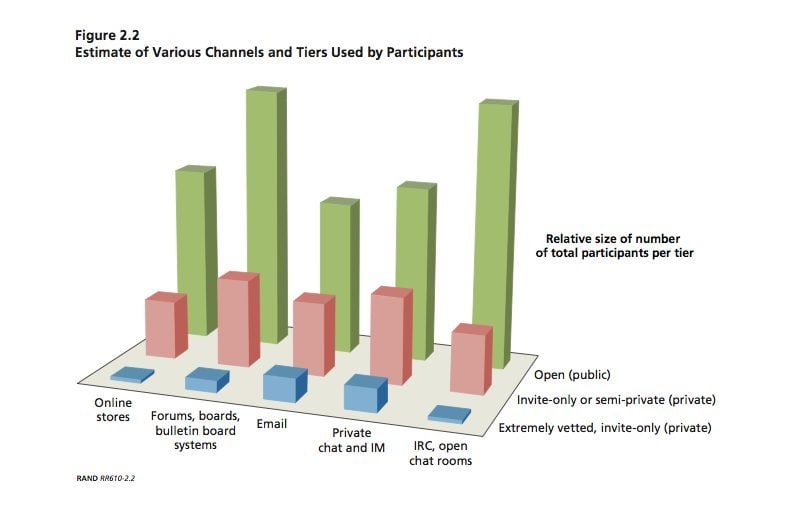

Comme sur tout marché, il faut se méfier et savoir trouver le bon interlocuteur. Pour cela, il existe de nombreux moyens. Les classiques forums et BBS sont toujours de mises, les canaux de discussion, comme l’IRC, fonctionnent également. Certains cybercriminels ouvrent même purement et simplement des magasins en ligne où le « client » choisira ce qu’il voudra et paiera, généralement avec des cryptomonnaies de type Bitcoin depuis la fermeture en mai 2013 de Liberty Reserve, une monnaie numérique centralisée au Costa Rica très prisée de ce milieu.

A noter également que pour communiquer, le client et le professionnel peuvent partager un compte sur un webmail. Ils n’enverront aucun mail mais échangeront en enregistrant leurs communications dans un même brouillon qui sera ensuite détruit.

Mais l’affaire Snowden n’a pas épargné ce marché. Les hackers utilisent ainsi de plus en plus de moyens pour chiffrer leur communication, remarque l’étude. L’avenir est aux VPN, aux Darknet, Tor ou autre Freenet.

Par ailleurs, les hackers les plus compétents ont tendance à prendre de plus en plus de précautions, ce qui explique que des intermédiaires se soient interposés entre eux et les demandeurs. D’autant que certains acteurs sont spécialisés dans un type de données à dérober : informations bancaires, données personnelles de santé, etc.

La dure loi du marché

Et comme sur tout marché, la loi de l’offre et de la demande prévaut. Trop de cartes bancaires hackées fera chuter le cour. On apprend aussi qu’il y a logiquement des différences de valeurs entre les cartes selon leur pays d’origine. Mais contrairement à ce qu’on pourrait penser les cartes bancaires européennes ont plus de valeur que leurs homologues américaines car étant plus sécurisées elles sont plus rares, dotées d’un plafond maximal d’achat supérieur. De plus, les banques se sentant plus en sécurité, grâce à la puce et au code PIN, sont généralement plus lentes à réagir.

Ce temps de réaction ou la fraîcheur du produit joue également sur le prix. Quand elles viennent d’être dérobées les données sur une carte valent entre 20 et 45 dollars par carte. Quand le marché est saturé, le prix chute à 10 ou 12 dollars et peut baisser entre 2 et 7 dollars, si elles sont dépassées.

De manière surprenante, l’accès dérobé à un compte Twitter peut parfois être plus coûteux pour l’acheteur que des informations bancaires, car les données récupérées peuvent potentiellement avoir plus d’intérêt et même permettre de récupérer d’autres données.

Le marché gris

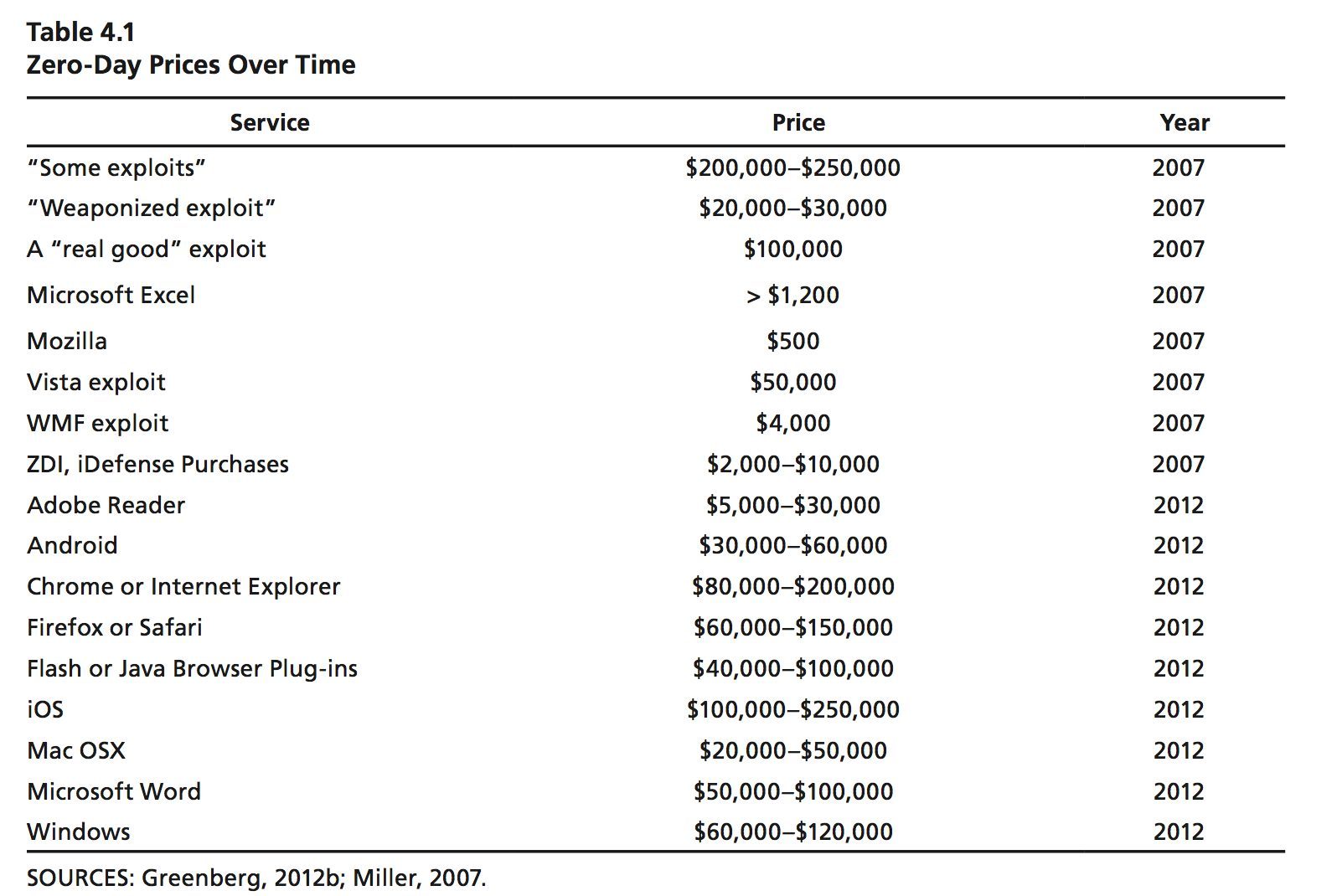

Tout en haut de la pyramide des « biens » à vendre se trouvent les failles dite zero-day, qui ne sont pas connues par l’éditeur du logiciel et ne sont donc pas corrigées. Plus rares que les failles 1-day ou 2-day, qui sont connues mais par encore patchées, elles sont donc plus coûteuses. Comptez entre quelques milliers, pour une faille dans un petit programme, et près d’un million de dollars si le problème de sécurité est grave et touche un gros système d’exploitation, par exemple. La moyenne se fixe toutefois entre 200 et 300 000 dollars, selon ce rapport.

Les chercheurs de Rand, qui ont mené un grand nombre d’interviews, ont d’ailleurs noté que cette valeur intrinsèque poussait les Etats ou les éditeurs à les racheter sur le marché gris. Ce qui conduit les hackers les plus doués à s’éloigner du marché noir pour s’installer sur un marché plus légal, moins dangereux et finalement plus rémunérateur, appelé marché gris. D’autant que s’illustrer en révélant des failles peut aboutir à des embauches dans le secteur privé ou public, note l’étude.

Autre effet collatéral, cette valorisation des failles critiques incite également des acteurs, comme Google, à augmenter les prix remis aux hackers qui lui rapportent des failles jusque-là inconnues.

Théorie des évolutions

Pour Rand, le marché noir de la cybercriminalité va continuer à mûrir. Les critères pour établir cette maturation rappellent ceux appliqués à l’économie de marché. Sont ainsi listées la capacité de s’adapter aux changements et aux besoins, la fiabilité des acteurs en présence, l’ouverture à un public plus large, la division du travail et la spécialisation de certains hackers et enfin, la capacité du marché à rebondir ou à ne pas être affecté par un événement imprévu.

Il peut aussi bien s’agir de l’arrestation de certains hackers par la police – qui ne suscite déjà pas plus qu’un « hoquet », selon les propres termes de l’étude – que de la capacité du marché à absorber un événement comme le printemps arabe, qui, en Egypte, avait eu pour effet de réduire l’offre de cartes bancaires volées…

A l’avenir, Rand estime que les hackers présents sur ce marché noir devraient s’attaquer à des acteurs de plus petites tailles, du fait que les gros sont déjà passablement éprouvés et donc précautionneux. Ils devraient également par leur nombre et par leur évolution démographique – les digital natives prenant de plus en plus la main – submerger le camp opposé, celui de la lutte anti cybercriminalité. Ils seront en cela aidé par la multiplication des périphériques connectées, par l’hyperconnectivité et par l’omniprésence des médias sociaux et des mobiles, qui seront de plus en plus ciblés.

Ces cybercriminels verront également leur tâche facilitée par un facteur immuable. Comme le dit très bien l’étude de Rand : « tous les acteurs sont d’accord pour dire que l’élément humain continuera à être le point faible ». A croire que, malgré tous les chiffrements possibles et les efforts pédagogiques et techniques qui ont abouti à la situation actuelle, le problème se situera toujours entre le clavier et le fauteuil…

A lire aussi :

Huawei, espionné par la NSA, condamne fermement ces pratiques – 24/03/2014

Plus de 4 millions de comptes Snapchat exposés, suite à une faille de sécurité – 02/01/2014

Source :

Etude Rand/Juniper

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.