Que les gouvernements utilisent des chevaux de Troie pour procéder à des écoutes administratives ou judiciaires, on le savait déjà et c’est tout à fait légal (y compris en France). Que certains utilisent Google Play pour les diffuser, en revanche, est une nouveauté. L’association Security Without Borders (SWB) vient de détecter sur cette boutique applicative un logiciel d’espionnage baptisé Exodus, qui a visiblement été utilisé par les forces de l’ordre italiennes.

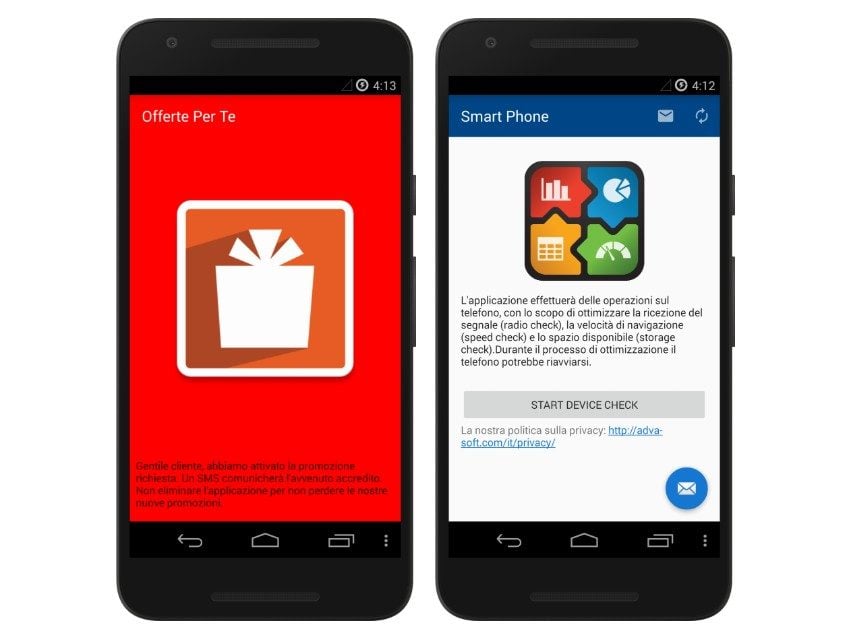

Ce malware se dissimule sous les airs innocents d’une application de promotion marketing ou d’un logiciel utilitaire. Une fois installée, cette fausse application télécharge un second logiciel qui va pirater le téléphone et siphonner ses données. Il peut, entre autres, accéder à l’historique des appels et de navigation, au calendrier, au carnet d’adresses et aux données de différentes messageries. Il peut également lancer des enregistrements audio.

Les chercheurs de SWB ont trouvé presque 25 versions différentes d’Exodus sur Google Play durant ces deux dernières années. L’analyse technique de ce malware révèle qu’il a été développé par eSurv, une société italienne qui étaient à l’origine spécialisée dans la surveillance vidéo et qui aurait commencé le développement de logiciels d’intrusion en 2016. Des documents publics montrent en effet que l’entreprise a gagné par le passé un appel d’offre auprès de la police italienne pour créer un « système d’interception actif et passif ». Elle a reçu, pour ce travail, un paiement de 307.439,90 euros en novembre 2017.

Contacté par les chercheurs et par Motherboard, Google n’a pas précisé le nombre exact d’installations liées à ces chevaux de Troie, mais a tout de même signalé qu’il se situait entre 350 et 1000, tous en Italie. C’est faible et c’est normal, car les logiciels d’espionnage étatiques sont généralement utilisés pour des attaques ciblées. Ce qui est moins normal, c’est la manière dont ce logiciel d’interception fonctionne. D’après une source de Motherboard, les opérateurs l’ont d’abord mis sur Google Play avant d’inciter la victime à le télécharger. D’une certaine manière, la boutique de Google servait de garant pour ne pas susciter de méfiance auprès de l’utilisateur.

Fonctionnement bancal, voire illégal

Autre problème, ce logiciel ne ciblait pas correctement ses victimes. Des tests réalisés par SWB ont montré que le logiciel d’espionnage se téléchargeait automatiquement sur n’importe quel terminal. De plus, le programme malveillant ouvrait un port au travers duquel les opérateurs pouvaient accéder à une interface de commandes (shell). Mais en réalité, cet accès était ouvert à n’importe qui : il n’y a ni authentification, ni chiffrement. En d’autres termes, Exodus risquait non seulement de faire d’innocentes victimes, mais dégradait également considérablement leur niveau de sécurité. Ce qui ne peut pas être dans l’intérêt d’une interception légale. D’après les experts interrogés par Motherboard, cette façon de faire serait même illégale au sens de la loi italienne. Bref, tout ceci n’est pas très sérieux.

Contactés par SWB et Motherboard, les responsables d’eSurv n’ont fait aucun commentaire. De son côté, Google a supprimé toutes les instances d’Exodus.

🔴 Pour ne manquer aucune actualité de 01net, suivez-nous sur Google Actualités et WhatsApp.